Transcription

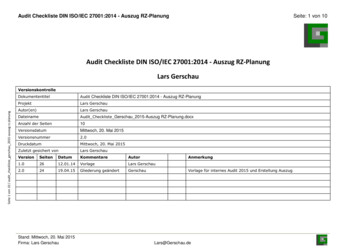

Audit Checkliste DIN ISO/IEC 27001:2014 - Auszug RZ-PlanungSeite: 1 von 10Audit Checkliste DIN ISO/IEC 27001:2014 - Auszug RZ-PlanungLars GerschauSeite 1 von 10 / audit checkliste gerschau 2015-auszug rz-planungVersionskontrolleDokumententitelAudit Checkliste DIN ISO/IEC 27001:2014 - Auszug RZ-PlanungProjektLars GerschauAutor(en)Lars GerschauDateinameAudit Checkliste Gerschau 2015-Auszug RZ-Planung.docxAnzahl der Seiten10VersionsdatumMittwoch, 20. Mai 2015Versionsnummer2.0DruckdatumMittwoch, 20. Mai 2015Zuletzt gesichert vonLars 1.14VorlageLars Gerschau2.02419.04.15Gliederung geändertGerschauStand: Mittwoch, 20. Mai 2015Firma: Lars GerschauAnmerkungVorlage für internes Audit 2015 und Erstellung AuszugLars@Gerschau.de

Audit Checkliste DIN ISO/IEC 27001:2014 - Auszug RZ-Planung27001Lfd. Nr.MaßnahmeVerweisA.11Gruppe 07Schutz vor physischem Zugang und UmwelteinflüssenA.11.1Referenz 15SicherheitsbereicheZiel:Seite 2 von 10 / audit checkliste gerschau 2015-auszug rz-planungReferenz-MaßnahmenzieleMangelhaften Schutz des physischem Zugang e SicherheitszoneZum Schutz von Bereichen, in denen sichentweder vertrauliche oder betriebswichtigeInformationen oder informationsverarbeitendeEinrichtungen befinden, sind Sicherheitszonenfestzulegen und zu verwenden.A.11.1.2Maßnahme043Physische ZugangskontrolleSicherheitsbereiche müssen durchangemessene Zugriffskontrollen geschütztwerden, durch die sichergestellt ist, dass nurautorisiertes Personal Zugriff hat.A.11.1.3Maßnahme044Sicherung von Zweigstellen,Räumen und AnlagenEs sind physische Sicherungsvorkehrungen fürNiederlassungen, Räume und Anlagen zukonzipieren und anzuwenden.A.11.1.4Maßnahme045Schutz vor externen undumweltbedingten BedrohungenEs sind physische Schutzvorkehrungen gegenNaturkatastrophen, vorsätzliche Angriffe oderUnfälle zu konzipieren und anzuwenden.A.11.1.5Maßnahme046Arbeit in SicherheitsbereichenEs sind physische Schutzvorkehrungen undRichtlinien für die Arbeit in Sicherheitsbereichenzu konzipieren und anzuwenden.A.11.1.6Maßnahme047Anlieferungs- und LadezonenZugangspunkte wie Anlieferungs- undLadezonen sowie andere Punkte, über die sichunautorisierte Personen Zugang zu denBetriebsgebäuden verschaffen könnten, müssenkontrolliert und nach Möglichkeit voninformationsverarbeitenden Einrichtungenisoliert werden, um unautorisierten Zugriff zuverhindern.A.11.2Referenz 16BetriebsmittelA.11.2.1to do - BemerkungVerhinderung des unautorisierten physischen Zugriffs auf die Informationen und informationsverarbeitende Einrichtungen der Organisation sowie deren Beschädigungund Beeinträchtigung.Risiko 15Ziel:Seite: 2 von 10Vorbeugung von Verlust, Beschädigung, Diebstahl oder Beeinträchtigung von Werten und Unterbrechungen der Betriebstätigkeit der OrganisationRisiko 16Mangelhaften Schutz des physischen Zugangs zu Sicherheit vonBetriebsmitteln und Mangelhaften Schutz vor UmwelteinflüssenMaßnahmePlatzierung und Schutz vonStand: Mittwoch, 20. Mai 2015Firma: Lars GerschauBetriebsmittel sind so zu platzieren und zuLars@Gerschau.de

Audit Checkliste DIN ISO/IEC 27001:2014 - Auszug RZ-Planung27001Lfd. Nr.Seite 3 von 10 / audit checkliste gerschau 2015-auszug iebsmittelnschützen, dass Risiken durchUmweltbedrohungen und Gefährdungen sowieMöglichkeiten für den unautorisierten Zugriffverringert chtungenBetriebsmittel müssen vor Stromausfällen undanderen Betriebsunterbrechungen durchAusfälle von Versorgungseinrichtungengeschützt werden.A.11.2.3Maßnahme050Sicherheit der VerkabelungStromversorgungs- undTelekommunikationskabel, die zur Übertragungvon Daten oder zur Unterstützung vonInformationsdiensten verwendet werden, sindvor dem Abfangen der Daten sowie vorBeeinträchtigung oder Beschädigung zuschützen.A.11.2.4Maßnahme051Instandhaltung vonGerätschaftenGerätschaften müssen ordnungsnach instandgehalten und gepflegt werden, um ihreVerfügbarkeit und Integrität sicherzustellen.A.11.2.5Maßnahme052Entfernung von WertenAusstattung, Informationen oder Software dürfennicht ohne vorherige Autorisierung vom Standortentfernt werden.A.11.2.6Maßnahme053Sicherheit von Betriebsmittelnund Werten außerhalb derBetriebsgebäudeSicherheitsvorkehrungen werden unterBerücksichtigung der diversen Risiken beiArbeiten außerhalb der Betriebsgebäude derOrganisation auch auf Werte außerhalb desStandorts angewandt.A.11.2.7Maßnahme054Sichere Entsorgung oderWiederverwendung vonBetriebsmittelnAlle Geräte, die Speichermedien enthalten,müssen vor ihrer Entsorgung oderWiederverwendung überprüft werden, umsicherzustellen, dass vertrauliche Daten undlizenzierte Software entfernt oder sicherüberschrieben rausstattungBenutzer müssen sicherstellen, dassunbeaufsichtigte Ausstattung angemessengeschützt ist.A.11.2.9Maßnahme056Der Grundsatz desaufgeräumten Schreibtischs unddes leeren BildschirmsDer Grundsatz des aufgeräumten Schreibtischesfür Papiere und Wechselmedien sowie desleeren Bildschirms für informationsverarbeitendeEinrichtungen muss Anwendung finden.Maßnahme 42: Physische SicherheitszoneStand: Mittwoch, 20. Mai 2015Firma: Lars GerschauSeite: 3 von 10Lars@Gerschau.deto do - Bemerkung

Audit Checkliste DIN ISO/IEC 27001:2014 - Auszug RZ-PlanungSeite: 4 von 10Seite 4 von 10 / audit checkliste gerschau 2015-auszug rz-planungDie folgenden Leitlinien sollten ggf. in physischen Sicherheitszonen in Betracht gezogen und umgesetzt werden:a)Die Sicherheitszonen sollten festgelegt werden, wobei Ort und Sicherungsumfang der einzelnen Zonen von den Sicherheitsanforderungen hinsichtlich derWerte, die sich in der Zone befinden, sowie den Ergebnissen einer Risikoeinschätzung abhängen sollten;b)Die Zonen in einem Gebäude oder an einem Standort, in denen sich Einrichtungen zur Verarbeitung von Informationen befinden, sollten physisch einwandfreisein (d. h. es sollten sich keine Lücken in Zonen oder Bereichen befinden, in denen es leicht zu einem Einbruch kommen könnte). Die äußere Bedachung, dieWände und der Bodenbelag des Standorts sollten stabil gebaut sein, und alle Außentüren sollten ausreichend mit Hilfe von Kontrollmechanismen (z. B.Schranken, Alarmvorrichtungen, Verriegelungen usw.) vor unbefugtem Zutritt geschützt sein. Unbewachte Türen und Fenster sollten verriegelt werden, und fürFenster, insbesondere im Erdgeschoss, sollten externe Sicherungseinrichtungen in Betracht gezogen werden;c)Es sollte ein mit Personal besetzter Empfangsbereich oder dergleichen eingerichtet werden, um den physischen Zugang zum Standort bzw. Gebäude zukontrollieren. Der Zutritt zu Standorten und Gebäuden sollte nur autorisierten Mitarbeitern gestattet werden;d)Es sollten ggf. physische Barrieren errichtet werden, um den Zutritt unbefugter Personen und eine Beeinträchtigung der Umwelt zu verhindern;e)Alle Brandschutztüren in einer Sicherheitszone sollten über Alarmvorrichtungen verfügen sowie überwacht und im Zusammenhang mit den Wändenüberprüft werden, um sicherzustellen, dass sie der nach regionalen, nationalen und internationalen Normen erforderlichen Feuerwiderstandsklasseentsprechen. Ein ausfallsicherer Betrieb entsprechend den örtlichen Brandschutzbestimmungen sollte sichergestellt sein;f)Es sollten geeignete, regionalen, nationalen oder internationalen Normen entsprechende Einbruchmeldeanlagen installiert und regelmäßig überprüftwerden, mit denen sich alle Außentüren und alle zugänglichen Fenster überwachen lassen. Ungenutzte Bereiche sollten rund um die Uhr mitAlarmvorrichtungen gesichert werden. Die Sicherung sollte sich auch auf andere Bereiche wie z. B. Computerräume oder Besprechungsräume erstrecken;g)Der Organisation unterstehende Einrichtungen zur Informationsverarbeitung sollten physisch von jenen Einrichtungen getrennt sein, die von externenParteien verwaltet werden.Maßnahme 43: Physische ZugangskontrolleDie folgenden Leitlinien sollten dabei berücksichtigt werden:a)An- und Abmeldung von Besuchern sollten mit Datum und Uhrzeit vermerkt werden, und alle Besucher sollten kontrolliert werden, sofern ihr Aufenthaltnicht zuvor genehmigt wurde. Besuchern sollte der Zutritt nur für spezifische, genehmigte Zwecke gestattet werden, und sie sollten bezüglich derSicherheitsanforderungen im betreffenden Bereich sowie der Notfallmaßnahmen eingewiesen werden. Die Identität der Besucher sollte auf geeigneteWeise bestätigt werden;b)Der Zugang zu Bereichen, in denen vertrauliche Informationen verarbeitet oder gespeichert werden, sollte mittels geeigneter Zugangskontrollen wie z. B.eines aus einer Zugangskarte und einer geheimen PIN bestehenden Zwei-Faktor-Authentifizierungsmechanismus autorisierten Personen vorbehaltenwerden;c)Es sollten ein physisches Protokollbuch oder ein elektronischer Prüfpfad existieren, die sicher aufbewahrt und überwacht werden;Stand: Mittwoch, 20. Mai 2015Firma: Lars GerschauLars@Gerschau.de

Audit Checkliste DIN ISO/IEC 27001:2014 - Auszug RZ-PlanungSeite: 5 von 10d)Alle Mitarbeiter, Auftragnehmer und externen Parteien sollten dazu verpflichtet werden, eine gut sichtbare Kennzeichnung zu tragen und unverzüglich dasSicherheitspersonal zu benachrichtigen, wenn sie auf unbegleitete Besucher oder Personen treffen, die keine erkennbare Kennzeichnung tragen;e)Mitarbeitern externer Support-Dienstleister sollte nur dann beschränkter Zugang zu Sicherheitsbereichen oder Einrichtungen zur Verarbeitung vertraulicherInformationen gewährt werden, wenn dies erforderlich ist. Dieser Zugang sollte eigens genehmigt und überwacht werden;f)Zugangsrechte in Bezug auf Sicherheitsbereiche sollten regelmäßig überprüft und aktualisiert sowie, sofern erforderlich, wieder entzogen werden.Maßnahme 44: Sicherung von Zweigstellen, Räumen und AnlagenSeite 5 von 10 / audit checkliste gerschau 2015-auszug rz-planungDie folgenden Leitlinien sollten bei der Sicherung von Büros, sonstigen Räumen und Einrichtungen beachtet werden:a)Wichtige Einrichtungen sollten sich in Bereichen befinden, die der Öffentlichkeit normalerweise nicht zugänglich sind;b)Die Gebäude sollten unauffällig aussehen und möglichst keinen Aufschluss über ihren Zweck geben, keine auffälligen Kennzeichen an der Fassade oderim Inneren aufweisen und keinen Hinweis auf das Vorhandensein von Aktivitäten zur Informationsverarbeitung geben;c)Die Einrichtungen sollten so konfiguriert sein, dass von außen keine vertraulichen Informationen oder Aktivitäten zu sehen oder zu hören sind.Gegebenenfalls sollte auch eine elektromagnetische Abschirmung in Betracht gezogen werden;d)Verzeichnisse und interne Telefonbücher, denen die Standorte von Einrichtungen zu entnehmen sind, in denen vertrauliche Informationen verarbeitetwerden, sollten ausschließlich autorisierten Personen zugänglich sein.Maßnahme 45: Schutz vor externen und umweltbedingten BedrohungenEs sollte eine fachliche Beratung in Anspruch genommen werden, um Schäden aufgrund von Bränden, Überschwemmungen, Erdbeben, Explosionen, Unruhenund anderen Formen von Naturkatastrophen und vom Menschen verursachten Katastrophen zu verhindern.Maßnahme 46: Arbeit in SicherheitsbereichenDie folgenden Leitlinien sollten dabei berücksichtigt werden:a)Die Mitarbeiter sollten nur im Bedarfsfall über die Existenz eines Sicherheitsbereichs bzw. dort stattfindende Aktivitäten unterrichtet werden;b)Aus Sicherheitsgründen und zur Unterbindung böswilliger Handlungen sollten unbeaufsichtigte Tätigkeiten in Sicherheitsbereichen vermieden werden;c)Ungenutzte Sicherheitsbereiche sollten unter Verschluss gehalten und regelmäßig überprüft werden;d)Das Mitführen von Foto-, Video-, Audio- und sonstigen Aufzeichnungsgeräten wie Mobiltelefonen mit Kameras sollte untersagt und nur mit ausdrücklicherGenehmigung gestattet werden.Stand: Mittwoch, 20. Mai 2015Firma: Lars GerschauLars@Gerschau.de

Audit Checkliste DIN ISO/IEC 27001:2014 - Auszug RZ-PlanungSeite: 6 von 10Die Vorkehrungen für Arbeiten in Sicherheitsbereichen sollten Kontrollen der Mitarbeiter und externen Benutzer umfassen und alle Aktivitäten umfassen, die imSicherheitsbereich stattfinden.Maßnahme 47: Anlieferungs- und LadezonenSeite 6 von 10 / audit checkliste gerschau 2015-auszug rz-planungDie folgenden Leitlinien sollten dabei berücksichtigt werden:a)Der Zugang zu einer Anlieferungs- und Ladezone von außerhalb des Gebäudes sollte nur identifizierten und autorisierten Mitarbeitern ermöglicht werden;b)Die Anlieferungs- und Ladezone sollte so beschaffen sein, dass Waren beladen und entladen werden können, ohne dass das Lieferpersonal Zugang zuanderen Teilen des Gebäudes erhält;c)Die Außentüren einer Anlieferungs- und Ladezone sollten gesichert werden, wenn die Innentüren geöffnet sind; Eingehendes Material sollte geprüft undauf Sprengstoffe, Chemikalien und andere Gefahrstoffe untersucht werden, bevor es aus der Anlieferungs- und Ladezone entfernt wird;d)Eingehendes Material sollte entsprechend den Wertemanagementverfahren (siehe 8) beim Eingang am Standort registriert werden;e)Eingehende und ausgehende Lieferungen sollten nach Möglichkeit physisch getrennt werden;f)Eingehende Materialien sollten auf Manipulationen während des Transports untersucht werden. Sofern sich Anzeichen für Manipulationen finden, solltendiese unverzüglich dem Sicherheitspersonal gemeldet werden.Maßnahme 48: Platzierung und Schutz von BetriebsmittelnZum Schutz von Betriebsmitteln sollten die folgenden Leitlinien berücksichtigt werden:a)Die Betriebsmittel sollten so platziert werden, dass ein nicht notwendiger Zugang zu den Arbeitsbereichen möglichst vermieden wird;b)Der Standort von Einrichtungen zur Informationsverarbeitung, in denen mit sensiblen Daten umgegangen wird, sollte sorgfältig gewählt werden, um das Risiko zuverringern, dass nicht autorisierte Personen während der Verarbeitung Einblick in die Informationen erhalten;c)Einrichtungen zur Speicherung von Daten sollten vor unberechtigtem Zutritt gesichert werde

Audit Checkliste DIN ISO/IEC 27001:2014 - Auszug RZ-Planung Seite: 3 von 10 Stand: Mittwoch, 20. Mai 2015 Firma: Lars Gerschau Lars@Gerschau.de 3 n 10 / 2015-z-g 27001 Lfd. Nr. Referenz-Maßnahmenziele Maßnahme Verweis to do - Bemerkung 048 Betriebsmitteln schützen, dass Risiken durch Umweltbedrohungen und Gefährdungen sowie