Transcription

ASA on Firepower 4100/2100初期セットアップガイドRev ��ュリティ事業

はじめに 本ガイドは、ASA を Firepower 4100/2100 �ップ方法を解説しております。 本ガイドは、ASA on FP4100/2100 が稼働し、ASA として利用可能 (ASA 自身の設定が可能) �内容に関する保証について �づいており、FXOS の Version は 2.3.1.99 を、ASA の Version は9.8.3.8 を利用しています。 ��されることがあります。 ��負わないこととします。 ん。 2018 Cisco and/or its affiliates. All rights reserved. Cisco Confidential

目次 FP4100/2100 のアーキテクチャ ASA on FP4100 の初期設定 ASA on FP2100 の初期設定 2018 Cisco and/or its affiliates. All rights reserved. Cisco Confidential

FP4100/2100 のアーキテクチャ 2018 Cisco and/or its affiliates. All rights reserved. Cisco Confidential

Firepower 4100 シリーズ (FP4100) - �トフォーム ASA ソフトウェアと FTD* ソフトウェアをサポート。 どちらか1つ選択Smart NIC による 低レンシ処理対応 �Hot-swap 対応FAN は 6つ搭載され、Hot-swap 対応* ��トデータ インターフェイスネットワーク モジュール 2つ搭載可能。 Hot-swap 非対応 FP9300 と互換性のある 10G/40G モジュールを利用可能 固定の SFP (1G/10G) ポート x 8 2018 Cisco and/or its affiliates. All rights reserved. Cisco Confidential*FTD Firepower Threat Defense

Firepower 2100 シリーズ (FP2100) - ハードウェア統合セキュリティ プラットフォーム ASA ソフトウェアと FTD ソフトウェアをサポート。 どちらか1つ選択NPU による L2-L4 高速処理に対応FP2110/2120 は固定 AC 電源 1つ、固定 FAN 4つFP2130/2140 は冗長電源に対応、FAN 4つ搭載、各 Hot-swap 対応SFP/SFP データ インターフェイス FP2110/2120 は 固定の SFP (1G) ポート x 4 FP2130/2140 は 固定の SFP (1G/10G) ポート x リケーション (ASA or ��ートデータ インターフェイス 固定のRJ-45 (10M/100M/1G) ポート x 122018 Cisco and/or its affiliates. All rights reserved. Cisco Confidentialネットワーク モジュール FP2130/2140 のみ 1つ搭載可能。 Hot-swap 非対応 SFP (1G/10G) �可能

FP4100/9300 と FXOS FP4100/9300 内には Firepower eXtensible Operating System (FXOS) が動作- FXOS が、スーパーバイザや セキュリティモジュールを管理- FXOS が、シャーシや ネットワークモジュール、電源、FAN などハードウェアの管理- FXOS �ンターフェイス割当てFP4100Firepower DDoS 攻撃緩和機能(FP4110-ASA ��ン (ASA or ��イザに内在FP9300Security Module 1Security Module 1DDoSDDoSASA or FTDASA or FTDFXOSFXOSFXOSSupervisorSecurity Module 2Security Module 3ASA or FTDASA or FTDFXOSFXOSFirepower Extensible Operating System (FXOS)Supervisor 2018 Cisco and/or its affiliates. All rights reserved. Cisco ConfidentialTIPS) FP4100 と ��ュール

FP4100/9300 と FXOS (続き) FP4100/9300 �に複数 OS が動作可能- FXOS と ASA/FTD は、各独立した OS �イルが異なる- FXOS と ASA/FTD �必要- FXOS と ASA/FTD �と管理 IP アドレス, GUI, Syslog, SNMP Agent をもつFP4100ASA or FTD 用イメージファイル(.csp ファイル)Security Module 1各 OS の管理/設定が必要・ ASA は CLI or ASDM (等) を利用・ FTD は FDM or FMC を利用・ FXOS は CLI or FCM を利用ASA or FTDFXOS upervisorAdministrator 2018 Cisco and/or its affiliates. All rights reserved. Cisco ConfidentialTIPS) FP4100/9300 は拡張性重視のため、FXOS と ASA/FTD の独立性が高い

Firepower Chassis Manager (FCM)FXOS の設定を簡単に GUI で提供Web ブラウザで FXOS の管理 IP �能日本語対応 (Web ブラウザの言語設定に依存) 2018 Cisco and/or its affiliates. All rights reserved. Cisco Confidential

FP2100 と FXOS FP2100 はアプライアンス型で、FXOS と ASA/FTD の統合が進んだモデル- FXOS 関連のソフトウェアが、ASA/FTD のパッケージ内に同梱 ( シングルイメージ)- FXOS と ASA/FTD �用、ハードウェア関連 Syslog は ASA/FTD 側に出力- ASA の場合、FXOS 設定は必要最小限 (管理 IP �て、NTP 設定など)- FTD の場合、FXOS 設定不可FP2100ASA or FTD 用イメージファイル(.spa ファイル)FXOS の設定は殆ど不要ASA or FTDハードウェア関連Syslog 2018 Cisco and/or its affiliates. All rights reserved. Cisco ConfidentialFXOSAdministrator

ASA on FP4100 の初期設定 2018 Cisco and/or its affiliates. All rights reserved. Cisco Confidential

管理 IP アドレスおよび Interface 一覧InternetDNS Server 64.104.14.184管理 NWこの例での構成FP4120 を利用NTP Server ntp.esl.cisco.comGW .126outside10.71.153.0/25FXOS MGMT .63.ASA MGMT E1/8 .64inside管理用 PC は 10.141.0.0/16 に存在ASA の MGMT Interface は必須ではないがあると便利 2018 Cisco and/or its affiliates. All rights reserved. Cisco Confidential

ステップ 1-1: FP4120 の初期化シリアルコンソール経由で FP4120 に接続し、CLI にて初期化を行うCisco FPR Series Security Appliancefxos-1-A login: adminPassword: Admin123 l login attempts for user 'admin' : 1Last login: Fri Sep 21 13:43:05 JST 2018 on ttyS0Cisco Firepower Extensible Operating System (FX-OS) SoftwareTAC support: http://www.cisco.com/tacCopyright (c) 2009-2018, Cisco Systems, Inc. All rights reserved.[SNIP]fxos-1-A# connect local-mgmtxos-1-A(local-mgmt)# erase configurationAll configurations will be erased and system will reboot. Are you sure? (yes/no):yesRemoving all the configuration. Please wait.[SNIP] 2018 Cisco and/or its affiliates. All rights reserved. Cisco Confidential

ステップ 2-1: FP4120 の FXOS 初期セットアップFP4120 �式にセットアップを行うFP4100 シリーズは、FXOS 用の管理 IP アドレス (必須) と ASA 用の管理 IP アドレス(任意) が別に必要なことに注意You have chosen to setup a new Security Appliance. Continue? (y/n): yEnforce strong password? (y/n) [y]: n (パスワードを強化した方が (y 強化しない)Enter the password for “admin”: 新しいパスワード ��フォルトの Admin123 を再利用可能)Confirm the password for “admin”: 新しいパスワードEnter the system name: FP4120-1 (任意のホスト名を設定)Supervisor Mgmt IP address : 10.71.153.63 (FXOS の管理 IP アドレスを入力)Supervisor Mgmt IPv4 netmask : 255.255.255.128IPv4 address of the default gateway : 10.71.153.126Do you want to configure IP block for ssh access? (yes/no) [y]: y (FXOS に SSH ss: 10.141.0.0 2018CiscoIPand/orits affiliates.All rights reserved.Cisco Confidential(今回は 10.141.0.0/16 とする)SSH IPv4 block netmask : 255.255.0.0

ステップ 2-2: FP4120 の FXOS 初期セットアップDo you want to configure IP block for https access? (yes/no) [y]: y (FXOS に https アクセス可能な範囲を指定)HTTPS IP block address : 10.141.0.0 (今回は 10.141.0.0/16 とする)HTTPS IPv4 block netmask : 255.255.0.0Configure the DNS Server IP address? (yes/no) [n]: y (FXOS が利用する DNS サーバを指定)DNS IP address : 64.104.14.184Configure the default domain name? (yes/no) [n]: n (デフォルトドメイン名があれば y を選択し、入力)Following configurations will be applied: � 2018 Cisco and/or its affiliates. All rights reserved. Cisco Confidential

ステップ 2-3: FP4120 の FXOS 初期セットアップSwitch Fabric ASystem Name FP4120-1Enforced Strong Password noSupervisor Mgmt IP Address 10.71.153.63Supervisor Mgmt IP Netmask 255.255.255.128Default Gateway 10.71.153.126SSH Access Configured yesSSH IP Address 10.141.0.0SSH IP Netmask 255.255.0.0HTTPS Access Configured yesHTTPS IP Address 10.141.0.0HTTPS IP Netmask 255.255.0.0DNS Server 64.104.14.184Apply and save the configuration (select ‘no’ if you want to re-enter)? (yes/no): yes (設定内容に問題がなければ yes と入力。間違いがあれば no を入力し、最初からやり直す)Applying configuration. Please wait.Configuration file - Ok/isan/bin/first- 2018Cisco FPR Series Security ApplianceFP4120-1-A login:Cisco and/or its affiliates. All rights reserved. Cisco Confidential

ステップ 3-1: FCM on FP4120 にログインWeb ブラウザで FXOS の管理 IP アドレスに https でアクセスし、設定した admin のパスワードでログイン FCM (Firepower Chassis Manager) にログイン[TIPS] CLI �まで 4-5分の経過が必要 2018 Cisco and/or its affiliates. All rights reserved. Cisco Confidential(注) FCM の言語は、Web ブラウザの言語設定に依存

ステップ 4-1: FCM on FP4120 の初期設定Platform Settings NTP Use NTP Server にて NTP サーバを追加し、save するNTP �的に FCM からログアウトされるので、再度 admin でログインする 2018 Cisco and/or its affiliates. All rights reserved. Cisco Confidential

ステップ 4-2: FCM on FP4120 の初期設定Platform Settings NTP CurrentTime から、適切な都市 (日本ではAsia/Tokyo) を選択し、Save する 2018 Cisco and/or its affiliates. All rights reserved. Cisco Confidential

ステップ 4-3: FCM on FP4120 の初期設定以下のサイトから、ASA 9.8.3.8 のインストールパッケージ (.csp ファイル) �るSystem Updates UploadImage にて、ASA �ード 2018 Cisco and/or its affiliates. All rights reserved. Cisco Confidential

ステップ 5-1: FP4120 の Interface 設定Interface から、ASA 用の MGMT Interface を選択 (この例では E1/8)鉛筆マーク (edit) をクリックし、Enable にして速度等を合わせ、Type を “mgmt” に設定 2018 Cisco and/or its affiliates. All rights reserved. Cisco Confidential

ステップ 5-2: FP4120 の Interface 設定同様にデータ用 Interface (この例では E1/1 と E1/2) を Type data で設定配線済みであれば、link がこの時点で up する 2018 Cisco and/or its affiliates. All rights reserved. Cisco Confidential

ステップ 6-1: ASA を FP4120 にインストールLogical Devices Add Device より、論理デバイスとして ASA を選択するFXOS に upload 済みの Application(FTD or ASA) が選択可能今回は Cisco Adaptive SecurityAppliance (FTD) を選択通常は Standalone を選択 2018 Cisco and/or its affiliates. All rights reserved. Cisco Confidential任意の名称FXOS バージョンと互換性がある ASAバージョンがリストアップ今回は 9.8.3.8 のみが upload されているのでこれを選択

ステップ 6-2: ASA を FP4120 にインストールOK �バイスとしての ASA が表示されるASA �ンターフェイスをクリック。 2018 Cisco and/or its affiliates. All rights reserved. Cisco Confidential今回は E1/1 と E1/2 を追加する。ただし、FP4100 する方が良い

ステップ 6-3: ASA を FP4120 にインストールASA �行うASA への直接 login 時の admin パスワードASA の管理 Interface を選択 (この例では E1/8)FCM の Interface 設定で type mgmt にしたものが表示されるその他、ASA の管理 IP アドレスを設定 2018 Cisco and/or its affiliates. All rights reserved. Cisco Confidential

ステップ 6-4: ASA を FP4120 にインストールSave �て ASA のインストールが始まる 2018 Cisco and/or its affiliates. All rights reserved. Cisco Confidential

ステップ 6-5: ASA を FP4120 にインストールASA のインストールには 3-5分程度を要する[TIPS] コンソールでconnect module 1 ��ジンのログのコンソールに移行、ASA �始されるところが確認できる 2018 Cisco and/or its affiliates. All rights reserved. Cisco Confidential

ステップ 6-6: ASA を FP4120 にインストールASA �に online となる。[TIPS] CLI で、右図のように現在の階層が �っている場合、connect asaで asa の CLI に移動 quitで FXOSに移動できる 2018 Ciscoand/or its affiliates. All rights reserved. Cisco ConfidentialFirepower-module1 connect asa (ASA CLI に移動)Connecting to asa console. hit Ctrl A D to return to bootCLI[SNIP]asa (チルダは見えない)telnet quit (FXOS に移動)Connection closed.FP4120-1-A#

ステップ 7-1: ASA の初期設定を確認ASA の CLI にて enable コマンド実施後 (パスワード無し)、show run コマンドで初期設定を確認asa enaPassword:asa# show run: Saved:: Serial Number: FLM1949C702: Hardware: FPR4K-SM-24, 116443 MB RAM, CPU XeonE5 series 2194 MHz, 2 CPUs (48 cores):ASA Version 9.8(3)8!hostname asaenable password xxxxxxxxxxxxnamesno mac-address auto 2018 Cisco and/or its affiliates. All rights reserved. Cisco Confidential!interface Ethernet1/1shutdownno nameifno security-levelno ip address!interface Ethernet1/2shutdownno nameifno security-levelno ip address!interface Ethernet1/3shutdownno nameifno security-levelno ip address!追加した Interface � E1/1 – 7 が datainterface で shut されている

ステップ 7-2: ASA の初期設定を確認!interface Ethernet1/4shutdownno nameifno security-levelno ip address!interface Ethernet1/5shutdownno nameifno security-levelno ip address!interface Ethernet1/6shutdownno nameifno security-levelno ip address 2018 Cisco and/or its affiliates. All rights reserved. Cisco Confidential!interface Ethernet1/7shutdownno nameifno security-levelE1/8 は MGMT Interface として、no ip addressFCM で設定した IP ��interface Ethernet1/8management-onlynameif managementsecurity-level 0ip address 10.71.153.64 255.255.255.128!ftp mode passivepager lines 24mtu management 1500no failovericmp unreachable rate-limit 1 burst-size 1asdm image disk0:/asdm.binno asdm history enable

ステップ 7-3: ASA の初期設定を確認MGMT アクセス専用の DefaultGW (この例ではarp timeout 14400http server enableno arp permit-nonconnected 10.71.153.126) が付与されて http 0.0.0.0 0.0.0.0 managementいることを確認arp rate-limit 32768no snmp-server locationroute management 0.0.0.0 0.0.0.0 10.71.153.126 1timeout xlate 3:00:00timeout pat-xlate 0:00:30timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 sctp0:02:00 icmp 0:00:02timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp0:05:00 mgcp-pat 0:05:00timeout sip 0:30:00 sip media 0:02:00 sip-invite 0:03:00 sipdisconnect 0:02:00timeout sip-provisional-media 0:02:00 uauth 0:05:00 absolutetimeout tcp-proxy-reassembly 0:01:00timeout floating-conn 0:00:00timeout conn-holddown 0:00:15timeout igp stale-route 0:01:10user-identity default-domain LOCALaaa authentication login-history 2018 Cisco and/or its affiliates. All rights reserved. Cisco Confidentialno snmp-server contactcrypto ipsec security-association pmtu-aging infinitecrypto ca trustpool policytelnet timeout 5ssh stricthostkeycheckssh timeout 5ssh key-exchange group dh-group1-sha1console timeout 0threat-detection basic-threatthreat-detection statistics access-listno threat-detection statistics tcp-interceptdynamic-access-policy-record DfltAccessPolicyusername admin password xxxxxxxx pbkdf2 privilege 15!class-map inspection defaultmatch default-inspection-traffic!

ステップ 7-4: ASA の初期設定を確認!policy-map type inspect dns preset dns mapparametersmessage-length maximum client automessage-length maximum 512no tcp-inspectionpolicy-map global policyclass inspection defaultinspect ftpinspect h323 h225inspect h323 rasinspect ip-optionsinspect netbiosinspect rshinspect rtspinspect skinnyinspect esmtpinspect sqlnetinspect sunrpcinspecttftp 2018 Cisco and/or its affiliates. All rights reserved. Cisco Confidentialinspect sipinspect xdmcpinspect dns preset dns mappolicy-map type inspect dns migrated dns map 2parametersmessage-length maximum client automessage-length maximum 512no tcp-inspectionpolicy-map type inspect dns migrated dns map 1parametersmessage-length maximum client automessage-length maximum 512no tcp-inspection

ステップ 7-5: ASA の初期設定を確認!service-policy global policy globalprompt hostname contextcall-homeprofile CiscoTAC-1no activedestination address ices/DDCEServicedestination address email callhome@cisco.comdestination transport-method httpsubscribe-to-alert-group diagnosticsubscribe-to-alert-group environmentsubscribe-to-alert-group inventory periodic monthlysubscribe-to-alert-group configuration periodic monthlysubscribe-to-alert-group telemetry periodic dailyapp-agent heartbeat interval 1000 retry-count 3Cryptochecksum:06719dfb9858aa93295d16e9ac4ca527: end 2018 Cisco and/or its affiliates. All rights reserved. Cisco ConfidentialASA on FP4100 の初期設定には、Smart License の設定が入っていないことに注意 ステップ9で対応

ステップ 8-1: ASDM でのアクセスを確認ASDM Launcher か Java を有効にした Web ブラウザで ASA の管理 Interface にアクセスし、ASDM での管理が可能なことを確認 (ASDM アクセスのためだけの Smart License ��ンク。 2018 Cisco and/or its affiliates. All rights reserved. Cisco Confidential

[臨時] ステップ X-1: Smart License の Bug 修復FXOS 2.3.1.99 では、CSCvm82809 �tools.cisco.com が使っている CA の登録が必要詳しくは m82809 を参照4100CHASSIS # scope security4100CHASSIS /security # create trustpoint QuoVadis4100CHASSIS /security/trustpoint* # set certchainEnter lines one at a time. Enter ENDOFBUF to finish. Press C to abort.Trustpoint Certificate Chain: At this point. Paste in the following, including all of the leading and ending -'s 2018 Cisco and/or its affiliates. All rights reserved. Cisco Confidential

[臨時] ステップ X-2: Smart License の Bug 修復-----BEGIN CERTIFICATE----MIIFtzCCA5 h6QRr jhiYaHv5 HBg6XJxgFyo6dIMzMH1hVBHL7avg5tKifvVrbxi3Cgst/ek 7wrGsxDp3MJGF/hd/aTa/55JWpzmM Yklvc/ulsrHHo1wtZn/qtmUIttKGAr79dgw8eTvI02kfN/ fj8ZaCuWw419eaxGrDPmF60Tp ARz8un XJiM9XOva7R zdRcAitMOeGylZUtQofX1bOQQ7dsE/He3fbE Ik/0XX1ksOR1YqI0JDs3G3eicJlcZaLDQP9nL9bFqyS2 r Og/zOhD7osFRXql7PSorW Otb fVuIyV77zGHcizN300QyNQliBJIWENieJ0f7OyHj wDQYJKoZIhvcNAQEFBQADggIBAD4KFk2fBluornFdLwUvZ g/iN/Ae42l9NLmeyhP3ZRPx3UIHmfLTJDQtyU/h2BwdBR5YM CCJpNVjP4iH2BlfF/nJrP3MpCYUNQ3cVX2kiF495V5 fzznB4vsKqBUsfU16Y8Zsl0Q80m/DShcK JDSV6IZUaUtl0HaB0 pUNqQjZRG4T7wlP0QADj1O 6QSIPMO661V6bYCZJPVsAfv4l7CUW v90m/xd2gNNWQjrLhVoQPRTUIZ3Ph1WVaj ahJefivDrkRoHy3au000LYmYjgahwz46P0u05B/B5EqHdZ XIWDmbA4CD/pXvk1B TJYm5Xf6dQlfe6yJvmjqIBxdZmv3lh8zwc4bmCXF2gw 2KpdVGl/IsELm8VCLAAVBpQ570su9t Oza8eOx79 Rj1QqCyXBJhnEUhAFZdWCEOrCMc0u-----END CERTIFICATE---- 2018 Cisco and/or its affiliates. All rights reserved. Cisco ConfidentialThen type "ENDOFBUF" and hit enter, followed by 'commit-buffer': ENDOFBUF4100CHASSIS /security/trustpoint* # commit-buffer4100CHASSIS /security/trustpoint # end4100CHASSIS #

ステップ 9-1: Smart License の有効化Encryption License や Context License が必要な場合には、Smart License の有効化が必要。FCM (FXOS) とASA の双方の設定が必要。Cisco Smart Software Manager 側で Token � 2018 Cisco and/or its affiliates. All rights reserved. Cisco Confidential

ステップ 9-2: Smart License の有効化コピーした token を FCM (FXOS) の system Licensing Smart License に貼り付け、register をクリックレジストされたら Status がREGISTERED 日間の評価期間になる 2018 Cisco and/or its affiliates. All rights reserved. Cisco Confidential

ステップ 9-3: Smart License の有効化ASA 側で Smart License を有効にするasa enablePassword:asa#asa# conf tasa(config)# license smartINFO: License(s) corresponding to an entitlement will be activated only after an entitlement request has been authorized.asa(config-smart-lic)# feature tier standard確認方法asa# show license allSmart licensing enabled: YesCompliance status: In compliancesOverall licensed status: Authorized (3)Entitlement(s):Feature tier:Tag: regid.201510.com.cisco.FIREPOWER 4100 ASA STANDARD,1.0 7d7f5ee2-1398-4b0eaced-b3f7fb1cacfcVersion: 1.0Enforcement mode: AuthorizedHandle: 1Requested time: Tue, 16 Oct 2018 17:53:43 JSTRequested count: 1Request status: Complete 2018 Cisco and/or its affiliates. All rights reserved. Cisco ConfidentialSerial Number: FLM1949C702

ステップ 9-4: Smart License の有効化License mode: Smart LicensingLicensed features for this platform:Maximum Physical Interfaces: UnlimitedMaximum VLANs: 1024Inside Hosts: UnlimitedFailover: Active/ActiveEncryption-DES: EnabledEncryption-3DES-AES: EnabledSecurity Contexts: 10Carrier: DisabledAnyConnect Premium Peers: 20000AnyConnect Essentials: DisabledOther VPN Peers: 20000Total VPN Peers: 20000AnyConnect for Mobile: EnabledAnyConnect for Cisco VPN Phone : EnabledAdvanced Endpoint Assessment: EnabledShared License: DisabledTotal TLSProxy Sessions: 15000 2018 Cisco and/or its affiliates. All rights reserved. Cisco ConfidentialCluster: EnabledASDM 9300-ASA: Smart License �https://community.cisco.com/t5/-/-/ta-p/3328615

ASA on FP2100 の初期設定 2018 Cisco and/or its affiliates. All rights reserved. Cisco Confidential

管理 IP アドレスおよび Interface 一覧InternetDNS Server 64.104.14.184NTP Server ntp.esl.cisco.com管理 NWこの例での構成FP2110 を利用TFTP Server 10.71.201.87GW .12610.71.153.0/25FXOS MGMT .55.outsideASA MGMT .56inside管理用 PC は 10.141.0.0/16 に存在ASA の MGMT Interface �ーシの管理 Interface と共用される 2018 Cisco and/or its affiliates. All rights reserved. Cisco Confidential

ステップ 1-1: FP2110 の現状確認FP2110 �CLI にてログイン。FXOS にて connect コマンドを入力し、? �るセキュリティアプリケーション (ASA or FTD) を確認できる。Cisco FPR Series Security Appliancefirepower-2110 login: adminPassword: Admin123 l login attempts for user 'admin' : 1Cisco Firepower Extensible Operating System (FX-OS) Software[SNIP]firepower-2110# connect ?asaConnect to ASA Application CLI asa と表示された場合、ASA がインストールされているlocal-mgmt Connect to Local Management CLIfirepower-2110# connect asa connect asa コマンドにて ASA 内部に移動できるAttaching to Diagnostic CLI . Press 'Ctrl a then d' to detach.Type help or '?' for a list of available commands.ciscoasa 以降、通常の ASA の設定が可能 ��) 2018Cisco and/or its ftdaffiliates.All rights reserved. Cisco �合 FTD がインストールされているので ASA への reimage が必要 (ステップ3-1へ)ftd も asa も表示されない場合 �いので待機

ステップ 2-1: FXOS の初期化と初期設定ASA がインストールされたまま、FXOS と ASA �手順を実施。FP2100 は FXOS が ASA や FTD イメージに含まれるが、ASA 利用時には FXOS 側に IP �が必要となる ��明を参照)firepower-2110# connect local-mgmtfirepower-2110(local-mgmt)# erase configurationAll configurations will be erased and system will reboot. Are you sure? (yes/no):yesRemoving all the configuration. Please wait.Configurations are cleaned up. Rebooting.[SNIP]Cisco FPR Series Security Appliancefirepower-2110 login: adminPassword: Admin123 (デフォルトパスワード)Successful login attempts for user 'admin' : 1Cisco Firepower Extensible Operating System (FX-OS) Software[SNIP] 2018 Cisco and/or its affiliates. All rights reserved.firepower-2110#Cisco Confidential

ステップ 2-2: FXOS の初期化と初期設定firepower-2110# scope systemfirepower-2110 /system # scope servicesfirepower-2110 /system/services # disable dhcp-serverfirepower-2110 /system/services* #firepower-2110 /system/services* # commit-bufferfirepower-2110 /system/services # exitfirepower-2110 /system # exitfirepower-2110# scope systemfirepower-2110 /system # scope servicesfirepower-2110 /system/services # show ip-blockデフォルトで FXOS の管理 Interface に192.168.45.45/24 ��ため、まずは DHCPサーバを無効化Permitted IP Block:IP AddressPrefix Length ProtocolFXOS �成--------------- ------------- ��ものに変更192.168.45.024 https192.168.45.024 sshfirepower-2110 /system/services # enter ip-block 10.141.0.0 16 httpsfirepower-2110 /system/services/ip-block* # exitfirepower-2110 /system/services* # enter ip-block 10.141.0.0 16 sshfirepower-2110 /system/services/ip-block* # exit 2018 Cisco and/or its affiliates. All rights reserved. Cisco Confidential

ステップ 2-3: FXOS -2110firepower-2110firepower-2110/system/services* # delete ip-block 192.168.45.0 24 https/system/services* # delete ip-block 192.168.45.0 24 ssh/system/services* # commit-buffer/system/services # show ip-blockPermitted IP Block:IP AddressPrefix Length Protocol--------------- ------------- -------10.141.0.016 10.141.0.016 sshfirepower-2110 /system/services # exitfirepower-2110 /system # exitASA がインストールされたままでの FXOS と ASA の設定を初期化、および FXOS の初期設定が完了。 ステップ 6-1 へ 2018 Cisco and/or its affiliates. All rights reserved. Cisco Confidential

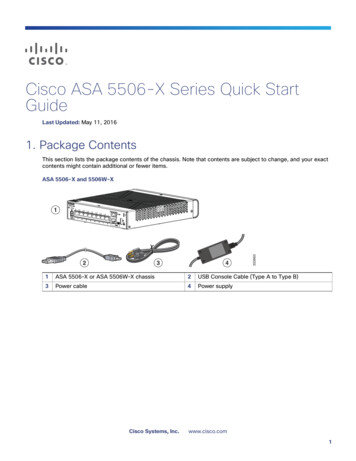

ステップ 3-1: ASA on FP2100 の reimage (前半)FTD が入っていた場合には ASA (with FXOS) の reimage を開始するfirepower-2110# connect local-mgmtfirepower-2110(local-mgmt)# format everythingAll configuration and bootable images will be lost.Do you still want to format? (yes/no):yes100 0 records in100 0 records out51200 bytes (51 kB) copied, 0.00304389 s, 16.8 MB/s同時に以下のサイトから ASA 9.8.3.8のインストールパッケージ (.SPA ファイル) ***Cisco System ROMMON, Version 1.0.04, RELEASE SOFTWAREダウンロードしたファイルは ��選択するUse BREAK or ESC to interrupt boot.Use SPACE to begin boot immediately.ESC ESC キーを入力[SNIP] 2018 Cisco and/or its affiliates. All rights reserved. Cisco Confidentialrommon 1 参考サイトCisco ASA and Firepower Threat Defense Reimage y/firepower/quick start/reimage/asa-ftd-reimage.html

ステップ 3-2: ASA on FP2100 の reimage (前半)TFTP サーバから ASA (with FXOS) �トールするADDRESS: 10.71.153.55NETMASK: 255.255.255.128GATEWAY: 10.71.153.126SERVER: 10.71.201.87IMAGE: cisco-asa-fp2k.9.8.3.8.SPAMACADDR: d4:2c:44:0c:3c:00VERBOSITY: ProgressRETRY: 40PKTTIMEOUT: 7200BLKSIZE: 1460CHECKSUM: YesPORT: GbE/1PHYMODE: Auto Detectrommon 1 address 10.71.153.55rommon 2 netmask 255.255.255.128rommon 3 server 10.71.201.87rommon 4 file cisco-asa-fp2k.9.8.3.8.SPArommon 5 setADDRESS 10.71.153.55NETMASK 255.255.255.128GATEWAY 10.71.153.126SERVER 10.71.201.87IMAGE cisco-asa-fp2k.9.8.3.8.SPACONFIG PS1 "rommon ! "設定内容を確認rommon 6 syncrommon 7 tftp -bEnable boot bundle: tftp reqsize 268435456tftp –b コマンドにてインストール開始 2018 Cisco and/or its affiliates. All rights reserved. Cisco Confidentiallink up.Receiving cisco-asa-fp2k.9.8.3.8.SPA !!!!!!!!!!!!!!!!!!!!!!!![SNIP]

ステップ 4-1: reimage 中の FXOS 2100 初期設定ASA の reimage の途中で、FXOS 部分の初期設定を行うFP2100 は FXOS が ASA や FTD イメージに含まれるが、ASA 利用時には FXOS 側に IP �が必要となる ��明を参照)Cisco FPR Series Security Appliancefirepower-2110 login: adminPassword: Admin123 (デフォルトパスワード)Successful login attempts for user 'admin' : 1Cisco Firepower Extensible Operating System (FX-OS) Software[SNIP]firepower-2110# scope systemfirepower-2110 /system # scope servicesfirepower-2110 /system/services # disable dhcp-serverfirepower-2110 /system/services* #firepower-2110 /system/services* # commit-bufferfirepower-2110 /system/services # exit 2018 Cisco and/or its affiliates.All rights reserved.firepower-2110/system# exitCisco Confidentialデフォルトで FXOS の管理 Interface に192.168.45.45/24 ��ため、まずは DHCPサーバを無効化

ステップ 4-2: reimage 中の FXOS 2100 初期設定FXOS ��のに変更firepower-2110# scope systemfirepower-2110 /system # scope servicesfirepower-2110 /system/services # show ip-blockPermitted IP Block:IP AddressPrefix Length Protocol--------------- ------------- -------192.168.45.024 https192.168.45.024 sshfirepower-2110 /system/services # enter ip-block 10.141.0.0 16 httpsfirepower-2110 /system/services/ip-block* # exitfirepower-2110 /system/services* # enter ip-block 10.141.0.0 16 sshfirepower-2110 /system/services/ip-block* # exitfirepower-2110 /system/services* # delete ip-block 192.168.45.0 24 httpsfirepower-2110 /system/services* # delete ip-block 192.168.45.0 24 sshfirepower-2110 /system/services* # commit-buffer 2018 Cisco and/or its affiliates. All rights reserved. Cisco Confidentialfirepower-2110 /system/services # show ipblockPermitted IP Block:IP AddressPrefix Length Protocol--------------- ------------- -------10.141.0.016 https10.141.0.016 repower-2110 /system/services # exitfirepower-2110 /system # exit

ステップ 5-1: ASA on FP2100 の reimage (後半)FXOS の設定ができたところで、再度 ASA �トールするfirepower-2110# scope firmwarefirepower-2110 /firmware # download image se use the command 'show download-task' or 'show download-task detail' to check download progress.firepower-2110 /firmware # show download-taskDownload task:File Name Protocol ServerPortUseridState--------- -------- --------------- ---------- --------------- 確認firepower-2110 /firmware #firepower-2110 /firmware # show download-taskDownload task:File Name Protocol ServerPortUseridState--------- -------- --------------- ---------- --------------- ----cisco-asa-fp2k.9.8.3.8.SPAState が Downloaded になったら次の手順へ0Downloaded 2018TftpCisco and/or10.71.201.87its affiliates. All rights reserved. Cisco Confidentialfirepower-2110 /firmware #

ステップ 5-2: ASA on FP2100 の reimage (後半)firepower-2110 /firmware # show ------------------ wer-2110 /firmware # scope auto-installshow package ower-2110 /firmware/auto-install # install security-pack version 9.8.3.8指定するThe system is currently installed with security software package not set, which has:- The platform version: not setIf you proceed with the upgrade 9.8.3.8, it will do the following:- upgrade to the new platform version 2.2.2.97- install with CSP asa version 9.8.3.8During the upgrade, the system will be rebootDo you want to proceed ? (yes/no):yes 2018 Cisco and/or its affiliates. All rights reserved. Cisco Confidential

ステップ 5-3: ASA on FP2100 の reimage (後半)This operation upgrades firmware and software on Security Platform ComponentsHere is the checklist of things that are recommended before starting Auto-Install(1) Review current critical/major faults(2) Initiate a configuration backupDo you want to proceed? (yes/no): yesTriggered the install of software package version 9.8.3.8Install started. This will take several minutes.For monitoring the upgrade progress, please enter 'show' or 'show detail' command.[SNIP]Broadcast message from root@Stopping Octeon Serial Logd.Stopping Octeon Serial Logd. success[SNIP]5-10分程度で ASA の再インストールが終わり、login が可能になるCisco FPR Series Security Appliancefirepower-2110 login: admin 2018 Cisco and/or its affiliates. All rights reserved. Cisco �ワード)

ステップ 6-1: ASA �ン時には FXOS の階層にいる。connect asa コマンドで ASA ているが、通常の ASA と同様に clearconfigure all での初期化が可能。-routed FirewallManagement 1/1 が management-only Interface となり、192.168.45.45/24 が設定済みManagement 1/1 に対して 192.168.45.0/24 から ASDM アクセスが可能Ethernet 1/1 が outside interface となり、DHCP クライアントとして設定済みEthern

本ガイドは、ASA をFirepower 4100/2100 �ップ方法を解説しておりま す。 本ガイドは、ASA on FP4100/2100 が稼働し、ASA として利用可能(ASA 自身の設定が可能) となることを