Transcription

Grundlagen des Datenschutzesund der IT-Sicherheit (Teil 2c)Vorlesung im Sommersemester 2010an der Universität Ulmvon Bernhard C. Witt

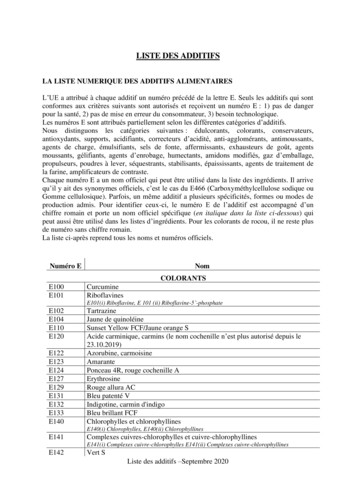

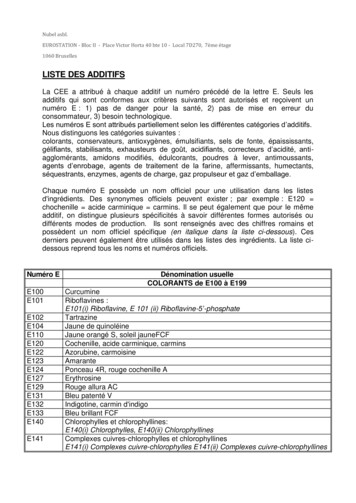

2. Grundlagen der IT-SicherheitGrundlagen des DatenschutzesGrundlagen der IT-Sicherheit Geschichte des Datenschutzes Anforderungen zur IT-Sicherheit Datenschutzrechtliche Prinzipien Mehrseitige IT-Sicherheit Technischer Datenschutz Risiko-Management KundendatenschutzKonzeption von IT-SicherheitRisiko-Management: Übersicht Risiko-Identifikation Risiko-Analyse Risiko-Bewertung Risiko-BehandlungBernhard C. WittGrundlagen des Datenschutzesund der IT-Sicherheit (Teil 2c)2

RisikoManagementBernhard C. WittGrundlagen des Datenschutzesund der IT-Sicherheit (Teil 2c)3

IT-RisikenDefinition 17: RisikoNach Häufigkeit und Auswirkung bewertete Abweichungeines zielorientierten Systems. System wird mit Zielsetzung verbunden (Prüfbarkeit!) Zielabweichung kann auch positiv erfolgen Chancen Faktoren: Häufigkeit * Auswirkungabhängig von Vermögenswerten (assets), Bedrohungen (threats) und Verwundbarkeiten (vulnerabilities)Bernhard C. WittGrundlagen des Datenschutzesund der IT-Sicherheit (Teil 2c)4

Zusammenspielmit IT-SicherheitBernhard C. WittGrundlagen des Datenschutzesund der IT-Sicherheit (Teil 2c)5

Typische Kriterien zurEinordnung identifizierter RisikenBewertungskriterienVerstöße gegen Gesetze/VerträgeImageverlustManipulation an InformationenVerzögerung von ArbeitsabläufenHaftungsansprüche Dritterindirekte finanzielle VerlusteVerstöße gegen interne Regelungendirekte finanzielle HW-Schaden2000 2002 2004 2006 20081,15 1,47 1,40 1,46 1,441,23 1,51 1,35 1,36 1,421,20 1,36 1,26 1,28 1,381,23 1,35 1,21 1,31 1,290,95 1,11 1,27 1,28 1,220,98 0,98 1,14 1,12 1,160,70 0,85 0,72 0,89 0,940,81 0,97 0,75 0,95 0,88Quelle: kes -Sicherheitsstudien (Angaben: [0 . 2])Bernhard C. WittGrundlagen des Datenschutzesund der IT-Sicherheit (Teil 2c)6

HinderungsgründeGeldBewusstsein bei MitarbeiternBewusstsein Top-ManagmentBewusstsein mittleres Managementverfügbare kompetente MitarbeiterDurchsetzungsmöglichkeitstrategische GrundlagenKontrollen auf Einhaltungunvorbereitete AnwendungenNichtumsetzen vorhandener Konzepterealisierbare (Teil-)Konzeptegeeignete Methoden & Werkzeugegeeignete Produktepraxisorientierte SicherheitsberaterBernhard C. Witt1998 2000 2002 2004 2006 200840% 31% 46% 62% 55% 43%55% 60% 65% 51% 52% 69%50% 51% 50% 45% 45% 55%45% 38% 61% 42% 37% 45%34% 38% 37% 33% 32% 43%30% 29% 38% 28% 31% 38%28% 38% 34% 31% 29% 36%27% 26% 34% 29% 27% 41%--------- 22% 17% 25% 27%12% 14% 20% 18% 22% 27%19% 15% 21% 16% 19% 25%20% 21% 18% 18% 16% 16%10% 14% 12% 17% 13% 16%9% 11% 10%8%8% 14%Grundlagen des Datenschutzesund der IT-Sicherheit (Teil 2c)Quelle: kes -SicherheitsstudienGründe für fehlende IT-Sicherheit7

Risiko-Identifikation1. Ermittlung der zu schützenden Vermögenswerte (Assets): Prozesse,IT-Systeme, Personen, Daten2. Ermittlung der zu berücksichtigenden Anforderungen (rechtlich,technische Abhängigkeiten, Wertschöpfung) des Schutzbedarfs derAssets mittels einer Business Impact Analysis (BIA) welche Folgen hätte ein Ausfall der betrachteten Assets auf dieGeschäftstätigkeit? (z.B. auf Reputation, Finanzen )3. Feststellung der Bewertung der Assets, z.B. anhand einer CIAAnalyse, d.h. der maximalen Bedeutung des Assets hinsichtlich derSicherheitsziele Vertraulichkeit, Integrität und Verfügbarkeit4. Ermittlung der Bedrohungen (Threats), denen die (kritischen) Assets(z.B. hinsichtlich CIA) ausgesetzt sind5. Ermittlung der Verwundbarkeiten (Vulnerabilities) der Assets, über diedie Bedrohungen (z.B. hinsichtlich CIA) ihre Wirkung entfalten können6. Ermittlung der Wahrscheinlichkeit, mit der eine ermittelte Bedrohungfestgestellte Verwundbarkeiten ausnutzen kannBernhard C. WittGrundlagen des Datenschutzesund der IT-Sicherheit (Teil 2c)8

Methoden der Risiko-Analyse Fehlerbaum-Analyse Angriffsbaum-Analyse Fehlermöglichkeits- und -einfluss-AnalyseBernhard C. WittGrundlagen des Datenschutzesund der IT-Sicherheit (Teil 2c)9

Risikoanalyse:Fehlerbaum-Analyse Top-Down-Methode [Fault Tree Analysis, IEC 61025] ausgehend vom Fehlerereignis werden deduktiv dieursächlichen Ereignisse (Kasten) gesucht, die für das TopEreignis verantwortlich sind logische Verknüpfung (UND, ODER) der jeweiligenEreignisse zugunsten einer Baumstruktur Blätter sind Basis-Ereignisse, die unabhängig von anderenEreignissen eintreten (Kreis) bzw. Ereignisse mit ungeklärterUrsache (Raute) darstellenErmittlung minimaler Gruppen von Basisereignissen, die dasTopereignis eintreten lassen (Minimal Cut Sets)liegt die Ursache für einen Fehler in einem einzigen BasisEreignis (kann und wird i.d.R. in mehreren Zweigen vertretensein) Single-Point-of-Failure!Bernhard C. WittGrundlagen des Datenschutzesund der IT-Sicherheit (Teil 2c)10

Risikoanalyse:Angriffsbaum-Analyse Top-Down-Methode [Attack Tree Analysis, nach Schneier] ausgehend vom zu untersuchenden Angriffsziel ( erfolgreiche Bedrohung eines Assets) werden die zum Ergebnismöglicherweise führenden Schritte (unter Ausnutzung potentieller Verwundbarkeiten) näher untersucht logische Verknüpfung (UND, ODER) der jeweiligen Wegezugunsten einer Baumstruktur Blätter sind die Basisbedrohungen unter Ausnutzung entsprechender Verwundbarkeiten, attributiert um den erforderlichen Aufwand für den AngreiferErmittlung aufwandsgünstiger Vorgehensweisen aus Angreifersicht, um entsprechende Gegenmaßnahmen ermitteln zukönnen (wahrscheinliche Angriffswege werden optisch hervorgehoben)Bernhard C. WittGrundlagen des Datenschutzesund der IT-Sicherheit (Teil 2c)11

Risikoanalyse: FMEAFehlermöglichkeits- und -einflußanalyse (FMEA)[Failure Mode and Effect Analysis, IEC 60812] Beurteilung der Bedeutung potentieller Fehler (Skala: 1 . 10)Entdeckungswahrscheinlichkeit mit (10 – W) angegeben(allerdings oft nur schwer zu bestimmen Honeynets &Honeypots); Bedeutung Schaden Bottom-Up-Methode zur Schwachstellen-AnalyseBernhard C. WittGrundlagen des Datenschutzesund der IT-Sicherheit (Teil 2c)12

Ergebnis Risikoanalyse:RisikokubusBernhard C. WittGrundlagen des Datenschutzesund der IT-Sicherheit (Teil 2c)13

Methoden der Risikobewertung Risikotabelle / Risikomatrix Risikoportfolio / Risk Map SWOT-Analyse & Balanced ScorecardBernhard C. WittGrundlagen des Datenschutzesund der IT-Sicherheit (Teil 2c)14

Risikomatrix (Risikotabelle)Text 1A1W1A1*W 12.Text 2A2W2A2*W 2.nText nAnWnAn*W n.Bernhard C. WittGrundlagen des Datenschutzesund der IT-Sicherheit (Teil 2c)akzeptierbar1.erfordert MaßnahmenRisiko-Rang Risiko-Kategorie Auswirkung Eintrittswahrscheinlichkeit Risikofaktor15

Beispiel: gter Zugriffunbefugter Zugriffunbefugter Zugriffunbefugter Zugriffunbefugter AttackeVerwundbarkeitAuftretenfehlende Clusterung3Ermüdung Backupmedien2fehlende Schutzzonen3schlechte Passwörter4fehlende Systemhärtung3fehlende Timeoutfunktion2Missbrauch Adminrechte1fehlende Schutzzonen3schlechter Virenscanner2fehlende Schutzzonen4fehlende 524354354C Confidentiality; I Integrity; A Availability; Werteskala von 1 (very low) bis 5 (very high)Bernhard C. WittGrundlagen des Datenschutzesund der IT-Sicherheit (Teil 2c)16

Portfolio-AnalyseBernhard C. WittGrundlagen des Datenschutzesund der IT-Sicherheit (Teil 2c)17

Variante Risk-MapBernhard C. WittGrundlagen des Datenschutzesund der IT-Sicherheit (Teil 2c)18

Weitere Methoden zurRisikobewertungSWOT-Analyse: Gegenüberstellung von Stärken (strengths) Schwächen (weaknesses)und Chancen (opportunities) Gefahren (threats) Strategien: Ausbau: Stärken & Chancen Aufholen: Schwächen &Chancen Absicherung: Stärken &Gefahren Abbau: Schwächen &GefahrenBernhard C. WittBalanced Score Card (BSC): Kennzahlensystem zur strategischen Unternehmensplanung Ausbalancierung vorgegebenerWerte von Perspektiven: finanzielle Perspektiven Kundenperspektive interne Prozessperspektive Lernen- und Wachstumsperspektive Untersuchung erfolgt anhand Ziele Kennzahlen Vorgehen MaßnahmenGrundlagen des Datenschutzesund der IT-Sicherheit (Teil 2c)19

Risikobehandlung (1)Bernhard C. WittGrundlagen des Datenschutzesund der IT-Sicherheit (Teil 2c)20

Risikobehandlung (2) zur Schwachstellenanalyse von IT-Systemen werden u.a.Penetrationstests und Security-Scans durchgeführtPlanung und Überwachung des Risikomanagements beiIT-Systemen durch IT-Sicherheitsbeauftragtenzur Prävention bzw. Behandlung von Sicherheitsvorfällen beiIT-Systemen: Einrichtung eines Sicherheitsteams („Computer EmergencyResponse Team“ CERT) zur Unterstützung des IT-SicherheitsbeauftragtenAusarbeitung eines Sicherheitsmodells ( abstrakte Beschreibung der nach der zugrundeliegenden Sicherheitsleitlinie fürwesentlich gehaltenen Aspekte der IT-Sicherheit)Bernhard C. WittGrundlagen des Datenschutzesund der IT-Sicherheit (Teil 2c)21

Risikobehandlung (3)Bernhard C. WittGrundlagen des Datenschutzesund der IT-Sicherheit (Teil 2c)22

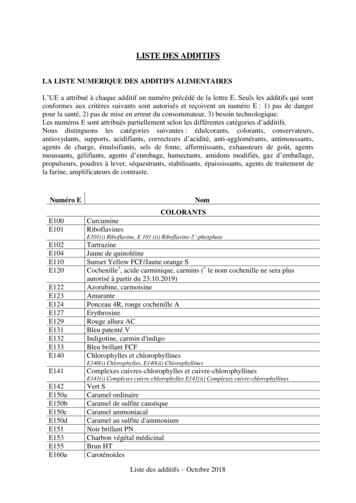

[Failure Mode and Effect Analysis, IEC 60812] Beurteilung der Bedeutung potentieller Fehler (Skala: 1 . 10) Entdeckungswahrscheinlichkeit mit (10 –W) angegeben (allerdings oft nur schwer zu bestimmen Honeynets & Honeypots); Bedeutung Schaden Bottom-Up-Methode zur Schwachstellen-Analyse. Bernhard C. Witt Grundlagen des Datenschutzes und der IT-Sicherheit (Teil 2c) 13 Ergebnis