Transcription

HOWTO:Sonicwall SSL-VPN undSafeWord AuthentifizierungWindows Server 200805.01.2009ADN Distribution GmbHMaik Steppeler

HOWTO:Sonicwall SSL-VPN und Safeword Authentifizierung(Windows Server 2008)2

InhaltHinweis . 4Installation von SafeWord . 5Konfiguration von SafeWord . 8Konfiguration des NPS . 11Konfiguration der Firewall . 16Konfiguration der SSL-VPN Appliance . 193

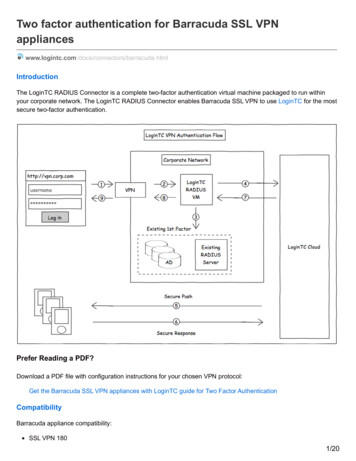

HinweisDieses Dokument beschreibt die nötigen Schritte zur Installation und Konfiguration der folgendenKomponenten: SonicWall Firewall, SonicWall SSL-VPN Appliance, SafeWord 2008 und den MicrosoftNPS (RADIUS) Server. Es soll lediglich als Leitfaden dienen und ist kein Garant für eineHochsicherheitslösung. Die hier beschriebene Konfiguration des IAS-Servers kann und sollte denindividuellen Sicherheitsansprüchen angepasst werden.Für Anmerkungen, Anregungen und Verbesserungsvorschläge wenden Sie sich bitte an:Maik.Steppeler@adn.de4

Installation von SafeWordBei der Installation des SafeWord Produktes muss beachtet werden, dass der UserSchema-Administrator ist. Im Regelfall kann der Domänen Administrator hierfür benutzt werden. DerServer sollte eine Verbindung zum Internet aufbauen können, da das Produkt auf diesem Wegaktiviert und aktualisiert wird. Im hier aufgeführten Beispiel ist der Microsoft IAS Server bereitsinstalliert.Nachdem Sie die CD ins Laufwerk gelegt haben, öffnet sich der Installations-Assistent. In den erstenbeiden Dialogen klicken Sie auf „Install SafeWord 2008“. Wenn im nächsten Schritt der Hinweiserfolgt, dass ein Update verfügbar ist, können Sie dieses direkt installieren (Abb. 1). Als nächsteswerden Sie aufgefordert die Seriennummer des Produktes einzugeben. Diese finden Sie auf derRückseite des „Activation Certificate“, welches dem Produkt beigelegt ist. Nach Eingabe derSeriennummer klicken Sie auf die Schaltfläche „OK“ um die Installation fortzusetzen.(Abb.1)Klicken Sie im Fenster „SafeWord Setup“ auf die Schaltfläche „Next“ und bestätigen Sie dieLizenzvereinbarung mit „Yes“. Im nächsten Schritt bestimmen Sie das Installations-Verzeichnis, indem SafeWord installiert werden soll, anschließend klicken Sie auf „Next“. Im darauf folgendenMenüpunkt wählen Sie die zu installierenden Komponenten aus (Abb.2). Diese sind neben dem„SafeWord Server“ und „Management Snap-in for Active Directory“ auch der„IAS-NPS (RADIUS) Agent“. Klicken Sie anschließend auf den Button „Next“.5

(Abb. 2)Wählen Sie in den nächsten zwei Schritten noch welche Program Folder erstellt werden sollen, lesenSie die Zusammenfassung durch um Fehler zu korrigieren und bestätigen Sie Ihre Auswahl mit„Next“. Wählen Sie, wenn Sie nach der User Management Configuration gefragt werden den Punkt„I will manage users in Active Directory“ (Abb. 3) und klicken Sie auf „Next“. Wie Sie die User mitHilfe des Enterprise Solution Packs (ESP) konfigurieren, können Sie dem „SafeWord 2008Administration Guide“ entnehmen. Dieses Dokument finden Sie auf der Safeword Homepage.HinweisBitte beachten Sie, dass für das Enterprise Solution Pack weitere Lizenzen erforderlich sind.Ansonsten können Sie diese Features 30 Tage als Evaluierungs-Version testen!Wie in Abb.4 gezeigt, müssen Sie als nächstes die Server Ports sowie Encryption key und Signing keyeintragen. An den Ports sollten Sie nichts ändern. Aus Sicherheits-Gründen sollten aber, anders als inAbb. 4 gezeigt, der Encryption- und der Signing key unterschiedlich sein.6

(Abb. 3)(Abb. 4)Danach müssen Sie den Domänen Namen angeben, für den SafeWord die Authentifizierungdurchführen soll. Nachdem Sie auf die Schaltfläche „Next“ geklickt haben werden Sie aufgefordertden IAS Service neu zu starten, was Sie mit einem Klick auf die Schaltfläche „Yes“ bestätigen.Nachdem der Service neu gestartet wurde, können Sie die Installation mit einem Klick auf dieSchaltfläche „Finish“ abschließen.7

Konfiguration von SafeWordNachdem die Installation von SafeWord 2008 abgeschlossen wurde, muss das Produkt noch aktiviertund konfiguriert werden. Mit diesen Schritten wollen wir uns nun beschäftigen.Öffnen Sie die Management Konsole „Active Directory Benutzer und Computer“. Dieser Konsolewurde ein neues Snap-in hinzugefügt. Dieses Snap-in lautet „SafeWord“. Sobald Sie auf „Safeword“klicken, werden Sie aufgefordert, ein Administratorkennwort zu vergeben. Dieses können Sie auchspeichern, um nicht jedesmal gefragt zu werden. Beachten Sie aber hier auch dieSicherheitsrichtlinien Ihres Unternehmens.Klicken Sie mit der rechten Maustaste auf das SafeWord Snap-In. Es öffnet sich ein Kontextmenü indem unter anderem „Activate Product“ aufgeführt wird (Abb. 5). Diesen Punkt wählen Sie aus.Sollten Sie schon über einen „My Secure Computing Account“ verfügen, melden Sie sich an.Ansonsten können Sie direkt einen „My Secure Computing Account“ erstellen. Geben Sie eine gültigeMail Adresse an. An diese Mail Adresse wird Ihr Zugangs-Passwort geschickt, des Weiteren ist dieseAdresse Ihr Benutzername für den „My Secure Computing Account“.(Abb. 5)8

Nachdem Sie sich angemeldet haben, werden Sie aufgefordert mindestens eine Token Group IDeinzugeben. Auch diese befindet sich auf dem „Activation Certificate“. Nachdem Sie auf den Button„Submit“ geklickt haben werden die Aktivierungs-Codes auf das System heruntergeladen. Damit Siediese Daten auch bei einer eventuellen Neuinstallation des Produktes noch zur Verfügung haben,sollten Sie diese auch noch einmal manuell herunterladen und gut gesichert aufbewahren. Miteinem Klick auf die Schaltfläche „OK“ schließen Sie die Aktivierung ab.Im nächsten Schritt müssen Sie den Benutzern noch die Token zuweisen. Markieren Sie einBenutzer-Objekt und lassen Sie sich die Eigenschaften anzeigen. Auch hier ist eine neue Registerkarte„SafeWord“ hinzugekommen. In diesem Bereich können Sie dem User einen Token zuweisen. Hierzumüssen Sie im Feld Token Serial Number die Seriennummer des Token eintragen (Abb. 6), welchenSie dem User überreichen werden. Die Token Serial Number befindet sich auf der Rückseite desTokens.(Abb. 6)Wenn Ihnen die Eingabe eines Token-Codes nicht sicher genug sein sollte, können Sie im Feld„User must append this PIN to their token passcode“ einen PIN hinterlegen, den der User bei jederAnmeldung am System zusätzlich mit eintragen muss.Zu guter Letzt muss dem User noch die RAS Einwahl gestattet werden. Hierzu gehen Sie auf dieRegisterkarte „Einwahl“ und wählen den Punkt „Zugriff über NPS-Netzwerkrichtliniern steuern“unter Netzwerkzugriffsberechtigung (Abb. 7). Bestätigen Sie diese Konfigurations-Punkte mit „OK“.9

(Abb. 7)10

Konfiguration des NPSDamit die Authentifizierung über den RADIUS Server funktioniert, muss dieser noch konfiguriertwerden. Öffnen Sie dazu das Verwaltungs-Tool „Netzwerkrichtlinienserver“. Es muss ein neuerRADIUS Client erstellt werden (Abb. 8.1). Der Anzeigename kann beliebig gewählt werden, sollteallerdings aussagekräftig sein. Im Feld Clientadresse muss die interne IP-Adresse der Firewalleingetragen werden (Abb. 8.2).Im nächsten Menü-Feld muss als Clienthersteller noch RADIUS Standard ausgewählt und eingeheimer Schlüssel eingetragen werden. Dieser muss mit dem secret key auf der Firewallübereinstimmen.(Abb. 8.1)11

(Abb. 8.2)Als nächstes müssen Sie noch eine neue Netzwerk Richtlinie erstellen (Abb. 9.1). Dies konfigurierenSie unter dem Punkt Richtlinien. Zum erstellen dieser neuen Richtlinie können Sie den Assistentennutzen (Abb. 9.2). Geben Sie auch hier einen Aussagekräftigen Namen als Richtlinien Namen an. DerTyp des Netzwerkzugriffsservers bleibt auf „Nicht spezifiziert“. Nachdem Sie auf die Schaltfläche„Weiter“ geklickt haben, müssen Sie mindestens eine Bedingung angeben (Abb. 9.3). In diesemBeispiel wird die Bedingung Benutzergruppe hinzugefügt.12

(Abb. 9.1)(Abb. 9.2)13

(Abb. 9.3)Nachdem die Bedingung ausgewählt wurde, geben Sie an, dass der Zugriff gewährt werden soll.Anschließend klicken Sie auf die Schaltfläche „Weiter“. Direkt im Anschluss geben Sie an, welcheAuthentifizierungs-Methoden genutzt werden sollen. Geben Sie die in Abb. 9.4 gezeigten Methodenein. Im nächsten Schritt können Sie noch Einschränkungen wie zum Beispiel Leerlaufzeitlimit oderTag- und Uhrzeitbeschränkungen definieren. Zu Guter Letzt definieren Sie noch dieRADIUS-Attribute. Hier können Sie Standard auswählen und Ihre Wahl mit einem Klick auf „Weiter“bestätigen. Im nächsten Dialog sehen Sie eine Zusammenfassung Ihrer Einstellungen. Sollten diesekorrekt sein, klicken Sie auf „Fertig stellen“.14

(Abb 9.4)15

Konfiguration der FirewallDie SSL-VPN Appliance wird in diesem Beispiel an eine TZ180 mit dem SonicOS enhancedangeschlossen. Der OPT Port der Firewall wird als DMZ Zone konfiguriert. Es kann aber auch jedeandere Firewall genutzt werden, wichtig ist, dass ein freier Port zur Verfügung steht. Schließen Sie dieSSL-VPN Appliance an eine Firewall eines anderen Herstellers an, muss die Firewall entsprechendkonfiguriert werden. In diesem Fall können Sie dieses Kapitel überspringen und mit dem nächstenKapitel „Konfiguration der SSL-VPN Appliance“ fortfahren.Des Weiteren wird in diesem Kapitel nicht der Netextender berücksichtigt, und die Firewall-Regel fürden Zugriff der SSL-VPN Appliance so gesetzt, dass diese den kompletten Zugriff auf das LAN erhält.Auch diese Regel sollten Sie aus Sicherheitsgründen Ihren Bedürfnissen anpassen.Melden Sie sich an der Firewall an. Navigieren Sie zum Menüpunkt „Interfaces“ unterhalb desHaupt-Punktes „Network“. Konfigurieren Sie das OPT Interface (Abb. 10). Stellen Sie IP-Assignmentauf Static, geben Sie unter IPAddress eine IP-Adresse ein und die dazugehörige Subnetz Maskekommt ins entsprechende Feld. Bestätigen Sie die Eingabe mit „OK“.(Abb. 10)Als nächstes navigieren Sie zum Punkt „Address Objects“, ebenfalls unterhalb „Network“. ErstellenSie ein neues Object für die SSL-VPN Appliance. Achten Sie darauf, dass die Zone „DMZ“ ausgewähltist. Dieses Object können Sie nun für die benötigten Firwall und auch NAT Regeln benutzen.Zuerst erstellen Sie eine NAT Regel. In dem hier aufgeführten Beispiel existiert nur eine öffentlicheIP-Adresse. Sollten Sie mehrere haben, muss auch ein Adress Objekt für die Externe IP-Adresse der16

SSL-VPN Appliance erstellt werden. Unterhalb des Menü Punktes „Network“ finden Sie den Punkt„NAT Policies“. Hier fügen Sie die in Abb. 11 gezeigte NAT Policy hinzu.(Abb.11)Die in Abb.11 gezeigte NAT Regel bewirkt, dass jeder https Traffic der auf das WAN Interface trifft andie SSL Appliance weitergeleitet wird. Damit dies auch passiert, muss noch die dazugehörige FirewallRegel erstellt werden. Dazu navigieren Sie zum Punkt „Access Rules“ unterhalb des Punktes„Firewall“. Hier wählen Sie aus der Matrix den Punk WAN DMZ.Der Abb. 12.1 können Sie entnehmen, wie die Regel eingestellt werden muss. Direkt im Anschlusserstellen Sie noch eine Firewall Regel, die den Zugriff von der SSL-VPN Appliance in der DMZ in dasLAN erlaubt. Diese Regel finden Sie in Abb. 12.2.Damit ist die Konfiguration der Firewall abgeschlossen.17

(Abb. 12.1)(Abb. 12.2)18

Konfiguration der SSL-VPN ApplianceJetzt müssen Sie nur noch die SSL-VPN Appliance ins System einbinden. Nachdem Sie sichangemeldet haben navigieren Sie zum Menüpunkt „Interfaces“ unterhalb von „Network“. HierKonfigurieren Sie das Interface X0 mit der IP Adresse, die Sie auch dem Adress-Objekt auf derFirewall gegeben haben (Abb. 13).(Abb. 13)Das benötigte Standard Gateway definieren Sie im Menüpunkt „Routes“. Hier wird die IP Adresse desOpt Ports der Firewall eingestellt.Der nächste Schritt ist es ein Portal anzulegen. Dies geschieht unter dem Menü Punkt„Portal Layouts“, welches unter „Portals“ zu finden ist (Abb. 14). Hier wird ein neues Portalhinzugefügt und den entsprechenden Wünschen angepasst (Abb. 15).Der Portalname muss angegeben werden. Diesen müssen die User angeben um an dieAnmeldemaske zu gelangen. Die Loginmessage kann angeglichen werden. Dies geschieht durch dieÄnderung des angezeigten html-codes. Die Portal URL sollte den entsprechenden Usern mitgeteiltwerden. Der Cache cleaner (Active-X Komponente) kann aktiviert werden. Dieser löscht nachBeendigung einer Session den Webcache und hinterlässt keine Spuren auf dem System.19

(Abb. 14)(Abb. 15)20

Als nächsten Schritt gilt es eine Logon-Domäne zu erstellen. Dies geschieht unter „Domains“(Abb. 16.1). Wichtig ist es hier als Authentication Type RADIUS auszuwählen. Der Domain Name kannbeliebig gewählt werden. Wichtig ist nur, dass die „Radius Server Address“ und das„Secret password“ mit dem RAS Client im IAS Server übereinstimmen (Abb. 16.2).(Abb. 16.1)(Abb. 16.2)21

Jetzt kann sich der User am Virtual Office anmelden. Als Logon Domäne muss das Radius Portalausgewählt sein. Es gilt zu beachten, dass nur Username und Passwort abgefragt werden. Ins FeldPasswort muss nun allerdings der TokenCode eingegeben werden.22

„SafeWord " hinzugekommen. In diesem Bereich können Sie dem User einen Token zuweisen. Hierzu müssen Sie im Feld Token Serial Number die Seriennummer des Token eintragen (Abb. 6), welchen Sie dem User überreichen werden. Die Token Serial Number befindet sich auf der Rückseite des Tokens. (Abb. 6)