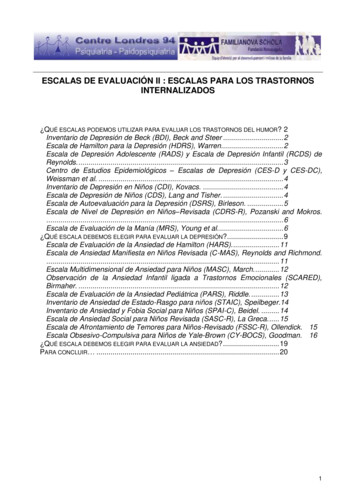

Transcription

Alcance, escalay riesgo sinprecedentes:Asegurar el Internetde las cosas

Asegurar el Internet de las cosasForeword TelefónicaPrólogode TelefónicaAunque el Internet de las cosas (IoT) puede verse como unanovedad, no es más que la evolución natural de algo que harecibido finalmente un nombre con gancho, una marca queintegra las consecuencias en un término único y atractivo.Desde su nacimiento, los dispositivos se han conectado aInternet. Solo que ahora los dispositivos son más pequeños, másatractivos, más móviles y están mejor conectados. El Internet delas cosas ofrece ventajas casi infinitas, pero la sociedad necesitareaccionar con rapidez.No es tanto que la tecnología o elconcepto hayan cambiado. Hancambiado las personas que implementan,desarrollan y utilizan estos dispositivosasí como cómo y dónde los utilizan.La primera alusión a la privacidad y laseguridad debe hacerse en el momentoen que exista un consumo masivo ynormalizado. No cometamos los mismoserrores del pasado, no esperemos hastael último momento para establecer lasprioridades en materia de seguridad paradespués lamentar que es demasiadotarde para modificar ciertos «hábitosadquiridos».Las amenazas para la seguridad delIoT no son tan diferentes de las deotros entornos. No se han creadonuevos problemas de seguridad,solo han evolucionado desde áreascomo la seguridad industrial, las redesde distribución y la seguridad de lainformación. Las amenazas con respectoal robo de identidad siguen estandovigentes, si bien ahora se extiendentambién a la identificación de uno mismoentre dispositivos.Las amenazas de denegación de servicio(DoS), se plantean desde el punto devista de la informática en la nube y se hadesarrollado malware’ que infecta todaclase de sistemas. Las motivacionesde estas amenazas no han variadodemasiado, sino que más bien se hanintensificado y diversificado. Los piratasinformáticos continuarán estandomotivados por razones económicas eideológicas, y la ciberguerra seguiráafectando a los dispositivos presentesen nuestras vidas. Y por si esto no fuerasuficiente, los piratas informáticos ven unabanico de nuevas posibilidades en el IoT,3

Asegurar el Internet de las cosasContenido del informeAsegurar el Internet de las cosasForeword Telefónicacon objetivos estratégicos para poner enpeligro la seguridad de infraestructurascríticas y, consecuentemente, laseguridad de todos los ciudadanos.Es cierto que la tecnología en la que sebasa IoT ha evolucionado para abordarla escala y la diversidad de dispositivos(con nombres nuevos en escena comoZigbee o 6LoWPan), pero estamosseguros de que es solo cuestión detiempo para que se descubran nuevasvulnerabilidades en torno a estastecnologías recientes. Por definición,los dispositivos IoT tienen recursoslimitados, pero sin embargo no deberíaponerse en juego la seguridad. Se tratade un reto pendiente de resolver.Por tanto, es fundamental actuar desdeel primer instante, implementandodispositivos en los que la seguridad seade suma importancia. Aquí es donde elIoT desempeñará un papel fundamental.No se trata únicamente de la privacidadde nuestros propios datos ni de laseguridad de nuestras identidadesdigitales. En los próximos años viviremosrodeados de dispositivos conectadosa Internet que digitalizarán cada paso“que demos, convertirán nuestra actividaddiaria en información, distribuiráncualquier interacción por la red einteractuarán con nosotros en función deesta información. Nunca antes nuestro díaa día había estado tan cerca del mundodigital. La difusa línea entre el mundodigital y el mundo real es precisamenteel espacio donde se materializan loscambios introducidos por el IoT.Entendamos el problema antes de quesea demasiado tarde y garanticemosque somos capaces de ofrecer un plande protección total, aprovechandotodos los conocimientos que se handesarrollado en otros ámbitos. Gartnersitua el Internet de las cosas en el “Peakof inflated expectations” de su “HypeCycle” de tecnologías emergentes¹, yseñala que aún nos encontramos a ciertadistancia de comportamientos estables yproductivos. A todos nos queda muchopor hacer. Dado que el IoT formará partede nuestra vida diaria, no podemospermitirnos cometer los errores delpasado y que una avalancha de nuevatecnología nos sobrepase. Aceptemosel reto.Chema Alonso, consejero delegado de ElevenPaths,empresa filial de TelefónicaEntendamos el problema antes de que seademasiado tarde y garanticemos que somoscapaces de ofrecer un plan de protección total,aprovechando todos los conocimientos que sehan desarrollado en otros ámbitos.4Contenidodel informeBiografías de loscolaboradores01 Introducción02 Control y acceso: la verdaderalucha para el Internet de lascosas03 Dos mundos chocan: IT y OTen el Internet de las cosasAsegurar el Internet de lascosas: antes y despuésConclusiónAnexo5

Asegurar el Internet de las cosasBiografías de los colaboradoresAsegurar el Internet de las cosasBiografías de los colaboradoresBiografías de loscolaboradoresChema Alonso, CEO de ElevenPaths, empresa filial de TelefónicaChema está centrado en la innovación en productos de seguridad mediante desarrollospatentados y alianzas con los principales fabricantes y organizaciones del sector.Anteriormente dirigió durante 14 años Informática 64, empresa dedicada a la seguridadinformática y la formación. Es doctor en Seguridad Informática por la Universidad ReyJuan Carlos de Madrid.La investigación del catedrático Luis Muñoz se centra en las técnicas avanzadasde transmisión de datos, redes multisalto inalámbricas heterogéneas, Internetde las cosas, ciudades inteligentes y métodos matemáticos aplicados a lastelecomunicaciones. Ha participado en diversos proyectos nacionales y europeos deinvestigación en los que fue, entre otros, director técnico de SmartSantander.Antonio Guzmán, Director científico de ElevenPaths, empresa filialde TelefónicaAndrey Nikishin, Director de proyectos especiales y futurastecnologías de Kaspersky LabAntonio ha registrado casi una decena de patentes relacionadas con la seguridad,identidad y privacidad. Autor de numerosos artículos, ahora está centrado en lainvestigación financiada con fondos privados. En 2005 fue cofundador y directorde un grupo de investigación sobre seguridad y privacidad. También cuenta con undoctorado en Ingeniería Informática por la Universidad Rey Juan Carlos.En Kaspersky Lab, Andrey trabajó como director de ingeniería y arquitectura desoftware antes de incorporarse al departamento de marketing estratégico comodirector de estrategia de productos. Antes de su puesto actual, dirigió el departamentode investigación y desarrollo de tecnologías de contenidos y de la nube. Andrey tieneexperiencia desarrollando sus propios programas antivirus.Belisario Contreras, Gerente del Programa de Seguridad Cibernéticade la Secretaría del CICTEBertrand Ramé, Director de redes y operadores de SIGFOXBelisario presta apoyo a la Secretaría del Comité Interamericano contra el Terrorismo(CICTE) en la Organización de los Estados Americanos (OEA). Participa en iniciativas deseguridad cibernética como la creación y el desarrollo de Equipos de Respuesta paraEmergencias Informáticas (CERT). Asimismo, coordina la participación y colaboracióncon otras organizaciones internacionales y regionales dedicadas a cuestionescibernéticas.John Moor, Vicepresidente de Desarrollo de Segmentos de NMIJohn cuenta con más de 30 años de experiencia en los sectores de la electrónica y lamicroelectrónica. En 1997 fue uno de los fundadores de ClearSpeed Technology y seincorporó a NMI en 2004, donde lidera el desarrollo de numerosas iniciativas comoestablecer las redes técnicas de NMI y la UK Electronics Skills Foundation. Asimismo,John es el Director de la Fundación para la Seguridad del IoT.6Luis Muñoz, Director del Grupo de planificación de redes ycomunicaciones móviles de la Universidad de CantabriaBertrand desarrolla alianzas de SIGFOX en Europa y Latinoamérica. Cuenta con 25años de experiencia en el sector de las telecomunicaciones, principalmente en eldesarrollo de negocio y la dirección general. Desarrolló la mitad de su trayectoriaprofesional en EE.UU. y en el Reino Unido, trabajando para empresas como AT&T yTelecom Italia.Jaime Sanz, Gestor técnico de cuentas de telecomunicaciones enIntel Corporation IberiaJaime presta apoyo a las cuentas de telecomunicaciones en Europa centrándoseespecialmente en Telefónica para NFV, centros de datos, seguridad e IoT. En Intel hadesempeñado distintas funciones de apoyo técnico para ventas y marketing, y estálicenciado en Ingeniería Informática por la Universidad Pontificia de Salamanca.7

Asegurar el Internet de las cosasIntroducciónIntroducciónEl Internet de las cosas no tiene precedentes en lo que a ámbitoy escala se refiere, cambiando la sociedad y el modo en queinteractúan las personas con su entorno de innumerablesy complejas formas. Es totalmente lícito decir que estamosmuy lejos de comprender las ramificaciones y consecuenciasinvoluntarias de lo que estamos haciendo a día de hoy, y muchomenos de lo que llegará mañana y en un futuro más lejano.Quizá el asunto más acuciante sea el de la seguridad.«Internet de las cosas podría ser untérmino relativamente nuevo, peroel concepto no lo es. Muchos de losproblemas de seguridad, los malosactores y los ataques perpetrados contrael mismo, distan mucho de ser nuevos»,afirma Antonio Guzmán de ElevenPaths,empresa filial de Telefónica. «Lo quees diferente es la escala de las redesimplicadas, la heterogeneidad de losdispositivos, la increíble confianza en elcloud computing y el nivel de exposiciónde los dispositivos conectados a estasredes. Por este motivo, asegurar elInternet de las cosas es un verdaderoreto».«IoT está dejando rápidamente obsoletaslas leyes necesarias para regular ynormalizar las medidas de seguridad»,afirma Belisario Contreras, Gerente delPrograma para el Comité Interamericanocontra el Terrorismo en la Organización delos Estados Americanos. «Esta velocidadde desarrollo también está afectando alas cuestiones de compatibilidad, ya quelas medidas de seguridad para algunosdispositivos y plataformas pueden noser compatibles con otros al aparecerversiones más recientes».Y, según Guzmán, «muchos de losproblemas potenciales son simplementelos mismos problemas de seguridadsuperpuestos sobre la infraestructura aescala masiva».Todo esto está suponiendo unreto empresarial, así como un retotecnológico.«Cada vez es más evidente que laseguridad del IoT es un tema a debateen la sala de juntas y no solo un costeoperativo o un problema tecnológico»,afirma John Moor de la Fundación parala Seguridad del IoT. «Especialmente lasgrandes empresas tienen mucho queperder, y están comenzando a aparecerlitigios legales en EE.UU. en los que laobligación que tienen las organizacionesde cuidar a sus clientes está siendoobjeto de investigación».«En mi opinión, ya estamos viendo cómoel Internet de las cosas está cambiando9

Asegurar el Internet de las cosasIntroducción“Asegurar el Internet de las cosasIntroducciónHasta ahora se ha puesto mucho interés sobrelas oportunidades de innovación en torno a IoT,y relativamente poco sobre sus puntos débiles.10nuestra sociedad. Como ejemplo deello, la mayoría de las tareas realizadaspor los proveedores de servicios,usuarios y otras personas están siendosupervisados de forma exhaustiva, loque nos permite medir la eficiencia deltrabajo desempeñado. Está claro que IoTcambiará nuestras vidas aún más queInternet», afirma Luis Muñoz, catedráticodel Departamento de Ingeniería deComunicaciones de la Universidadde Cantabria y unas de las fuerzasrectoras de SmartSantander. «Cuandocomenzamos a implantar las redesmáquina a máquina (M2M) en el año 2000para gestionar las flotas de transporte,nos concentramos en un nicho muyconcreto. Pero ahora, después de 15años, IoT está presente en todas partes».de los sistemas IoT son un paraíso, sino para los delincuentes, sí para loshooligans. Por supuesto, podemosdesarrollar escenarios de prueba ypredecir los comportamientos, pero enun mundo conectado no se puede hacereso. Las personas son, por su propianaturaleza, impredecibles, creativas eingeniosas. Y está en la naturaleza delsoftware que las personas cometanerrores y otros se aprovechen de ello».una sola cosa, si bien en realidad sonmuchos los dispositivos IoT que estánahí. La seguridad dependerá del contextoy será útil pensar en ella dentro de dichocontexto, pensar por ejemplo en el“IoT del consumidor”, el “IoT en casa”o el “IoT de asistencia sanitaria”. Estomarcará una diferencia enorme».Para John Moor de la Fundación para laSeguridad del IoT, los matices y la escalacausan complejidad y agravan el reto.«El Internet de las cosas está creciendoexponencialmente, pero no al ritmoque cabría esperar», afirma JaimeSanz, Gestor técnico de cuentas detelecomunicaciones en Intel CorporationIberia. «Cosas como las ciudadesinteligentes o los coches conectadosañaden valor, pero también existela necesidad de observar cómo losproductos crearán una cadena devalor. Existe una dirección, aunquede momento está orientada a laconectividad, la funcionalidad, el ahorrode energía y similares, y no tanto a lasnormas o la seguridad».«Según la tarea optimizada, se suelehablar de los denominados lugaresinteligentes: redes inteligentes, contadoresinteligentes, hogares inteligentes,ciudades inteligentes y similares», afirmaGuzmán. «Sin embargo, esta cooperaciónsolo es posible si los dispositivos estánconectados entre sí y equipados conmecanismos de identificación que lesidentifiquen de manera única frente atodos los demás dispositivos conectadosa Internet. La necesidad de interconexióne identificación, e incluso la necesidadde procesar la información generada oconsumida por estos objetos, se convierteen un problema pendiente de resolvercuando nos damos cuenta del númeroestimado de “cosas” que forma parte delIoT».Para Guzmán, director científico deElevenPaths, el problema radica enentender las exigencias que plantean unnuevo territorio y la oportunidad respectoa la tecnología. «En el Internet de lascosas, suelen definirse barreras para losentornos industriales o la infraestructuracrítica. El tipo y el número de objetosaumentará hasta incluir todos los objetosEn este informe se analizarán tres temasespecíficos: la necesidad de normasuniversales de seguridad, acceso ycontrol; el choque entre la tecnologíade la información y una red de cosasmás antigua y consolidada (la tecnologíaoperativa); y la necesidad de recuperarsede las vulnerabilidades, incluyendo suefecto sobre los usuarios.«IoT trae consigo numerosas ventajas.Como cliente, estoy muy satisfecho decontar con IoT, me hace la vida muchomás fácil», afirma Andrey Nikishin,Director de futuras tecnologías deKaspersky. «Sin embargo, toda evoluciónconlleva nuevos riesgos en los que nohabíamos pensado. Pongamos comoejemplo la invención del teléfono. Alprincipio, nadie se paró a pensar en elfraude telefónico, realmente, nadie loprevió. Todo elemento nuevo conllevanuevos riesgos y nuevas vías para ladelincuencia».«En la seguridad, limitado y pequeñosuelen ser aspectos positivos. Si se limitael espacio y el tamaño de la base decódigo, entonces se reduce la superficiede ataque. Cuando observamos laoportunidad del Internet de las cosas,solemos mirar a escala masiva y lahiperconectividad. Desde el punto de vistade la seguridad, se trata de una propuestaabrumadora», afirma Moor. «Hasta ahorase ha puesto mucho interés sobre lasoportunidades de innovación en tornoa IoT, y relativamente poco sobre suspuntos débiles. Si no tenemos cuidadopodríamos caminar como sonámbuloshacia numerosos problemas, algunos delos cuales pueden no haberse presentadoantes».«Lo mismo sucede con el Internet de lascosas. La conectividad e interoperabilidad«Tenemos que clasificar los retos. Sesuele hablar de IoT como si se tratara deEs una cuestión de enfoque; la seguridadno es necesariamente una prioridad.o dispositivos presentes en nuestravida diaria y que reivindican contar conpotencia informática», explica. «En IoT,los dispositivos funcionan conjuntamentepara facilitarnos las tareas de la vidacotidiana, haciéndolas más eficientes ysostenibles».11

Asegurar el Internet de las cosasControl y acceso: la verdadera lucha para el Internet de las cosasControl y acceso: laverdadera lucha para elInternet de las cosasUna innovación tecnológica de la que todo el mundo habla crecede forma imparable. Fabricantes, viejos y nuevos, se lanzan almercado. Se aportan nuevas ideas, se crean nuevos mercados ysi existen nuevos estándares, se destruyen.Se trata de un patrón familiar a lavanguardia de la tecnología, y elInternet de las cosas no difiere de lasanteriores oleadas de innovación. Laestandarización se encuentra en unasituación comprometida y, con ella, laseguridad.Se trata de un ciclo familiar,probablemente necesario, que infundeímpetu, oportunidad e innovación en unmomento crítico. Podría afirmarse que elIoT se encuentra en ese punto: a puntode alcanzar la madurez. Ese punto en elque la creación y la aprobación de lasnormas de seguridad, los controles y lacomunicación se hacen también másnecesarios.¿Libre o patentada? ¿Una innovaciónsin restricciones o un buen conjuntode estándares? En periodos de rápidainnovación, este tipo de dilemas sonde especial importancia y es necesarioabordarlos antes de pasar a una etapa enla que se creará y definirá una normativaestable y de establecimientode estándares.12Al mismo tiempo, en comparación conel despegue de otras grandes redes(el telegrama, el teléfono analógico,el teléfono móvil e incluso el mismoInternet), su adopción será caótica y noplanificada.Los hitos históricos señalados solían sermonolíticos, programados y ejecutadosminuciosamente, normalmente porgrandes empresas u organismosgubernamentales (en el caso de lasredes telefónicas, normalmente porel servicio postal nacional). Pese aello, como explica el vicepresidentede Gartner y destacado analista JimTully²: «Las soluciones IoT raramente seadquieren como un paquete de trabajoy simplemente se despliegan sin másen una empresa». Lo mismo sucedecon nuevos despliegues soportados enmuchas ocasiones en infraestructuraspreviamente nacionalizadas y que son elpilar del Internet moderno».Desde una perspectiva más general,las grandes implementaciones en todauna ciudad podrían coincidir con el

Asegurar el Internet de las cosasControl y acceso: la verdadera lucha para el Internet de las cosassAsegurar el Internet de las cosasControl y acceso: la verdadera lucha para el Internet de las cosasmodelo histórico, pero cabe destacarque en el futuro cada una de lasempresas añadirá sus propias capasde IoT sobre dichas instalaciones.Asimismo, a un nivel más pequeño,las personas (y cada vez másdispositivos y aplicaciones individuales)buscarán la forma de conectarse a dichainfraestructura.Así pues, la pregunta a realizarse es lasiguiente: ¿Qué entidad controla qué ycómo se transmite la información entreredes?Ritmo frente a controlCon el Internet de las cosas, la aplicaciónde las normas vigentes, y la creaciónde normas nuevas ha tropezado conun ritmo frenético de innovación. Aquí,las empresas necesitan salvaguardarsu propiedad intelectual a medida quefabrican y venden cosas que nadie máspuede hacer.Lo irónico es que con el fin de aprovecharlas ventajas de los dispositivos y serviciosde IoT, el hardware y software deben serabiertos e interoperables. La seguridaden el dispositivo, la aplicación y las capasde red es fundamental. Pero a medidaque se incrementa el ritmo de aprobación,también lo hacen la complejidad,la variedad de implementación y laoportunidad de los ataques maliciosos oerrores involuntarios.A esto cabe añadir el hecho de quenumerosos fabricantes de IoT sonrelativamente nuevos en el mundo delsoftware³. Hasta ahora, los productosse centraban en el valor del hardware enlugar de evaluar el valor total del hardwarecombinado con las capas de software.Aunque la investigación de Gartner hacereferencia a la administración de licenciasy derechos para esta nueva clase de14proveedores de software, podría decirseque el riesgo es igualmente aparente en lorelativo a la creación de seguridaddesde cero.La colaboración entre dispositivosconectados en el Internet de las cosasrequiere, por su propia naturaleza,transparencia y confianza mutua entrelos dispositivos, y eso se basa enmecanismos universales de identificacióny control. Es absolutamente necesariocombinar la transparencia con un controlde la precisión. Debe haber un modode hacerlo entre todos los dispositivos,más allá de los protocolos existentes,y también debe haber un modo derecopilar y gestionar a una escala hasta elmomento desconocida.«Es poco probable que la solución vengade los fabricantes contratados, es másprobable que venga de las grandesempresas que tienen más que perder»,afirma Moor, Director de la Fundaciónpara la Seguridad del IoT. «Si usted no esun fabricante de electrónica de renombre,le preocupará menos perder la reputacióno la marca que si fuera un proveedorimportante con grandes inversiones quesupongan millones de nodos finales. Sien cambio se encuentra en una posiciónintermedia, es probable que existamenos riesgo para su reputación. Debeestablecerse la confianza en IoT, y lasempresas que sean flexibles y mantenganuna posición firme ante las amenazas deseguridad serán las que tengan éxito».«Actualmente existe una evolución deltipo de productos conectados y deproductos novedosos como por ejemplolos cepillos de dientes conectados. Elsector consumo es particularmentevulnerable, ya que existen numerososproductos de bajo coste en el mercadode origen y fabricación dudosa».Es importante recordar también las raícesdel IoT y las bases sobre las que granparte del mismo se ha construido.«Cuando comenzamos a integrar M2Men las flotas de transporte, se tratabade un trabajo pionero», afirma elcatedrático Luis Muñoz. «Años más tarde,la normativa europea obligó a integraresta tecnología en todos los camionesque superaran un peso determinado. Lomismo está sucediendo con nuestrasciudades. Hace una década, pocosservicios urbanos integraban la tecnologíaM2M. A día de hoy, debido al crecimientode la población previsto, así como ala necesidad de mejorar la calidad de“vida de los ciudadanos, la mayor partede los servicios en la ciudad deben sersupervisados, con el objetivo de mejorarsu eficiencia. Los ciudadanos deseanparticipar activamente en esta nueva era».Para Jaime Sanz de Intel, es necesariauna estrategia con un planteamientoarquitectónico que englobe tanto latecnología como los datos.«Estamos implicados en todas las partesde la cadena de valor del IoT, desde elcentro de datos hasta el circuito integradoauxiliar de los dispositivos periféricos,salvo microprocesadores y sensores.Creemos que una arquitectura integralsegura es fundamental», afirma Sanz. «Laprotección de los datos, desde el extremohasta la nube, así como en el nivel deldispositivo, es una necesidad. En tercerlugar, tenemos en cuenta la protección delcentro de datos».«Hay dos ámbitos en lo que se refiere a laprotección de las puertas de enlace. Enprimer lugar, proteger el dispositivo antesde que se ponga en funcionamiento conuna combinación del Intel SoC HardwareRoot of Trust y especificaciones de UEFI.Y en segundo lugar asegurar los datosmediante la codificación de datos, laprotección de la integridad y laslistas blancas».El sector consumo es particularmente vulnerable,ya que existen numerosos productos de bajocoste en el mercado de origen y fabricacióndudosa15

Asegurar el Internet de las cosasDos mundos chocan: IT y OT en el Internet delas cosasDos mundos chocan: IT yOT en el Internet delas cosasLa mayoría de las personas están muy familiarizadas conlas tecnologías de la información. Sin embargo, no tantasconocen la presencia de controles industriales o incluso no sonconscientes de ella. No obstante, la tecnología operativa esomnipresente. Controla los suministros de agua, electricidad ygas que consumimos, y además hace funcionar las fábricas queproducen las cosas que compramos y utilizamos.16Los relojes inteligentes de hoy en día sonmaravillas de la informática y representanuna capacidad de procesamientomuy superior a la de los primitivosordenadores electrónicos utilizadospara que el hombre aterrizara en laluna. El ordenador que controlaba lasbarras de combustible en Chernobyltenía capacidades equivalentes a unmicroordenador modelo B de la BBC,un dispositivo educativo introducidopor primera vez en 1981. Estos doshechos suelen sacarse a colación, perosorprendentemente se suele olvidarun aspecto tanto del Apolo GuidanceComputer⁴ como del SKALA⁵: nose necesita una gran capacidad deprocesamiento para alcanzar resultadosextraordinarios, especialmente enaplicaciones muy específicas.controles necesarios para automatizar losservicios públicos, como la generaciónde energía eléctrica, el suministro de gaso agua, así como la industria, del modomás fiable y seguro posible. Mientrasque la IT (tanto en términos de softwarecomo de hardware) se ha caracterizadonormalmente por su rápida iteración einnovación a costa, algunas veces, dela fiabilidad y de otros factores, la OT seha diseñado desde cero para ofrecer uncontrol y una medición predecibles.La práctica de informatizar los controlesindustriales, conocida como tecnologíaoperacional u OT (por sus siglas eninglés), es anterior a la informática clienteactual. Se basa en requisitos para los«Una combinación de los mundos de ITy OT nos permite incorporar los datosen tiempo real de los dispositivos enel campo de la lógica empresarial deuna organización», afirma Guzmán deIT, por su propia naturaleza, se hadiseñado para interconectarse, mientrasque OT es casi exactamente lo contrario.Sin embargo, la conexión de ambasgenera importantes beneficios. Solo enestos últimos años la combinación de IT yOT ha resultado ser práctica y atractiva.17

Asegurar el Internet de las cosasDos mundos chocan: IT y OT en el Internet delas cosas“Asegurar el Internet de las cosasDos mundos chocan: IT y OT en el Internet delas cosasEl objetivo principal del IoT es diseñar todos losdispositivos teniendo en cuenta la seguridaddesde el principio.ElevenPaths, empresa filial de Telefónica.«La combinación de IT y OT muestraalgunas lecciones muy importantes sobrecómo se puede asegurar el futuro Internetde las cosas».«El legado de la OT ha supuesto quela mayoría de las implementacionesde IoT tengan un protocolo patentadoque utiliza la seguridad mediante laoscuridad como mecanismo de defensa.No obstante, la explosión en la cantidadde dispositivos y negocios verticalesestá ayudando a impulsar las iniciativasque pretenden crear estándares abiertospara la comunicación; algunos ejemplosson MQTT, Zwave y ZigBee. Es probableque estos contribuyan a crear normas deseguridad más abiertas y útiles».Una de las lecciones más recientes quehemos aprendido es que un espacio vacíoequivale a la inexistencia de una defensa.Unos ingenieros de las instalacionesde Natanz (Irán) descubrieron, muy asu pesar, que las personas introduceny seguirán introduciendo lápices USB⁶en los PC que controlan la tecnologíaoperativa. Los proveedores tambiénson vectores de ataque⁷. Es más, laspartes interesadas tienen la intenciónde utilizar ingeniería inversa y diseñarataques personalizados para entrar en lossistemas si el valor que aporta hacerlo essignificativo para ellas. A medida que seincrementa el tamaño y el alcance de lasredes IoT operadas por suministradores18de servicios públicos, ciudades y grandescompañías, se incrementa también elvalor de dichos premios.Sin embargo, OT ha tardado décadasen desarrollarse, y ha dado a losprogramadores tiempo, ámbito ypresupuesto para realizar un cuidadosotrabajo de planificación y enfoque de laintegración de sistemas como la ERP(planificación de recursos empresariales),así como la conectividad a la intranete internet. Los creadores de IoT nocuentan con el mismo plazo de ejecuciónsobre el que considerar la integracióny la seguridad. Francamente, susituación es diferente, en un momentoen el que se llevan a cabo numerosasimplementaciones de IoT en Internet,donde deben abrirse a la integración oquedar expuestas a posibles escenariosde ataque.«IT y OT tienen filosofías diferentes.Biológicamente, no son completamentediferentes, pero las prioridades de suscreadores sí que lo son. Los ingenierosde OT quieren mantener procesos quefuncionen las 24 horas del día, los 7 díasde la semana, sin interrupción. Cualquierinterrupción del proceso tecnológicosupone un problema, por lo que eldesarrollo se inclina hacia el objetivo deevitar la interrupción», afirma Nikishinde Kaspersky. «Sin embargo, para losingenieros de IT, la disponibilidad delsistema no es la prioridad principal.El problema principal es mantener laintegridad de los datos. El principal activoen la red de la oficina son los datos y, denuevo, esto sesga el desarrollo».«Cuando ambos converjan, se observaránalgunos problemas. Los informáticosdesean mantener la seguridad de losdatos, lo que significa poner parches a losproblemas lo antes posible. No obstante,la aplicación de parches para OT implicadetener el proceso tecnológico y esto secontradice con los objetivos del ingenierode OT. Dar con un terreno comúnrepresenta un verdadero reto».«Añadir IoT aporta multitud de beneficiosy productividad. Por cierto, este procesoes imparable e inevitable. El problemaprincipal del Internet de las cosas es quese basa en la idea de la conectividad.Desde el momento en que entranen el mundo conectado, surgen losproblemas».OT sigue siendo una preocupaciónpara el futuro, entre otras razonesporque las implementaciones de OT sonincreíblemente longevas.«La seguridad de los datos, así como lafiabilidad del funcionamiento, son muyimportantes», afirma Nikishin. «Ni quedecir tiene que IoT influye en nuestravida diaria. El objetivo principal del IoT esdiseñar todos los dispositivos teniendoen cuenta la seguridad desde el principio.De otro modo, asegurarlos es casiimposible».«Este dispositivo deberá diseñarse desdeel pri

Asegurar el Internet de las cosas: antes y después Conclusión Anexo 01 02 03 Contenido del informe_ 5 Asegurar el Internet de las cosas Contenido del informe. Biografías de los . «IoT trae consigo numerosas ventajas. Como cliente, estoy muy satisfecho de contar con IoT, me hace la vida mucho más fácil», afirma Andrey Nikishin,