Transcription

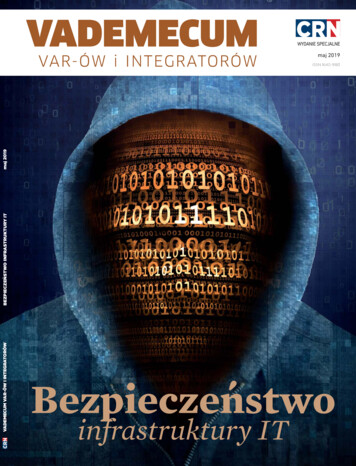

VADEMECUM VAR-ÓW I INTEGRATORÓWBEZPIECZEŃSTWO INFRASTRUKTURY ITmaj 2019WYDANIE SPECJALNEmaj 2019ISSN 1640-9183Bezpieczeństwoinfrastruktury IT

KORZYSTAJ Z NASZEJ WIEDZY I ROZWIJAJSWÓJ BIZNES Z CRN POLSKA,NAJLEPIEJ POINFORMOWANYM PISMEM B2B IT!0,(6,}& 1,. &51 32/6. KWARTALNIK VADEMECUMVAR-ÓW I INTEGRATORÓW.PL

SPIS TREŚCIVademecum 2/2019ROZMOWA Z.Stanislavem Protassovem, Chief6Operating Officerem w AcronisieBEZPIECZEŃSTWOFIRMOWYCH SIECI10 Ochrona sieci bardziej doraźnaniż przemyślana15Podgląd bezpieczeństwaw chmurze (Cisco, Ingram Micro)16 Chmura pod pełną kontrolą(Barracuda Networks)17QRadar Advisor korelujeinformacje o zdarzeniach w sieci(IBM, Tech Data)18Fortinet – bezpieczeństwo siecina wielu płaszczyznach (Veracomp)Ilustracje AdobeStockOCHRONA PRZED ATAKAMI20 Cyberwojnana wszystkich frontach24 Bezpieczeństwo bezkompromisów (Ivanti)26 Kontrola sieci na stykuz internetem (Allied Telesis)27 Ochrona dla wymagających(Veracomp)28 Cyberbezpieczeństwoz najlepszymi rozwiązaniami(Yellow Cube)30 Serwery i routerypod ochroną (Synology)31Cognito IBM Watson ułatwiazarządzanie środowiskiem IT(Tech Data)OCHRONA PRZED ZŁOŚLIWYMOPROGRAMOWANIEM32 Malware, czyli złośliwośćnie zna granic36 Zarządzanie środowiskiem ITprostsze niż zwykle(baramundi software)37 Kompleksowa ochrona poczty(Barracuda Networks)38 Migawki ratują zagrożonedane (QNAP)39 Inwestycja w EDR ma sens(Sophos)BEZPIECZEŃSTWO FIZYCZNESERWEROWNI I BUDYNKÓW40 Warto opuścić strefę komfortu45 Rozwiązania Delta– w trosce o centrum danych46 Schneider Electric– ochrona w wielu wymiarach48 PowerWalker – zasilanie awaryjnedla wymagających (Impakt)SYSTEMY UWIERZYTELNIANIAI ZARZĄDZANIA TOŻSAMOŚCIĄ50 Zarządzanie dostępem:hasło to za mało54 Dwuskładnikowe uwierzytelnianiez Duo SecurityZABEZPIECZANIE ŚRODOWISKWIRTUALNYCH56 Wirtualne maszynyna celowniku hakerówPOLITYKA BEZPIECZEŃSTWA60 Bezpieczeństwo zaczyna sięod polityki65 Beyond.pl wyznacza trendykorzystania z usług chmurowych66 PAM to podstawacyberbezpieczeństwa (Wallix)68 Aruba Cloud – wielowymiarowaochrona70 Indeks firmVADEMECUM CRN maj 20193

EDYTORIALCo by tu dziś zaatakować?Już od dekady eksperci ds. bezpieczeństwa IT przyznają, że kreatywność cyberprzestępców w wyborze celówataków, a także sposobów ich przeprowadzania, zaskakuje i przerasta wyobraźnię wielu z nas. Dziś nie ma chyba rodzaju urządzenia, oprogramowania oraz usługi, na które nieprzypuszczono skutecznego ataku. Wykradane były poufnedokumenty z twardych dysków w drukarkach, podglądano obraz zarejestrowany przez kamery i głosw elektronicznych nianiach oraz asystentach typu Alexa, instalowano ransomware na serwerach NAS itp.Sposób polowania na ofiary równieżznacząco ewoluuje. Manipulacje z wykorzystaniem inżynierii społecznej to jużdziś codzienność. Podejmowane są takżepierwsze próby ataków bazujących na sztucznej inteligencjii wiadomo, że jest to kierunek wybrany przez profesjonalistóww cyberprzestępczym fachu.Taki stan rzeczy powoduje, że konieczna stała się zmianastylu obrony. Korzystanie z antywirusa i regularne dokonywanie backupu– mimo że nadal obowiązkowe – z pewnością niejest wystarczającą metodą ochrony danych przed kradzieżąbądź utratą. W korporacyjnych środowiskach IT konieczne jeststosowanie bardziej zaawansowanych rozwiązań, które śledzązachowanie użytkowników i uruchomione procesy, a w razieodstępstwa od normy natychmiast informują administratorów. Także w tej dziedzinie coraz powszechniej stosowanajest sztuczna inteligencja, dzięki której konkurujący ze sobądostawcy będą próbowali wyróżnić się na rynku.Istnieją też bardziej radykalne metody obrony. Nie sposóbprzeoczyć wydarzenia z początku maja 2019 r., kiedy siły wojskowe Izraela, w reakcji na cyberatak przypuszczony przezHamas zbombardowały siedzibę hakerów w Strefie Gazy.Przedstawiciele Izraela przyznali później, że najpierw zablo-kowali atak prowadzony online i dopiero wówczas odpowiedzieli żywym ogniem, aby zapobiec kolejnym.Nie był to jednak pierwszy przypadek tego typu reakcji. Jużw 2015 r., gdy NATO oficjalnie ogłosiło, że cyberprzestrzeństała się kolejnym obszarem prowadzenia działań wojennych,Stany Zjednoczone jako pierwsze użyły fizycznej siły w odpowiedzi na cyberatak. Skorzystano z drona przeciwko Junaidowi Hussainowi, brytyjskiemu obywatelowi,który przewodził grupie hakerów pracujących dla Państwa Islamskiego, odpowiedzialnej za kradzież danych osobowychamerykańskich żołnierzy. Niemniej jednak Izrael jest pierwszym krajem, któregofizyczna reakcja na przypuszczony atak była natychmiastowa i z tak widocznym naruszeniem proporcjonalności.Korporacje nie dysponują (na szczęście) tak bezpośrednimi środkami obrony, muszą więc posiłkować się tym, co oferuje im rynek. A w różnorakich produktach można przebierać jakw ulęgałkach. Analitycy szacują, że obecnie rozwiązania do ochrony poszczególnych obszarów IT oferuje ponad tysiąc liczących sięna rynku dostawców. I wcale nie jest to dobra wiadomość. Takierozdrobnienie stanowi ogromną bolączkę CIO i CSO w dużychfirmach i instytucjach. Standardowo wykorzystywane są w nichrozwiązania ochronne od kilkudziesięciu lub nawet ponad stuproducentów. Niemożliwe jest skuteczne zarządzanie takim środowiskiem i przetwarzanie dostarczanych administratorom informacji. Jeśli w miarę szybko nie dojdzie do konsolidacji rynkuoraz automatycznej wymiany informacji między rozwiązaniamiochronnymi różnych producentów, przestępcy nadal będą mogliswobodnie zastanawiać się, „co by tu dziś zaatakować?”.Fot. Adrian StykowskiRozdrobnienie wśróddostawców stanowibolączkę CIO i CSO.4VADEMECUM CRN maj 2019KRZYSZTOF JAKUBIKredaktor prowadzący

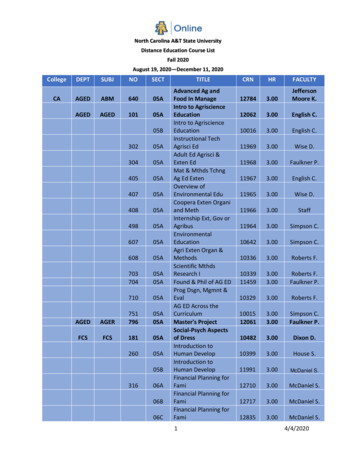

Najpopularniejsze metody atakóww Polsce i na świecie w drugiej połowie 2018 r.Analitycy Fortinetu z laboratorium FortiGuard sprawdzili, jakie rodzaje złośliwego oprogramowaniabyły najczęściej wykorzystywane w drugiej połowie zeszłego roku do przeprowadzania cyberataków.Poniżej prezentujemy uzyskane przez nich wyniki.WIRUSYJego aktywność odnotowano nie tylko w Polsce (ponad 270 tys. przypadków), ale też naświecie (prawie 28 mln przypadków).Interesującym przypadkiem jest pochodzący z Polski backdoor o nazwie Prosiak.POLSKAŚWIAT270 9BC!trRiskware/KingSoftRiskware/Generic bgVBS/Agent.A374!tr.dldrVBS/Agent.3E6D!trPDF/CVE 2013 r74 38372 97762 84755 12754 12853 96350 92947 60446 814RANSOMWAREW Polsce najczęściej występował ransomware o nazwie GandCrab (ponad 1,6 tys. przypadków, a na świecie ponad 3 mln). Widoczny jest znaczny spadek aktywności WannaCry,który w 2017 r. doprowadził do paraliżu wielu instytucji na całym świecie i spowodowałstraty wycenione na 8 mld dol. W drugiej połowie 2018 r. nie znalazł się już na eneric bgW32/Ukpa.A!trRiskware/CoinMiner2 505 650ŚWIAT1 13351722898838260533931BOTNETYDwa najbardziej rozpowszechnione botnety w Polsce (ponad 6 mln odnotowanych przypadkówaktywności każdy) to H-worm i Zeroaccess. H-worm jest wykorzystywany w ukierunkowanychatakach na międzynarodowy przemysł energetyczny. Zaobserwowano jednak, że stanowi takżenarzędzie do przeprowadzania bardziej masowych ataków przez malspam i złośliwe TML/Filecoder.CR!tr.ransomW32/Crysis.L!tr.ransom17 58316 39415 18012 2668 2538 2056 6726 436ŚWIAT6 394 2836 204 5504 252 1782 210 5031 633 1791 482 3161 085 200716 314674 863434 2193 225 70049 183Botnet Zeroaccess został odkryty w maju 2011 r. Szacuje się, że złośliwy kodpowodujący jego rozprzestrzenianie był obecny w co najmniej 9 mln systemówna całym świecie. W grudniu 2013 r. koalicja koncernów IT pod przewodnictwemMicrosoftu próbowała bez powodzenia zniszczyć sieci dowodzenia i kontroli tnetNeutrino.Botnet3 013 4042 910 357ransomware’u najczęściej wykorzystywanego w Polsce. Na świecie odnotowano w tym czasie tylko 16 tys. jego przypadków.Unikalnym ransomware’em występującym w Polsce jest Shade, który pojawił się w 2014 r.i jest rozprzestrzeniany przez malspam (spam zawierający złośliwy załącznik, najczęściejplik w formacie .GNVJ!tr.ransomW32/GenKryptik.CKDY!tr.ransom27 929 1744 075 8414 075 8414 067 9473 345 0313 225 7003 2 278 088 4321 349 006 7471 337 368 933267 984 566216 267 896214 742 526189 824 046168 783 185141 845 056140 781 344VADEMECUM CRN maj 20195

NA TEMATSztuczna inteligencjadla bezpieczeństwa IT„Jeżeli ktoś ma duże sumy do wydania na rozwiązania ochronne, niech częśćprzeznaczy na szkolenia administratorów i pracowników. W ten sposóbzdecydowanie zmniejszy ryzyko udanego ataku” – STANISLAV PROTASSOV,CHIEF OPERATING OFFICER W ACRONISIE.CRN W ostatnich latach kilka firm zajmujących się zabezpieczaniem infrastruktury IT wprowadziło do swojejoferty narzędzia do ochrony danych.Inne zaś, w tym Acronis, rozszerzająasortyment oprogramowania do backupu o rozwiązania cyberochronne.6VADEMECUM CRN maj 2019Zdaje się więc, że mamy do czynieniaz pewnym istotnym trendem. Jakie sątego przyczyny?STANISLAV PROTASSOV To rzeczywiścienowy trend, a przyczyna jego zaistnieniajest dość prosta. Dziś praktycznie każdeurządzenie IT w firmie, które można pod-łączyć do sieci, jest też podłączone do internetu. Jeszcze 10–20 lat temu tak niebyło. Dbano wręcz o to, aby komputery,na których znajdowały się poufne lubstrategiczne zasoby firmy, były odłączone od sieci. To jednak generowało różnego typu problemy, przede wszystkim brak

możliwości zdalnego zarządzania takimsprzętem lub prowadzenia backupu zgromadzonych danych na centralny serwer.Tymczasem dziś niemal wszystko, co mawbudowaną przewodową lub bezprzewodową kartę sieciową – komputery,telefony, urządzenia RTV, różnego typuakcesoria – jest podłączone do internetu.Do chmury, która zmieniła sposób, w jaki korzystamy z usług IT, trafiają różnegotypu dane. Dlatego trzeba je zabezpieczyćnie tylko przed przypadkowym usunięciem, ale także przed dostępem do nichniepowołanych osób.Czy zatem postawiliście sobie za celtylko zabezpieczanie danych backupowanych za pomocą własnego oprogramowania, czy też chcecie stać sięjednym z setek dostawców z branżybezpieczeństwa IT?Na pewno nie zamierzamy konkurowaćz największymi na świecie dostawcamirozwiązań ochronnych. Raczej będziemy współpracować, tworzyć produktyw dziedzinach, na których najlepiej sięznamy. Lepsze zabezpieczenie backupowanych danych przed wyciekiem to tylkojedno z zadań, które sobie postawiliśmy.Zamierzamy wprowadzić do oferty całąplatformę ochronną, która jednak będziepracowała o warstwę wyżej niż klasyczneantywirusy i inne tego typu rozwiązania.Zapewni szereg przydatnych administratorom funkcji, takich jak zarządzanieprocesem aktualizacji oprogramowania,ocenę poziomu zagrożenia środowiska IT,weryfikację poprawności pracy rozwiązań ochronnych itp.Jakiego rodzaju zagrożenia sprawiająnajwięcej problemów?Sytuacja zmienia się bardzo dynamicznie.Analitycy wyróżniają obecnie ponad 40 rodzajów zagrożeń, które mogą poważniezakłócić pracę środowisk IT. Przez ostatnie lata oczywiście najgroźniejszym byłransomware, ale ryzyko jego skutecznego działania udało się znacząco obniżyć.Oczywiście nie oznacza to, że oprogramowanie szyfrujące wkrótce przejdziedo historii, ale dziś, chociażby dziękisztucznej inteligencji, łatwiej wykryćobecność ransomware’u i jego działanie.Wystarczy zaobserwować, że przez dłuż-szy czas jedna aplikacja uzyskuje dostępdo wielu plików na komputerze i zmienia ich treść.Czego zatem powinniśmy zacząć obawiać się wkrótce?Coraz częściej cyberprzestępczość przenika się ze światem fizycznym. Komputerysą dziś obecne w każdej dziedzinie życia,umożliwiają uproszczenie lub zautomatyzowanie wielu procesów. Niewykluczone jednak, że to okaże się przekleństwemnaszych czasów, bo ingerencja w pracękomputerów może spowodować fizycznezagrożenie. Byliśmy już świadkami zakłócenia przez cyberataki pracy ośrodków jądrowych i rafinerii, hakerzy udowodniliteż, że mogą zdalnie wpłynąć na funkcjonowanie samochodów autonomicznych.Tego typu ataki będą znacznie poważniejsze w skutkach niż włamanie na bankowekonto i wyczyszczenie go.Integratorzy systemowimają olbrzymią szansębiznesową, ale dużączęść energii powinnipoświęcać na edukację.Kto i jaki może mieć cel w tego typudziałaniach?Generalnie ma to związek z szeroko pojętą polityką. Bezpieczeństwo kraju zawsze przecież stanowiło priorytet dla rządzących. A dziś ingerowanie w strukturyochronne innych państw za pomocą cyfrowych narzędzi jest znacznie prostszeniż „starodawne” wypowiadanie klasycznej wojny. Rozwiązania IT w tym zakresie są więc już wykorzystywane masowoi na pewno będą stosowane w przyszłości.W interesie cyberprzestępców leży często,aby dana opcja polityczna była u władzy,zarówno w kraju, którego są obywatelami,jak i w innych. Z pewnością zatem corazczęściej będziemy świadkami wpływaniana wyniki wyborów przez manipulowanie opinią publiczną, ingerowanie w proces zbierania i liczenia głosów itp. W ciąguostatnich 20 lat cyberprzestępczość stałasię prawdziwą branżą.Ale przez ten czas ataki były prowadzone głównie w celu uzyskania korzyści majątkowej – kradzieży pieniędzy,wymuszenia okupu, kopania kryptowalut. Jak zleceniodawcy mogą zarabiać na atakach planowanych naszczeblu centralnym państw?Rzeczywiście, najpierw tworzenie wirusów i innych narzędzi ataku byłorozrywką dla umysłu, często wynikałoz chęci udowodnienia sobie czegoś lubzaimponowania innym. Potem pojawiły się materialne korzyści, uzyskiwaniemniej lub bardziej bezpośrednio. Możliwość wpływania na politykę też zapewnia korzyści, także materialne, chociażw znacznie dłuższej perspektywie czasu i nie tylko cyberprzestępcom. Wartozauważyć, że coraz częściej ataki przeprowadzane są na zlecenie, traktowanesą jak normalne usługi, za które sprawca przyjmuje wynagrodzenie. A jaki celma zleceniodawca? Czasami robi się todla idei, w ramach działań cyberterrorystycznych, albo w celu skompromitowania osoby publicznej, doprowadzenia doczyjegoś samobójstwa itd.Zawsze jednak atakowana jest konkretna firma, instytucja lub organizacja. Jak oceniacie poziom zabezpieczeńdanych i infrastruktury na całym świecie? Czy jest satysfakcjonujący, czy raczej wszędzie jest jeszcze wiele dozrobienia?Poziom ochrony rośnie bardzo szybko,na co wpływ mają doniesienia medialneo nowych zagrożeniach lub własne doświadczenia przedsiębiorstw z cyberprzestępczością. Dlatego wdrażane sąnowe rozwiązania, szkoleni pracownicy, wprowadzane kolejne regulacje itd.Problem tylko w tym, że po takim „zrywie” często zakładają, iż problem zostałrozwiązany i można wrócić do niego dopiero po jakimś czasie. Takie podejście toogromny błąd, bo zagrożenia nieustannie ewoluują i nie tylko cały czas trzebabyć na bieżąco w kwestiach związanychz bezpieczeństwem, ale konieczne jestrozbudowywanie cyberochronnej tarczy.Można to porównać do sytuacji ze szczepieniami: w dzieciństwie jesteśmy szczepieni na różne choroby – to podstawa, jakantywirus czy firewall. Ale gdy pojawiaVADEMECUM CRN maj 20197

NA TEMATsię inna pandemiczna choroba, rodzi siękonieczność dodatkowego szczepienia– to jak wdrożenie nowych systemówochronnych w reakcji na nowe zagrożenia. Gdy podróżujemy do kraju, w którymwystępują choroby niespotykane w naszejojczyźnie, musimy poddać się kolejnymszczepieniom – to porównanie do sytuacji, gdy firma zaczyna działać w nowymobszarze, np. finansowym, dla któregocharakterystyczne są zagrożenia niespotykane nigdzie indziej. Szczepić się więctrzeba, ale należy też pamiętać, że czasamiszczepionka może nie zadziałać.Na rynku systemów cyberochronnychdostawców jest kilkuset i bywa, że korporacje korzystają z kilkudziesięciurozwiązań. To rodzi problemy z efektywnym zarządzaniem oraz niesie zesobą ryzyko nieprawidłowych ustawień konfiguracyjnych. Czy istniejemetoda doboru dostawców, która przynajmniej w pewnym stopniu zminimalizuje te bolączki?Rzeczywiście, na rynku rozwiązań dlacentrów danych działa kilku dostawców,którzy mają tak szerokie portfolio, że bezwysiłku można wykorzystać je do zbudowania całego środowiska IT. W przypadku produktów zabezpieczających taknie jest, co wynikaprzede wszystkimz rosnącego skomplikowania ataków.Producenci rozwiązań ochronnych mająróżne wizje radzeniasobie z tymi problemami oraz nadzieję, że znajdą sposóbidealny i dzięki niemu zarobią duże pieniądze. Kłopotliwe jestteż rzadkie przystosowanie do współpracytego typu narzędzi różnych producentów.Staramy się trochę to zmienić – w naszymoprogramowaniu zostanie zaimplementowany interfejs API, z którego inne firmybędą mogły korzystać. Bardzo byśmy sobieżyczyli, żeby inni też przyjęli taką postawę.Niestety tak, bardzo dużą rolę odgrywajednak ich odpowiedni dobór. Koniecznejest prowadzenie wielu testów weryfikujących poprawną pracę danego rozwiązania w środowisku firmy, aby jeden systemzabezpieczający nie oddziaływał negatywnie na pracę drugiego. Chciałbymzwrócić uwagę na jeszcze jeden aspekt.Badania wskazują, że w przypadku około 90 proc. udanych ataków wpływ naich powodzenie miał człowiek, najczęściej pracownik zaatakowanej instytucji.Jeżeli ktoś ma duże sumy do wydaniana rozwiązania ochronne, niech częśćprzeznaczy na szkolenia administratorów i pracowników. W ten sposób zdecydowanie zmniejszy ryzyko udanegoataku.Czy podobny problem dotyczy rozwiązań Internetu rzeczy? Producencirozwiązań ochronnych twierdzą, że totwórcy tych „rzeczy” powinni zadbaćo ich zabezpieczenie, bo stworzenieuniwersalnych narzędzi, zabezpieczających zarówno elektroniczne nianie,jak i czujniki w oknach czy lodówki, niejest po prostu możliwe To bardzo ważny i chyba wciąż niewystarczająco doceniany temat. Faktem jest,że w tej dziedzinie mamy do czynieniaz prawdziwą katastrofą. Na początku nikt nie sądził,że będą potrzebnerozbudowane zabezpieczenia, bokomu przyjdzie dogłowy włamywanie się do kamer lubczujników. Ale mieliśmy już do czynienia z malware’em, który przekształcałurządzenia Internetu rzeczy w sieć botów wykorzystywaną do prowadzeniaataków DDoS. Logika podpowiada, żeniemożliwe jest stworzenie uniwersalnego narzędzia ochronnego, podobnego do antywirusa, ale myślę, że będzieto konieczne, choć takie narzędzie będzie działało w inny sposób. Już terazróżne organizacje próbują wypracować standardy ochrony dla rozwiązańInternetu rzeczy gwarantujące większebezpieczeństwo od razu po podłącze-Cyberprzestępcy podejmująjuż próby oszukiwaniamechanizmówsztucznej inteligencjiw rozwiązaniach ochronnych.Czy zatem przedsiębiorstwo, któredysponuje dużym budżetem, skazane jest na korzystanie z rozwiązań oddziesiątek dostawców?8VADEMECUM CRN maj 2019STANISLAV PROTASSOV jest współzałożycielem firmy Acronis, obecnie pełnifunkcję jej prezesa oraz COO. Ma przeszło20-letnie doświadczenie w branżyprodukcji oprogramowania. Pracowałna stanowisku programisty, projektantasystemów i aplikacji oraz menedżera zespołu inżynierów. Był też wiceprezesemParallels. Znany jest ze swojego wkładuwe wdrażanie innowacyjnych funkcjizwiązanych z wirtualizacją i chmuramiobliczeniowymi. Ma na koncie prawiesto patentów w zakresie programowania,algorytmów, systemów rozproszonych,technik wirtualizacyjnych i innych zagadnień związanych z IT. Ukończył Moskiewski Instytut Fizyczno-Techniczny, gdzieuzyskał tytuł doktora fizyki i matematyki.niu ich do sieci (np. nie będą stosowane uniwersalne hasła, których częstonikt później nie zmienia). Można wyposażyć osprzęt sieciowy w mechanizmsprawdzający, czy podłączone do sieciurządzenie IoT spełnia minimalne wymagania określone przez ten standard.Jeśli nie, jego funkcjonowanie w tej siecizostanie zablokowane.Czy w tej dziedzinie może pomócsztuczna inteligencja? Niemal każdy producent rozwiązań ochronnychtwierdzi, że ją stosuje, chociaż odnosisię wrażenie, że czasami to rozbudowany mechanizm automatyzujący. Czy zatem rzeczywiście tak łatwo zastosowaćuczenie maszynowe i korzystać z jegopozytywnych skutków?Oczywiście, sztuczna inteligencja jestpotrzebna i już się rozpowszechniła,bo to jedyne narzędzie umożliwiająceporadzenie sobie ze skomplikowanymiatakami, prowadzonymi na szeroką skalę. Dobry silnik antywirusowy wykrywa99,9 proc. zagrożeń, a sztuczna inteligen-

aby ustalić zakresy odpowiedzialności i mieć możliwość wskazania winnego lub współwinnego, gdy wystąpiproblem?Wszyscy wiemy, że sukces ma wielu ojców, a porażka jest sierotą Nikt niechce być odpowiedzialny za zaistniałyproblem. Dlatego bardzo ważne są kwestie prowadzenia audytów wdrożeniowych, utrzymaniowych oraz weryfikacjiautentyczności zgromadzonych w tensposób danych. My zaczęliśmy stosowaćmechanizm blockchain, ponieważ dzięki niemu informacje w bazie danych sąrozproszone i zagwarantowana jest ichtrwałość. W trakcie reagowania na incydent i analizowania jego przyczyn tylkodzięki przechowywaniu logów z audytów można prześledzić, przykładowo,historię zmian konfiguracyjnych w urządzeniach sieciowych. Ważne jest też, abywspółpracujące przedsiębiorstwa ustaliły, że w przypadku udanego ataku nie będą się wzajemnie oskarżać, ale wspólnieszukać jego przyczyn, ustalić, co zawiodło, i w jaki sposób unikać takich incydentów w przyszłości.cja wspiera w przypadku tej pozostałej0,1 proc. – pomaga zaklasyfikować podejrzany kod lub działanie aplikacji jako rzeczywiste zagrożenie lub fałszywyalarm. Trzeba jednak pamiętać, że to nadal tylko jedno z wielu narzędzi. Samozastosowanie sztucznej inteligencji nierozwiąże wszystkich problemów, tymbardziej że zainteresowani są już nią cyberprzestępcy. Z pewnością będą chcielidzięki niej zwiększyć skuteczność ataków, ale też podejmują próby oszukiwania mechanizmów sztucznej inteligencjiw rozwiązaniach ochronnych.w danym e-mailu, nawet jeśli to nie była masowa akcja phishingowa, ale korespondencja skierowana wyłącznie dojednej lub kilku osób. Albo ostrzegająceprzed wysyłaniem komuś poufnych informacji przed upewnieniem się, że rzeczywiście ta osoba ma prawo je dostać.Z wykorzystaniem sztucznej inteligencjiwykrywanie nietypowego, różniącego sięod zarejestrowanych wzorców zachowania użytkowników jest dość proste. Trudniej zrozumieć jego przyczyny, określićzwiązane z nim ryzyko i wybrać sposóbreagowania.Jak już wspomnieliśmy, największe zagrożenie dla środowisk IT w firmachstanowią użytkownicy. Czy sztucznainteligencja może korygować niezbytinteligentne zachowania użytkowników podatnych na sztuczki inżynieriispołecznej i phishing?Jak najbardziej tak, w tej dziedziniewidzę bardzo duży potencjał. To tylkokwestia czasu, gdy pojawią się mechanizmy ostrzegające, aby nie klikać w linkZ jednej strony działy IT miewają problemy z edukacją użytkowników, z drugiej nie brakuje konfliktów międzywspółpracującymi ze sobą firmami.Gdy powiedzie się duży atak, częstonikt nie chce wziąć na siebie odpowiedzialności. Klienci twierdzą, że zabezpieczyli się najlepszym rozwiązaniem,jego producent mówi, że integrator źleje wdrożył itd. Jak zorganizować komunikację między tymi podmiotami,Szczególną rolę we wdrażaniu rozwiązań ochronnych odgrywają integratorzy. Tymczasem krążą opinie, żez powodu skomplikowania systemówich wdrożenia powinien dokonywaćprzedstawiciel producenta, co ogranicza funkcję integratora do dostawcytowaru. Czy rzeczywiście istnieje ryzyko, że rola integratorów zostanie takbardzo „spłaszczona”?Faktem jest, że poziom skomplikowaniarozwiązań ochronnych stale rośnie, alenie wierzę, że producenci, nawet zdalnie,byliby w stanie obsłużyć wszystkich klientów w zakresie wdrożenia owych rozwiązań. Zresztą tu wraca problem, o którymrozmawialiśmy wcześniej – w dużychfirmach funkcjonuje kilkadziesiąt systemów ochronnych i tylko integrator potrafi dopasować je do siebie i zapewnićbezkolizyjną pracę. Dlatego uważam, żeintegratorzy mają olbrzymią szansę biznesową, ale dużą część energii powinnipoświęcać na edukację.ROZMAWIAŁKRZYSZTOF JAKUBIKVADEMECUM CRN maj 20199

BEZPIECZEŃSTWO FIRMOWYCH SIECIOchrona siecibardziej doraźna niż przemyślanaChoć niezależne badania potwierdzają dużą świadomość zagrożeń wśród klientów,to zarówno producenci, jak i integratorzy przyznają, że na projektyw zakresie bezpieczeństwa największy wpływ mają dwie kwestie:zapewnienie zgodności z regulacjami oraz szkody spowodowane jej naruszeniem.TOMASZ JANOŚ10VADEMECUM CRN maj 2019

NAC (Network Access Control), a kompleksowe rozwiązanie z zakresu cyberbezpieczeństwa uzupełnia korelowanieinformacji o zdarzeniach w sieci za pomocą platformy SIEM, coraz częściejwspartej analizą predykcyjną bazującąna uczeniu maszynowym.Rośnie też znaczenie usług threat intelligence, czyli gromadzenia w czasierzeczywistym wiedzy i informacji wywiadowczych o zagrożeniach. Dostarczają ich zespoły eksperckie pracującedla producentów (wtedy taka wiedza jestuzupełnieniem i wzmocnieniem oferowanej przez vendora platformy bezpieczeństwa). Usługi tego typu mogą takżeświadczyć niezależne firmy czy nawetintegratorzy w ramach uruchomionychprzez siebie centrów SOC/NOC.– Dzisiaj nie jest sztuką wdrożyć rozwiązanie, które zagwarantuje określonypoziom bezpieczeństwa, co oczywiście nieoznacza, że nie trzeba tego robić. Ważnejest też, by po tym, jak dojdzie do włamania – a prędzej czy później tak się stanie– wiedzieć, co i w jaki sposób zawiodło. Zespół threat intelligence pomoże maksymalnie skrócić czas uzyskania tych informacji– mówi Łukasz Bromirski, dyrektor ds.technologii w Cisco.ZA DUŻOZA MAŁOSkuteczne zarządzanie urządzeniami podłączonymi do sieci i ichochrona przed cyberzagrożeniami wymaga właściwych ludzi, narzędzi i procesów. Trzeba stworzyć system,który będzie łączył różne rozwiązania. Zależnie od potrzeb mogą to być:UTM-y, firewalle nowej generacji (NextGen Firewall), techniki sandboxingu,web proxy itp. Ważne jest, by integrowanie narzędzi z całego spektrum produktów prowadziło do stworzeniarozwiązania zapewniającego najbardziejefektywną i łatwą w użyciu ochronę.Istotną rolę w zapewnieniu bezpiecznego dostępu do sieci pełni kontrolaDOSTAWCÓW– NIEDOBRZE– ŹLE,Zarówno producenci, jak i integratorzy przyznają, że na projekty dotyczące ochrony największy wpływ mają dziśdwie kwestie: compliance oraz szkody spowodowane naruszeniem bezpieczeństwa. Bardzo rzadko inwestycje firmwynikają z realizowanej przez klientówspójnej polityki dotyczącej cyberbezpieczeństwa. Najczęściej wdraża się punktowe rozwiązanie, ale posiadanie nawetbardzo dobrych, kompleksowych narzędzi nie jest równoznaczne z ich właściwym wykorzystaniem.Przez lata w przedsiębiorstwachprzybywa różnych systemów bezpieczeństwa. Badanie Cisco dowodzi, żew jednej firmie może być ich nawet 15.Nie pojawiają się znikąd, tylko przybywa ich w wyniku kolejnych zakupów alboprzejmowania innych podmiotów z ichrozwiązaniami. Jeśli większy kupujemniejszego, to z reguły w firmach będąróżne systemy, które mogą nawet mieć tesame funkcje, ale działają odmiennie. Imwięcej będzie ich przybywać, tym trudniej nad nimi zapanować.– Nawet sztab ludzi nie potrafiłby sobiez nimi poradzić, nie mówiąc o tym, że specjaliści są coraz drożsi. Dlatego przydałbysię chociaż taki system, który raportowałby,co się dzieje we wszystkich rozwiązaniachochronnych – mówi Rafał Kraska, dyrektor operacyjny w Trecomie.Tymczasowo w przedsiębiorstwie może działać wiele systemów, ale ostateczniebędzie się ono skłaniać do wyboru tego,który administratorzy uznają za najlepszy, i usuwania pozostałych.– Uświadamiamy klientom, że im więcej punktów podatnych na awarie, tym gorzej. Przekonujemy, że powinni oprzeć siętylko na niezbędnych systemach, zapewniających ciągłość biznesu. I ostateczniedokonują unifikacji swojego środowiska,ograniczają także liczbę producentów używanych rozwiązań – twierdzi przedstawiciel integratora.Niestety, często zdarza się, że narzędzia ochronne kupowane są nie w wynikuprzemyślanej strategii, ale po to, by zadowolić jeden (własny) dział.– Jeśli odpowiadam za sieci, to zadbamo UTM czy firewall, ale mniej będę sięprzejmował tym, że przykładowo pracownicy wynoszą dane na pendrive’ach albowysyłają je do chmury. Bo za to odpowiadaktoś inny – mówi Bartosz Dzirba, CTOi członek zarządu Passusa SA.Nawet jeśli wiadomo, że pewne rozwiązania powinny ze sobą współistnieć,to ostatecznie wszystko rozbija się o budżety. Przedstawiciel Passusa zauważajednak również pozytywne przykłady narynku. Są bowiem firmy, w których wdrożenia nie polegają jedynie na włączaniudo systemu kolejnego produktu, z myśląo audycie. Starają się raczej integrowaćz nim wszystkie rozwiązania, którymidysponują, choć to wymaga dużo czasui pracy, a koszty usługi szeroko pojętejintegracji mogą znacznie przekraczaćwartość samego rozwiązania. Zresztąw przypadku bezpieczeństwa trudnowyznaczyć granicę między wdrożeniema dostrajaniem, które może się ciągnąćmiesiącami.VADEMECUM CRN maj 201911

BEZPIECZEŃSTWO FIRMOWYCH SIECITeoretycznie w przypadku projektu tworzonego od zera, w zupełnie nowym środowisku, bez doświadczeniatechnicznego (tzw. green field), klientmoże postawić na jednego producenta,który obiecuje mu kompleksową ochronę i rozwiązanie wszystkich problemów.W praktyce tak się jednak nie zdarza, boklienci dobrze wiedzą, czym grozi ograniczenie się do jednego dostawcy, czylitzw. vendor lock-in.– Nie znam klienta, który by na to poszedł.Wówczas bowiem dostawcy łatwo będziedyktować warunki, a nie można sobie na topozwolić. Poza tym nie znam też producenta, który ma wszystko. Optymalną sytuacjąjest wybór dwóch równorzędnych dostawców, wtedy to klient decyduje, którego w danym wypadku wybrać. Jeśli jeden ustali zbytwysokie ceny, zawsze w odwodzie będzie

(Barracuda Networks) 17 QRadar Advisor koreluje informacje o zdarzeniach w sieci (IBM, Tech Data) 18 Fortinet - bezpieczeństwo sieci . W32/Blocker!tr W32/WannaCryptor.D!tr.ransom W32/Crysis.P!tr.ransom W32/Filecoder.NOZ!tr.ransom HTML/Filecoder.CR!tr.ransom W32/Crysis.L!tr.ransom 3 225 700 49 183 17 583 16 394