Transcription

Ciberseguridad en elSector de e-SaludBayardo AlvarezDirector TI, Boston PainCare Center

Todo lo que vea y oiga en el ejerciciode mi profesión, y todo lo que supiereacerca de la vida de alguien, si es cosaque no debe ser divulgada, lo callaré ylo guardaré con secreto inviolable.

Boston PainCareBayardo AlvarezDirector, TIBoston, MassachusettsCentro para eltratamiento del dolorcon enfoqueinterdisciplinario

Privacidad y Confidencialidad

ConfidencialidadSeguridadde laInformaciónIntegridadDisponibilidad

Seguridad No es binariaNo es un proyectoNo es estáticaEs más que cumplir con pólizasEs más que seguir mejores prácticasEs más que tecnología

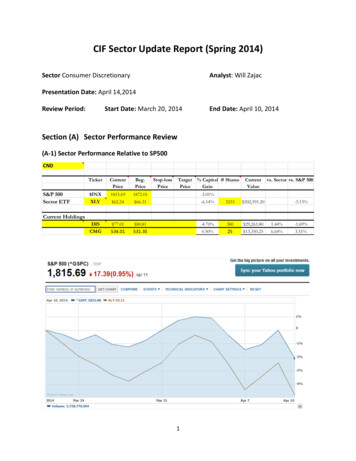

HIMSS 2015 Cybersecurity Survey69%59%65%53%49%63%53%39%53%34%

HIMSS 2016 Cybersecurity SurveySource: HIMSS Cybersecurity Survey 2016

NORSE Video

Los 9 Cuadros de ControlRiesgoTipos de mi-AutoFormas de ControlManualMalcolm Harkins – Cylance Inc.

Mas de 70% de los ataques tomaronventaja de vulnerabilidades, para lacual había una actualización. Durante los últimos 11 años, 98% delos incidentes siguieron 9 patrones.Los 4 mas comunes involucrabanerror humano o uso incorrecto detecnología. El método mas común para infectarun computador: PHISHINGVerizon 2016 DBIR lab/dbir/2016/

Source: Stan Stahl – Citadel Information Group – http://citadel-information.com

Phishing – Las Primeras 24 horasVerizon 2016 DBIR lab/dbir/2016/

Motivación de BrechasVerizon 2016 DBIR lab/dbir/2016/

Ransomware

Cultura de Seguridad Uno de los valores de la organizaciónCultura organizacional conscienteOrientación para nuevos empleadosCapacitación, educación e informaciónDar ejemplo por medio de accionesIncentivar y motivar las buenas practicas

Normas y EstándaresCOBITISO 27000NIST SP 800

Acercamiento de 5 sses/cybersecurity/the-5-step-approach/

10 Consejos Principales para Prácticas rity-health-care

Controles Críticos de SeguridadCISecurity.org / SANS.org1 - Inventario de Dispositivos,Autorizados y No Autorizados6 - Mantenimiento, Monitoreo yAnálisis de Bitácoras de Auditoria2 - Inventario de Software,Autorizado y No Autorizado7 - Protección de Email yNavegadores3 - Configuraciones Segurasde HW y SW8 - Defensas Contra Malware4 - Evaluación y Remediación deVulnerabilidades Continua9 - Limitar y Controlar Puertos,Protocolos y Servicios5 - Controlar Uso de PrivilegiosAdministrativos10 - Capacidad de itical-controls.cfm

Controles Críticos de SeguridadCISecurity.org / SANS.org11 - Configuraciones Seguras deDispositivos de Red16 - Monitoreo y Control de Cuentas12 - Defensa Fronteriza17 - Evaluar Conocimiento dePersonal y Educar13- Protección de la Información18 - Seguridad de Aplicaciones14 - Acceso Basado en Necesidad19 - Respuesta y Manejo deIncidentes15 - Control de Acceso Inalámbrico20 - Pruebas y Ejercicios controls.cfm

Por Ultimo Alinearse con los objetivos de laorganización Establecer buena relación ycomunicación con otros deptos. Comunicar retos y solucionesclara y efectivamente Recordemos que el usuario no esel enemigo Desarrollar políticas realistas, fáciles de entender y de cumplir Participar y colaborar en asociaciones, comités y grupos deinterés sobre ciberseguridad y e-salud

Membresía porinvitación paramiembros de HIMSS Comité consiste de12 miembros, incluyendo un presidente Cada miembro sirve por un período de 2 años El comité provee supervisión de las iniciativas de privacidady seguridad de -and-security

Se formo en Enerodel 2016 Cuenta con mas de200 miembros Membresía abierta a miembros de HIMSS Seminarios Web mensuales Presentadores de todos los sectores (gobierno, privado,académico, urity

Obrigado!Bayardo AlvarezDirector TI, Boston PainCare Center

1 - Inventario de Dispositivos, Autorizados y No Autorizados 2 - Inventario de Software, Autorizado y No Autorizado 3 - Configuraciones Seguras