Transcription

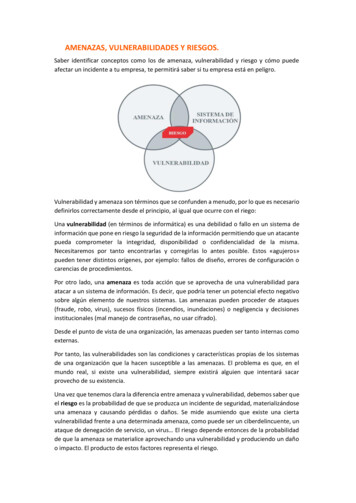

AMENAZAS, VULNERABILIDADES Y RIESGOS.Saber identificar conceptos como los de amenaza, vulnerabilidad y riesgo y cómo puedeafectar un incidente a tu empresa, te permitirá saber si tu empresa está en peligro.Vulnerabilidad y amenaza son términos que se confunden a menudo, por lo que es necesariodefinirlos correctamente desde el principio, al igual que ocurre con el riego:Una vulnerabilidad (en términos de informática) es una debilidad o fallo en un sistema deinformación que pone en riesgo la seguridad de la información permitiendo que un atacantepueda comprometer la integridad, disponibilidad o confidencialidad de la misma.Necesitaremos por tanto encontrarlas y corregirlas lo antes posible. Estos «agujeros»pueden tener distintos orígenes, por ejemplo: fallos de diseño, errores de configuración ocarencias de procedimientos.Por otro lado, una amenaza es toda acción que se aprovecha de una vulnerabilidad paraatacar a un sistema de información. Es decir, que podría tener un potencial efecto negativosobre algún elemento de nuestros sistemas. Las amenazas pueden proceder de ataques(fraude, robo, virus), sucesos físicos (incendios, inundaciones) o negligencia y decisionesinstitucionales (mal manejo de contraseñas, no usar cifrado).Desde el punto de vista de una organización, las amenazas pueden ser tanto internas comoexternas.Por tanto, las vulnerabilidades son las condiciones y características propias de los sistemasde una organización que la hacen susceptible a las amenazas. El problema es que, en elmundo real, si existe una vulnerabilidad, siempre existirá alguien que intentará sacarprovecho de su existencia.Una vez que tenemos clara la diferencia entre amenaza y vulnerabilidad, debemos saber queel riesgo es la probabilidad de que se produzca un incidente de seguridad, materializándoseuna amenaza y causando pérdidas o daños. Se mide asumiendo que existe una ciertavulnerabilidad frente a una determinada amenaza, como puede ser un ciberdelincuente, unataque de denegación de servicio, un virus El riesgo depende entonces de la probabilidadde que la amenaza se materialice aprovechando una vulnerabilidad y produciendo un dañoo impacto. El producto de estos factores representa el riesgo.

Asociados al riesgo, hablamos de análisis de riesgos cuando nos referimos al uso sistemáticode la información para identificar las fuentes y calcular el riesgo, y de gestión del riesgo,cuando nos referimos a las actividades coordinadas para dirigir y controlar una organizacióncon relación al riesgo.En función de la relevancia de los riegos podremos optar por: Evitar el riesgo eliminando su causa, por ejemplo, cuando sea viable optar por noimplementar una actividad o proceso que pudiera implicar un riesgo. Adoptar medidas que mitiguen el impacto o la probabilidad del riesgo a través dela implementación y monitorización de controles. Compartir o transferir el riesgo con terceros a través de seguros, contratos etc. Aceptar la existencia del riesgo y monitorizarlo.El tratamiento del riesgo supone unos claros beneficios para la «salud» de la ciberseguridadde nuestra empresa. De esta manera mantendremos protegida nuestra informaciónconfidencial y la de nuestros clientes frente a la mayoría de amenazas y vulnerabilidadesdetectadas (o no), evitando robos y fugas de información.Algunas de las fuentes de amenazas más comunes en el ámbito de sistemas de informaciónson:-Malware o código malicioso: comentados en el apartado anterior.Ingeniería social: Utilizan técnicas de persuasión que aprovechan la buena voluntady falta de precaución de la víctima para obtener información sensible o confidencial.Los datos así obtenidos son utilizados posteriormente para realizar otro tipo deataques, o para su venta.-APT o Amenazas Persistentes Avanzadas (Advanced Persistent Threats): sonataques coordinados dirigidos contra una empresa u organización, que tratan derobar o filtrar información sin ser identificados. Se suelen ayudar de técnicas deingeniería social y son difíciles de detectar.Botnets: conjunto de equipos infectados que ejecutan programas de maneraautomática y autónoma, que permite al creador del botnet controlar los equiposinfectados y utilizarlos para ataques más sofisticados como ataques DDoS.Redes sociales: el uso no controlado de este tipo de redes puede poner en riesgo lareputación de la empresa.Servicios en la nube: una empresa que contrate este tipo de servicios tiene que teneren cuenta que ha de exigir los mismos criterios de seguridad que tiene en sussistemas a su proveedor de servicios. Se ha de asegurar de contratarlos conempresas cuya seguridad este demostrada, y firmar SLA o ANS (Acuerdos de Nivelde Servicio) en los que quede definida la seguridad que necesita la empresa.Algunos incidentes pueden implicar problemas legales que pueden suponersanciones económicas y daños a la reputación e imagen de la empresa. Por eso, esimportante conocer los riesgos, medirlos y evaluarlos para evitar en la medida de loposible los incidentes, implantando las medidas de seguridad adecuadas.---

4. BUENAS PRÁCTICAS.4.1. SEGURIDAD FÍSICA.La seguridad física de los sistemas informáticos consiste en la aplicación de barreras físicas yprocedimientos de control como medidas de prevención y detección, destinados a protegerfísicamente cualquier recurso del sistema.Este hecho cobra vital importancia en aquellos equipos (portátiles, tablets o smartphones)que salen de la empresa para desarrollar su trabajo.Dependiendo del entorno y los sistemas a proteger esta seguridad será más o menosimportante y restrictiva, aunque es preferible pecar de exceso de celo: mínimaexposición/mínimo privilegio.Por otro lado, tenemos que interiorizar el concepto de resiliencia, que hace referencia a lacapacidad de una empresa de adaptarse y continuar con sus funciones y su trabajo ensituaciones de riesgo. Cómo actuar y cómo gestionar la situación de forma eficienteafectando el mínimo posible al desempeño general de la empresa. O, en otras palabras, unaempresa es resiliente si tiene implementadas las medidas correctas para reestablecercualquier servicio en el menor tiempo posible cuando se ha producido un incidente deseguridad/ciberseguridad.A continuación, destacaremos algunos de los problemas de seguridad física con los que nospodemos enfrentar y las medidas que podemos tomar para minimizar su impacto.Debemos realizar una monitorización continua de nuestra infraestructura para conocer, entiempo real, la situación de riesgo en la que nos encontramos y, además, debemos fomentaruna cultura de la seguridad empresarial educando a todos los miembros de la empresa enbuenas prácticas para evitar riesgos y saber cómo actuar en caso de incidente.PROTECCIÓN DEL HARDWAREProblemas a los que nosenfrentamos: Acceso físico. Desastres naturales. Alteraciones del entorno. Acceso al propio dispositivo informático.ACCESO FÍSICOSi alguien que desee atacar un sistema tiene acceso físico al mismo todo el resto de medidasde seguridad implantadas se convierten en inútiles. Esto no sería un gran problema siprotegiésemos lo que habitualmente no protegemos correctamente: ni los espacios en losque ubicamos nuestros equipos informáticos, ni el acceso a los mismos.En cuanto a proteger el espacio en el que tenemos nuestros equipos informáticos,deberemos implantar mecanismos de prevención (control de acceso a los recursos) y de

detección (si un mecanismo de prevención falla o no existe debemos al menos detectar losaccesos no autorizados cuanto antes).Para la prevención hay muchas posibilidades que permiten registrar quien accede a quérecursos y en qué momento: Sistemas Biométricos: analizadores de retina, lectores de huellas digitales, Tarjetas inteligentes. CCTVs. .En muchos casos es suficiente con controlar el acceso a las salas y cerrar siempre con llavelos despachos o salas donde hay equipos informáticos y no tener cableadas las tomas de redque estén accesibles.DESASTRES NATURALESAdemás de los posibles problemas causados por ataques realizados por personas, esimportante tener en cuenta que también los desastres naturales pueden tener muy gravesconsecuencias, sobre todo si no los contemplamos en nuestra política de seguridad y suimplantación.Algunos desastres naturales a tener en cuenta: Terremotos y vibraciones. Tormentas eléctricas. Inundaciones y humedad. Incendios y humos.Los terremotos son el desastre natural menos probable en un país como España, por lo queno se harán grandes inversiones en prevenirlos, sin embargo, si fuéramos a abrir unadelegación en Japón, la situación cambiaría drásticamente. Además, hay varias cosas que sepueden hacer sin un desembolso elevado y que son útiles para prevenir problemas causadospor pequeñas vibraciones: No situar equipos en sitios altos para evitar caídas. No colocar elementos móviles sobre los equipos para evitar que caigan sobre ellos. Separar los equipos de las ventanas para evitar que caigan por ellas o qué objetoslanzados desde el exterior los dañen. Utilizar fijaciones para elementos críticos. Colocar los equipos sobre plataformas de goma para que esta absorba lasvibraciones.Otro desastre natural importante son las tormentas con aparato eléctrico, especialmentefrecuentes en verano, que generan subidas súbitas de tensión muy superiores a las quepueda generar un problema en la red eléctrica. A parte de la protección mediante el uso de

bases de enchufe con toma de tierra, podemos usar SAIs que mantengan encendidos losequipos críticos en caso de pérdida de corriente. En estos casos es recomendabledesconectar los equipos cuando haya tormenta.En entornos normales es recomendable que haya un cierto grado de humedad, ya que en siel ambiente es extremadamente seco hay mucha electricidad estática. No obstante,tampoco interesa tener un nivel de humedad demasiado elevado, ya que puede producirsecondensación en los circuitos integrados que den origen a un cortocircuito. En general no esnecesario emplear ningún tipo de aparato para controlar la humedad, pero no está de másdisponer de alarmas que nos avisen cuando haya niveles anómalos.Otro tema distinto son las inundaciones, ya que casi cualquier medio (servidores, routers oswitches, sistemas de almacenamiento y backup de datos, .) que entre en contacto con elagua queda automáticamente inutilizado, bien por el propio líquido o bien por loscortocircuitos que genera en los sistemas electrónicos. Contra ellas podemos instalarsistemas de detección que apaguen los sistemas si se detecta agua y corten la corriente encuanto estén apagados. Hay que indicar que los equipos deben estar por encima del sistemade detección de agua, sino cuando se intente parar ya estará mojado.Por último, mencionaremos el fuego y los humos, que en general provendrán del incendiode equipos por sobrecarga eléctrica. Contra ellos emplearemos sistemas de extinción,actualmente son más o menos inocuos y nos evitarán males mayores. Además del fuego,también el humo es perjudicial para los equipos (incluso el del tabaco), al ser un abrasivoque ataca a todos los componentes, por lo que es recomendable mantenerlo lo más alejadoposible de los equipos.ALTERACIONES DEL ENTORNOEn nuestro entorno de trabajo hay factores que pueden sufrir variaciones que afecten anuestros sistemas que tendremos que conocer e intentar controlar.Deberemos contemplar problemas que pueden afectar el régimen de funcionamientohabitual de las máquinas como la alimentación eléctrica, el ruido eléctrico producido por losequipos o los cambios bruscos de temperatura.ElectricidadQuizás los problemas derivados del entorno de trabajo más frecuentes son los relacionadoscon el sistema eléctrico que alimenta nuestros equipos; cortocircuitos, picos de tensión,cortes de flujo .Como hemos indicado anteriormente, para corregir los problemas con las subidas de tensiónpodremos instalar tomas de tierra o filtros reguladores de tensión y SAIs (Sistemas deAlimentación Innnterrumpida).Por último, indicar que además de los problemas del sistema eléctrico también debemospreocuparnos de la corriente estática, que puede dañar los equipos. Para evitar problemasse pueden emplear espráis antiestáticos o ionizadores y tener cuidado de no tocarcomponentes metálicos, evitar que el ambiente esté excesivamente seco, etc.Ruido eléctrico

El ruido eléctrico suele ser generado por motores o por maquinaria pesada, pero tambiénpuede serlo por otros ordenadores o por multitud de aparatos, y se transmite a través delespacio o de líneas eléctricas cercanas a nuestra instalación.Para prevenir los problemas que puede causar el ruido eléctrico debemos no situar elhardware cerca de los elementos que pueden causar el ruido. En caso de que fuese necesariohacerlo siempre podemos instalar filtros o apantallar las cajas de los equipos.Temperaturas extremasNo hace falta ser un genio para comprender que las temperaturas extremas, ya sea un calorexcesivo o un frio intenso, perjudican gravemente a todos los equipos. En general esrecomendable que los equipos operen entre 10 y 32 grados Celsius. Para controlar latemperatura emplearemos aparatos de aire acondicionado.Protección de los datosAdemás de proteger el hardware, nuestra política de seguridad debe incluir medidas deprotección de los datos, ya que en realidad la mayoría de ataques tienen como objetivo laobtención de información, no la destrucción del medio físico que la contiene.Soportes no electrónicosOtro elemento importante en la protección de la información son los elementos noelectrónicos que se emplean para transmitirla, fundamentalmente el papel. Es importanteque en las organizaciones que se maneje información confidencial se controlen los sistemasque permiten exportarla tanto en formato electrónico como en no electrónico (impresoras,plotters, faxes, .).Cualquier dispositivo por el que pueda salir información de nuestro sistema ha de estarsituado en un lugar de acceso restringido; también es conveniente que sea de accesorestringido el lugar donde los usuarios recogen los documentos que lanzan a estosdispositivos.Además de esto es recomendable disponer de trituradoras de papel para destruir todos lospapeles o documentos que se quieran destruir, ya que evitaremos que un posible atacantepueda obtener información rebuscando en nuestra basura.ACCESO AL PROPIO DISPOSITIVO INFORMÁTICODebemos acostumbrarnos a utilizar contraseña de BIOS en todos los equipos y dispositivosinformáticos, más aún en aquellos que sacamos de la empresa.Además, usaremos contraseñas seguras de acceso al sistema operativo, que obligaremos acambiar con la periodicidad que establezcamos.Por último, debemos cifrar los discos duros de los dispositivos, para que la información seailegible en caso de caer en manos de quien no debiera. En tablets y smartphones, podemosconfigurar el borrado remoto del dispositivo en el caso de que nos le hayan sustraído o lehayamos perdido.4.2. COPIAS DE SEGURIDAD.

Ya hemos comentado que lo que realmente tiene valor en la empresa es la información ynecesitamos disponer de un procedimiento de copia de seguridad y otro, paralelo, derestauración de la copia.El sistema de copia de seguridad que implementaremos dependerá de la información quedebamos proteger y dónde esté almacenada. No utilizarán los mismos procedimientos lasempresas si virtualizan sus sistemas o si no lo hacen, o si disponen, o no, de sistemas gestoresde bases de datos, o si utilizan sistemas operativos Windows o los usan Linux, Por eso, antes de nada, hay que hacer una auditoría que nos permita elegir la solución quemejor se adapte a nuestras necesidades.Por otro lado, debemos combinar las copias de seguridad que almacenamos “en local”, ennuestras oficinas, con copias de seguridad en la nube. Actualmente los costes de estosservicios son asumibles y permiten tener, fuera de la empresa, una copia de seguridad quenos permita continuar con nuestra actividad en caso de una catástrofe.Aunque sean situaciones extremas, recuerda lo ocurrido en los atentados del 11 deseptiembre en Estados Unidos, o el incendio del edificio Windsor en Madrid. Las empresasque tenían oficinas en esos edificios, y no tenían copias de seguridad online, no pudieroncontinuar con su actividad al no poder recuperar la información, aunque tenían copias deseguridad en sus oficinas.Para entornos con servidores Windows Server, podemos utilizar la herramienta de copia deseguridad que viene integrada en el propio sistema.Una opción muy interesante es la utilización de discos duros/servidores tipo Synology NAS

El NAS (Network Attached Storage) es un dispositivo de almacenamiento inteligenteconectado a su red doméstica o de oficina. . Mediante un explorador web o aplicacionesmóviles, puede acceder a los archivos y utilizar diversos servicios proporcionados por el NASa través de Internet.Los NAS Synology se utilizan sobre todo para centralizar y almacenar datos.hacer copias de seguridad de datos.hacer copias de seguridad de puestos de trabajo.compartir archivos.trabajar en colaboración en un documento.sincronizar archivos entre dispositivos.realizar videovigilancia.crear un media center.Os dejo una guía completa paso a paso de como utilizar un Synology.Los precios de este disco duro/servidor están entre los 180 y los 800 euros, dependiendo dela capacidad que se desee tener.4.3. CONTRASEÑAS SEGURAS.Las contraseñas son el sistema más utilizado para autentificarnos cuando necesitamosacceder a algún tipo de servicio. Sin embargo, son uno de los principales dolores de cabezade los profesionales que se encargan de la seguridad de las organizaciones.¿Por qué? Sobre todo, por la incapacidad que tenemos de recordar más de tres o cuatrocontraseñas complejas. Habitualmente, todos utilizamos esas tres o cuatro contraseñas paraacceder a todo: desde redes sociales a servicios bancarios, pasando por los inicios de sesiónde nuestros ordenadores.El problema es que cuando una de nuestras contraseñas ha sido comprometida se vencomprometidos todos los servicios en los que usamos esa contraseña.Siguiendo unas sencillas pautas, minimizamos enormemente el problema, sin embargo, muypocas personas las aplican:--Utilizar una contraseña para cada servicio.Utilizar contraseñas complejas, que combinen números, letras (mayúsculas yminúsculas) y caracteres especiales.Utilizar contraseñas que no estén vinculadas con datos personales: fechas denacimiento, nombres de familiares o mascotas, Cambiar con cierta periodicidad esas contraseñas.Utilizar dobles factores de autenticación: pines enviados al móvil, tarjetas decoordenadas, Estos sistemas si solemos usarlos en nuestros accesos a bancaonline, pero no extendemos su uso a otros servicios.Utilizar algún servicio de gestión de contraseñas centralizado.

Por otro lado, el problema de las contraseñas aumenta en el espacio de trabajo. Odirectamente no las usamos, o todos los compañeros conocen las contraseñas de todos, olas tenemos apuntadas en póst-it pegadas en los monitores, Si tenemos en cuenta que lo único que necesita un ciberdelincuente para acceder a nuestrossistemas son un nombre de usuario y una contraseña, debemos entender el problema quesurge si no gestionamos correctamente las contraseñas en nuestra empresa.Es más que evidente que el uso de contraseñas no es, ni de lejos, el mejor sistema paraasegurar el acceso a los servicios que necesitamos utilizar (más por nuestra culpa que porqueel sistema no sea robusto si se usa como se debe) y se está trabajando en encontrar sistemasque sustituyan la necesidad de utilizarlas, como por ejemplo sistemas biométricos, el uso delsmatphone, Algunos de estos sistemas, ya disponibles, llaman la atención por su originalidad:-El uso de nuestro corazón para identificarnos:El sistema utiliza un Radar Doppler de baja intensidad para medir los latidos decorazón de una persona y luego lo monitorea continuamente para otorgarle accesoa su computadora o a un área restringida.Podéis ampliar la información desde este enlace: https://goo.gl/m9ZM1L-PalmSecure ID Login de Fujitsu:La nueva solución de Fujitsu que lee las venas de la palma de la mano y su oxígeno,es una nueva solución de autenticación biométrica, que ayuda a las organizacionesa proteger sus redes contra el acceso no autorizado, al mismo tiempo que reduce elriesgo de ataques de ciberdelincuentes y suplantadores de identidad.Podéis ampliar la información desde este enlace: https://goo.gl/WysgTpEn definitiva, debemos tener presente que una buena gestión de las contraseñas reduce laposibilidad de padecer un incidente de seguridad, explicando a los trabajadores laimportancia de usar contraseñas seguras y los riesgos que estamos asumiendo al utilizar lascontraseñas como lo está haciendo la mayoría hasta la fecha.4.4. DISPOSITIVOS MÓVILES.Los dispositivos móviles, portátiles que usamos desde hace años, y tablets y smartphones,que usamos desde hace poco para facilitarnos el trabajo en movilidad, son otra de las fuentesde problemas ya que habitualmente no les integramos en nuestras políticas de seguridad.Gracias a ellos se ha roto el perímetro, que dicen los especialistas en seguridad. Esto hacereferencia a que hace unos años con proteger el perímetro de nuestra infraestructura erasuficiente. Este perímetro venía definido por nuestros routers por los que nuestros equipossalen hacia el exterior. Sin embargo, hoy día casi hay más dispositivos fuera de la empresaaccediendo a recursos internos que equipos informáticos dentro. Y esto plantea un problemaporque debemos proteger todos esos dispositivos y las comunicaciones necesarias para quedesarrollen su actividad.

¿POR QUÉ DEBEMOS PROTEGER ESTOS DISPOSITIVOS?Fundamentalmente porque con ellos accedemos a recursos internos y en ellos almacenamosinformación confidencial, como por ejemplo correos electrónicos, datos de contacto de misclientes y proveedores, documentos como presupuestos, proyectos y fotografías,credenciales de acceso(usuario contraseña), Además, en muchas ocasiones, para acceder a estos servicios nos conectamos a redesinseguras, tanto en nuestros domicilios, como en hoteles, restaurantes, aeropuertos, , sinimplementar ningún sistema de acceso seguro que garantice una comunicación protegida deextremo a extremo y en la que la información se envíe cifrada.Recuerda que, digan lo que digan los fabricantes (todo es publicidad), tan inseguros son losdispositivos basados en Android, como los que se basan en IOS de Apple o los de Microsoft,estos últimos en un porcentaje muy reducido en comparación con los otros dos.¿CÓMO PODEMOS PROTEGER NUESTROS DISPOSITIVOS?----Usando contraseña o patrón.Teniendo anotado el IMEI para anular el dispositivo en caso de robo o pérdida. Hoydía esta información suele estar disponible desde la web del proveedor decomunicaciones, cuando accedemos a nuestro espacio personal. Si no la localizamosdebemos ponernos en contacto telefónicamente con la operadora.Utilizar dos dispositivos distintos, uno en el ámbito personal y otro en el ámbitoprofesionalCifrar el dispositivo. Esta es una opción de seguridad que permiten todos losdispositivos hoy día pero que casi nadie usa.Teniendo instaladas aplicaciones de control remoto del dispositivo que nospermitan:o Saber dónde está por geolocalización.o Eliminar la información.Realizando copias de seguridad de la información del dispositivo en la nube o enequipo s internos de la empresa.Instalando software antivirus.Evitando hacer rooting o jailbreaking de los dispositivos. Estos son procedimientosque permiten desbloquear los dispositivos para poder instalar aplicaciones nooficiales o instalar apps oficiales sin pagarlas.Asegurándonos de que las apps que nos descargamos son legítimas, aunque lasdescarguemos de las stores oficiales de Google, Apple o Microsoft.No utilizando apps gratuitas. Cuando algo es gratis el precio somos nosotros mismos(nuestra información).Actualizar los sistemas operativos de los dispositivos cuando los fabricantes ofrecenactualizaciones que, aparte de ofrecernos nuevas funcionalidades, corrigenvulnerabilidades detectadas.

¿CÓMO PODEMOS PROTEGER NUESTRAS COMUNICACIONES?-Intentando evitar redes públicas.-Usando herramientas VPNs, Redes Privadas Virtuales, que autentican la conexióndesde el exterior (usuario contraseña) y cifran la información que se transmite).Usando sistemas de escritorio remoto como Citrix, Parallels, VmWare u otros, quepermiten acceder a la información y recursos de la organización, desde el exterior,evitando la necesidad de tener almacenada esa información en el dispositivo.Incorporar a los dispositivos móviles en las políticas de seguridad de los sistemas deservidores y gestionarlos igual que gestionamos los equipos internos, con Políticasde Grupos en Windows Server (GPOs), por ejemplo.--CONCLUSIONESTenemos un arma muy poderosa en nuestras manos, que nos permite ser mucho másproductivos si lo usamos como debemos, pero desde el que podemos causar gravesperjuicios a la empresa si lo utilizamos de una forma indebida o si lo perdemos, nos lo robano nos lo infectan con un malware que permita monitorizar nuestras comunicaciones o queacceda al interior de nuestros sistemas cuando conectemos nuestro dispositivo a nuestrosequipos informáticos para cargarlos, por ejemplo.Entiende que estos dispositivos son como cualquier otro equipo de tu organización quedebes proteger e integrar en tus políticas de seguridad. Hay que tenerlos mucho másvigilados porque, a diferencia de los otros, estos salen de tu empresa llevando informaciónconfidencial que no debe caer en manos de terceros.Usa tus dispositivos con sentido común. En la mayoría de las ocasiones esto ya minimiza elriesgo de que nuestro dispositivo móvil origine un incidente de seguridad en nuestraempresa.Para finalizar, debemos desarrollar periódicamente formaciones/concienciaciones entrenuestros trabajadores para que entiendan el riesgo que asumen al utilizar estos dispositivosy cómo se pueden evitar riesgos originados por un uso inadecuado.Si vamos a permitir que nuestros trabajadores usen sus dispositivos personales (portátiles,tablets, smartphones o pinchos/discos usbs), lo que hoy día se denomina BYOD (Bring YourOwn Device) implementa las medidas de seguridad oportunas.Ten en cuenta que cuando intenten atacar a tu empresa, siempre intentarán hacerlo a travésdel eslabón más débil y este siempre es el trabajador. Comprometeremos al trabajador,infectaremos sus dispositivos y accederemos a los sistemas internos de la empresa a travésde ellos.

4.5. PROBLEMAS DE SEGURIDAD EN NUESTRAS REDES. REDES WIFI.En este punto vamos a hacer referencia a la seguridad de las redes wifi que nosotrosgestionamos. Las consideraciones sobre cómo utilizar nuestros dispositivos móviles de formasegura en redes wifi públicas, que nosotros no controlamos ni gestionamos, ya se hanindicado anteriormente.En nuestras empresas podemos se puede dar una de las siguientes situaciones:1. El router de acceso a Internet es, simultáneamente, nuestro punto de acceso Wifi.2. Utilizamos un router para acceder a Internet y disponemos de APs (puntos deacceso) Wifi a los que nos conectamos con nuestros dispositivos móviles.En el primer caso debemos tener especial cuidado ya que comprometer el router puedeprovocar muchos más problemas de seguridad que si los comprometidos son sólo los APsWifi.Sin embargo, en la mayoría de los casos, comprometer el router es muy sencillo ya queprácticamente nadie cambia las credenciales de acceso al dispositivo.Cuando contratamos el servicio de telefonía e internet con una operadora decomunicaciones, viene un operario de la misma para hacer la instalación del router que nosda el servicio.Este comprueba que el servicio está operativo, nos facilita la clave de acceso a la Wifi, y semarcha. Lo que no se molesta en decirnos es que todos los routers tienen un usuarioadministrativo con una clave de acceso por defecto que usaremos cuando queramos accederal dispositivo para configurarlo: servicio DHCP, DNS, Firewall, o cambiar el SSID y la clave pordefecto de la Wifi, entre otros aspectos.Sabiendo cual es la marca y modelo del router y realizando una búsqueda en Google,tardamos 30 segundos en conocer cual es el nombre del usuario administrador y su clave deacceso al dispositivo.Lo mejor de todo es que no necesitamos estar cerca. Podemos acceder a los dispositivos enremoto, a través de la dirección ip pública del router y esta podemos obtenerla utilizandobuscadores como Shodan y otros.Una vez conocemos la ip pública y el usuario y contraseña de la cuenta del administrador,podemos acceder al dispositivo y cambiar la configuración para:--Modificar las direcciones IP de los servidores DNS para que todas las consultas deresolución de nombres pasen por nuestros DNS. Esto nos va a permitir saber a quéservicios se conectan los trabajadores.Esnifar (capturar) el tráfico saliente para intentar sacar usuarios y contraseñas deservicios internos.Modificar las tablas ARP del router. Este es un procedimiento por el que se vinculanlas direcciones IP con las direcciones MAC de mis dispositivos. De esta formaconseguimos que sólo nuestros dispositivos accedan a nuestra red y, porconsiguiente, a nuestros servicios.

-Cambiar los SSID de nuestras redes Wifi o cambiar las claves de acceso a las mismasprovocando un ataque de denegación de servicio al impedir que los usuarios puedanacceder a la red Wifi.SEGURIDAD EN NUESTRAS REDES WIFIEste sistema sencillo de instalar, configurar y gestionar nos supone un ahorro de costesimportante, al evitar que tengamos que instalar cableado estructurado para que nuestrosusuarios se conecten a los servicios y recursos necesarios para desarrollar su actividad, yaque accedemos a ellos de forma inalámbrica.El problema radica en que no podemos limitar la señal wifi impidiendo que alguien desdefuera de nuestra empresa se pueda conectar.Por este motivo debemos:--Cambiar de forma periódica la contraseña de acceso a la Wifi y asegurarnos de quela contraseña es lo suficientemente robusta como para resistir un ataque por fuerzabruta

detección (si un mecanismo de prevención falla o no existe debemos al menos detectar los accesos no autorizados cuanto antes). Para la prevención hay muchas posibilidades que permiten registrar quien accede a qué recursos y en qué momento: Sistemas Biométricos: analizadores de retina, lectores de huellas digitales, Tarjetas inteligentes.