Transcription

View metadata, citation and similar papers at core.ac.ukbrought to you byCOREprovided by Online Publikationen der Universität StuttgartInstitut für Architektur von AnwendungssystemenUniversität StuttgartUniversitätsstraße 38D–70569 StuttgartFachstudie Nr. 178Evaluierung von Ansätzen zurIdentifizierung und Ermittlungder Enterprise IT in Forschungund ProduktenStefanie Bahle, Christian Endres, Matthias FetzerStudiengang:SoftwaretechnikPrüfer/in:Prof. Dr. Frank LeymannBetreuer/in:Dipl.-Inf. Tobias BinzBeginn am:17.12.2012Beendet am:17.06.2013CR-Nummer:D.2.9, K.6.3, K.6.4

Diese Fachstudie zeigt einen Überblick über existierende Lösungen zur Enterprise IT Discovery, deren generierte Daten zur Erstellung von EnterpriseTopology Graphs (kurz ETG) verwendet werden können. Bei ETGs handeltes sich um Graphen, die den aktuellen Stand einer IT-Umgebung darstellen.Die Fachstudie enthält zunächst eine umfangreiche Liste von Werkzeugen,welche die benötigten Daten laut Werbetext generieren könnten. Die Listeder Lösungen wird aufgrund deren Anwendungsbereiche und Lizenzierungreduziert, um eine Auswahl der vielversprechendsten Lösungen genauer zuanalysieren. Diese wenigen verbleibenden Lösungen werden anhand eines Kriterienkatalogs analysiert und bewertet. Hierzu werden die durch die Hersteller veröffentlichten Dokumente herangezogen. Schlussendlich wird aufgrundeiner Bewertung eine Empfehlung ausgesprochen.3

Inhaltsverzeichnis1 Einleitung1.1 Motivation . . . . . . . . . . . . . . .1.2 Technischer Hintergrund . . . . . . . .1.3 Aufgabenstellung . . . . . . . . . . . .1.4 Vorgehensweise . . . . . . . . . . . . .1.5 Kriterienkatalog . . . . . . . . . . . .1.5.1 Reduzierter Kriterienkatalog .1.5.2 Vollständiger Kriterienkatalog .1.6 Bewertungskriterien . . . . . . . . . .2 Lösungen2.1 Überblick der gefundenen Lösungen . . . . . . . . . . . .2.2 Auswahl der vielversprechenden Lösungen . . . . . . . . .2.3 Analyse der Lösungen . . . . . . . . . . . . . . . . . . . .2.3.1 Atrium Discovery and Dependency Mapping . . .2.3.2 Auto-Discovery & Inventory Management . . . . .2.3.3 AutoScan-Network . . . . . . . . . . . . . . . . . .2.3.4 Cherwell Discovery & Inventory . . . . . . . . . . .2.3.5 Discovery . . . . . . . . . . . . . . . . . . . . . . .2.3.6 HP Universal Discovery . . . . . . . . . . . . . . .2.3.7 Hybrid Operating System Discovery . . . . . . . .2.3.8 JDisc Discovery 2.8 . . . . . . . . . . . . . . . . .2.3.9 Nagios . . . . . . . . . . . . . . . . . . . . . . . . .2.3.10 Network Topology Mapper . . . . . . . . . . . . .2.3.11 NetworkView Discovery Monitoring . . . . . . . .2.3.12 Nmap . . . . . . . . . . . . . . . . . . . . . . . . .2.3.13 OPNET AppMapper Xpert und NetMapper . . . .2.3.14 Smarts . . . . . . . . . . . . . . . . . . . . . . . . .2.3.15 Spiceworks Tools . . . . . . . . . . . . . . . . . . .2.3.16 Tivoli Application Dependency Discovery Manager2.3.17 vCenter Application Discovery Manager . . . . . .2.3.18 Virtualization Manager . . . . . . . . . . . . . . .2.3.19 wsScanner . . . . . . . . . . . . . . . . . . . . . . .2.3.20 Zenoss Core . . . . . . . . . . . . . . . . . . . . . .7. 7. 7. 7. 7. 8. 8. 9. 4.3 Bewertung und Empfehlung253.1 Bewertung der analysierten Lösungen . . . . . . . . . . . . . . . . . . . . 253.2 Rangordnung . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 263.3 Empfehlung . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 264 Fazit274.1 Vorgehensweise . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 275

4.24.34.4Probleme bei der Durchführung der Fachstudie . . . . . . . . . . . . . . . 27Erkenntnisse der Fachstudie . . . . . . . . . . . . . . . . . . . . . . . . . . 27Abschließende Worte . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 2021222324256Anwendungsbereiche . . . . . . . . . . . . . . . . . . . . . . . . . . .Bewertungskriterien . . . . . . . . . . . . . . . . . . . . . . . . . . .Liste der gefunden Lösungen . . . . . . . . . . . . . . . . . . . . . .Kriterienkatalog Atrium Discovery and Dependency Mapping . . . .Kriterienkatalog Auto-Discovery & Inventory Management . . . . . .Kriterienkatalog AutoScan-Network . . . . . . . . . . . . . . . . . .Kriterienkatalog Cherwell Discovery & Inventory . . . . . . . . . . .Kriterienkatalog Discovery . . . . . . . . . . . . . . . . . . . . . . . .Kriterienkatalog HP Universal Discovery . . . . . . . . . . . . . . . .Kriterienkatalog Hybrid Operating System Discovery . . . . . . . . .Kriterienkatalog JDisc Discovery 2.8 . . . . . . . . . . . . . . . . . .Kriterienkatalog Nagios . . . . . . . . . . . . . . . . . . . . . . . . .Kriterienkatalog Network Topology Mapper . . . . . . . . . . . . . .Kriterienkatalog NetworkView Discovery Monitoring . . . . . . . .Kriterienkatalog Nmap . . . . . . . . . . . . . . . . . . . . . . . . . .Kriterienkatalog Opnet . . . . . . . . . . . . . . . . . . . . . . . . .Kriterienkatalog Smarts . . . . . . . . . . . . . . . . . . . . . . . . .Kriterienkatalog Spiceworks Tools . . . . . . . . . . . . . . . . . . .Kriterienkatalog Tivoli Application Dependency Discovery ManagerKriterienkatalog vCenter Application Discovery Manager . . . . . .Kriterienkatalog Virtualization Manager . . . . . . . . . . . . . . . .Kriterienkatalog wsScanner . . . . . . . . . . . . . . . . . . . . . . .Kriterienkatalog Zenoss Core . . . . . . . . . . . . . . . . . . . . . .Bewertung der analysierten Werkzeuge . . . . . . . . . . . . . . . . .Rangordnung der besten fünf Programme . . . . . . . . . . . . . . .8101314151516161717181919192020212122222323242526

1 EinleitungDieses Kapitel beschreibt die Motivation und den technischen Hintergrund, aus denendie Vorgehensweise abgeleitet ist. Basierend darauf werden die einzelnen Arbeitsschritte,die beiden Kriterienkataloge und die Bewertungsmetrik erörtert.1.1 MotivationEnterprise Topology Graphs (kurz ETG, [etg]) zeigen den aktuellen Stand der ITUmgebung eines Unternehmens. Diese Graphen beinhalten Knoten, welche die Hardwareinnerhalb der Infrastruktur, die auf der Hardware installierten Anwendungen, sowie diedadurch angebotenen Dienste beschreiben. Weiterhin werden durch Kanten im ETG dieRelationen zwischen diesen Knoten dargestellt.ETGs werden verwendet, um die bestehende IT-Infrastruktur zu analysieren, zu verbessern, und um diese zu optimieren. Die Informationen eines ETGs können auch für dieVorbereitung einer Migration bestehender Systeme in die Cloud, oder das Konsolidierenvon Systemen verwendet werden, um die ökologischen und ökonomischen Auswirkungender Infrastruktur zu vermindern.1.2 Technischer HintergrundETGs werden mittels „Enterprise IT Discovery“ erstellt. Dieser Prozess beinhaltet beispielsweise das Untersuchen oder Scannen eines Firmennetzwerkes und das Darstellender somit gewonnenen Informationen.1.3 AufgabenstellungZiel der Fachstudie ist die Evaluierung der Möglichkeiten, durch vorhandene Softwarelösungen ETGs zu generieren oder automatisiert die Informationen zu beschaffen, umselbst ETGs zu generieren.Dabei soll ein Marktüberblick über bestehende Softwarelösungen zur „Enterprise ITDiscovery“ gegeben werden. Weiterhin sollen die vielversprechendsten Softwarelösungengenauer analysiert und bewertet werden. Schlussendlich soll eine Empfehlung über dieLösungen ausgesprochen werden, die zur teilweisen oder kompletten Lösung der Ausgangsproblematik eingesetzt werden können.1.4 VorgehensweiseIm Verlauf der Studie wurden folgende Arbeitsschritte nacheinander durchgeführt:1. Erstellen einer Umfangreichen Liste von Anwendungen (siehe 2.1).2. Anwenden des reduzierten Kriterenkataloges (siehe 1.5.1) auf die komplette Liste(siehe 2.1).3. Evaluieren des Kataloges und eingrenzen der Liste auf potentiell vielversprechendeAnwendungen (siehe 2.2).7

4. Diskussion über die Teilergebnisse (siehe 2.2).5. Anwenden des kompletten Kriterienkatalogs (siehe 1.5.2) auf die ausgewähltenLösungen (siehe 2.3).6. Erstellung eines Bewertungskataloges (siehe 1.6).7. Bewerten der Lösungen mittels des Bewertungskataloges (siehe 3.1).8. Zusammenfassen der gesammelten Informationen und Aussprechen einer Empfehlung (siehe 3.3).9. Verfassen dieses Dokuments.1.5 Kriterienkatalog1.5.1 Reduzierter KriterienkatalogUm alle gesammelten Anwendungen besser kategorisieren zu können, wurde ein reduzierter Kriterienkatalog auf diese angewendet. Der reduzierte Kriterienkatalog umfasstfolgende Punkte:1. Anwendungsbereich - Der Anwendungsbereich gibt an, welche Bereiche der Infrastruktur mit einer Anwendung erfasst werden können. Generell gilt jedoch, dassdamit nicht zwangsläufig der komplette Bereich erschlossen werden kann. Für dieVergleichbarkeit definieren wir folgende Kategorien / Ebenen, welche durch einenGroßbuchstaben symbolisiert sind:LevelbezeichnungABCDEBeschreibungHardware und HypervisorNetzwerk (IP, Port, Mac-Adresse)Betriebssystem / virtuelle MaschineServer-ProgrammeWeb-ServicesTabelle 1: Anwendungsbereiche2. Implementierung - Es wurde untersucht, ob eine Implementierung der gefunden Lösung existiert oder ob die Lösung nur theoretischer Natur ist und beispielsweise alsPaper vorliegt. Sofern eine Implementierung existiert, wurde diese beachtet. Reinetheoretische Abhandlungen werden von dieser Fachstudie jedoch nicht erfasst.3. Methoden - Es wurde überprüft, ob die untersuchte Anwendung spezielle Anforderungen benötigt, wie zum Beispiel das Installieren eines Agenten auf dem Zielsystem. Da dies kein Ausschlusskriterium ist, wird diese Information jedoch nurfür die vielversprechendsten Lösungen angegeben.8

4. Verfügbarkeit des Quellcodes - Die Verfügbarkeit des Quellcodes wurde ebenfallserfasst. Da dies kein Ausschlusskriterium ist, wird diese Information jedoch nur fürdie vielversprechendsten Lösungen angegeben.1.5.2 Vollständiger KriterienkatalogDer vollständige Kriterienkatalog umfasst alle für uns relevanten Eigenschaften, einschließlich der Eigenschaften des reduzierten Kriterienkatalogs. Er wird auf die Teilmenge der Lösungen angewendet, welche aufgrund des reduzierten Kriterienkatalogs alsrelevant befunden wurden.1. Lizensierung - Es wurde untersucht, wie die Lösung lizenzierbar ist und ob derQuellcode vorhanden ist.2. Datenmodell - Es wurde evaluiert, welches Datenmodell die Anwendung verwendet,um die Infrastruktur zu beschreiben und ob Dokumentation über den Aufbau unddie Struktur des Datenmodells verfügbar ist.3. Zugänglichkeit der Daten - Es wurde überprüft, ob und wie die erfassten Datender Anwendung zugänglich sind, und ob dies dokumentiert ist. Dies umfasst auch,welche Datenformate die Anwendung unterstützt.4. Erweiterbarkeit - Es wurde eruiert, ob der Funktionsumfang mittels eigener PlugIns, Extensions oder Weiterentwicklung des Quellcodes erweiterbar ist.5. Anforderungen an die Systemumgebung - Es wurde überprüft, ob konkrete Anforderung an die zu untersuchende Systemumgebung vorliegen, und wenn ja, welche.6. Erfolgreich eingesetzt - Es wurde untersucht, ob die Lösung bereits in der Praxiseingesetzt wurde und ob sie sich dort bewährt hat.7. Laufzeitumgebung - Es wurde evaluiert, ob es bestimmte Anforderungen an dieLaufzeitumgebung, auf welcher die Lösung ausgeführt werden soll, vorliegen (beispielsweise virtuelles Image, Betriebssystem, JVM, . . . ).9

1.6 BewertungskriterienDamit die analysierten Lösungen besser vergleichbar sind, sind die Kriterienwerte desvollständigen Kriterienkatalogs gewichtet. Die folgende Tabelle erläutert die Punkteverteilung für die angewendeten Kriterien. Dabei ist eine höhere Punktezahl als besser zuerachten.KriteriumPunkte102Anzahl Closed SourceOpen Source, Sourcecode verfügbarDatenmodellKeine AngabeZugänglichkeitder DatenKeine Angabe,nicht zugreifbarErweiterbarkeitKeine Angabe,nicht erweiterbarKeine AngabeOpen Source Lizenz, kein SourcecodeDatenbank (nichtnäherspezifiziert)Export zu properitären DatenformatenVorgefertigte ErweiterungspaketeAnforderungenandie gLaufzeitumgebungKeine AngabeKeine AngabeDatenbank mit Dokumentation, erweiterbaresDatenmodellExport zu offenen Datenformaten, voller DatenbankzugriffGut dokumentierte API,Plug-In-Schnittstelle,SDKStarkeEin- Keine oder geringe Einschränkungenschränkungen der SysderSystem- temumgebung, ohne nöumgebung,tige Installation einesAgentenbasiertAgenten auf jedem eKunden.GroßflächigeVerbreitung (Standardtool)Wurde nicht bewertetproperietärFür alle gängige Systemeeingeschränktverfügbar / lauffähigeinsetzbarTabelle 2: BewertungskriterienEs ist anzumerken, dass diese Bewertung sich nicht auf die „Qualität“ oder „Funktionalität“ dieser Lösungen bezieht, sondern alleinig im Kontext der Aufgabenstellung zubetrachten ist.10

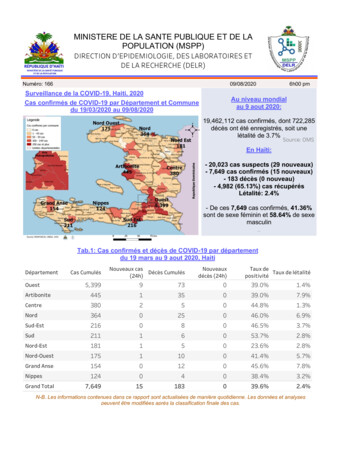

2 LösungenDieses Kapitel zeigt alle gefundenen Lösungen auf und beschreibt die Auswahl der vielversprechendsten Lösungen, sowie die Ergebnisse der Analyse der ausgewählten Lösungen.2.1 Überblick der gefundenen LösungenDie nachfolgende Tabelle zeigt die von uns gefundenen und oberflächlich betrachteteLösungen. Hauptaugenmerk war dabei, welchen Anwendungsbereich die Lösung abdeckt.Name32bit Service MonitorAccelOpsAccurate Network MonitorAccurate Printer MonitorActive Directory Network ManagerAdvanced Host MonitorAPI MonitorApplication Discovery ToolApplications ManagerApplications ManagerAppMapAppPrint (Beta)Atrium Discovery and Dependency MappingAuto-Discovery & InventoryManagementAutoScan-NetworkBig Sister Network MonitorCherwell Discovery & InventoryDEKSI Network Monitor 9.41DiscoveryElite DiscoveryElite ReportsEnterprise Manager Cloud ControleToolzFingFree VM MonitorFree WMI MonitorHerstellerElectrasoftAccelopsHHD SoftwareAGG SoftwareLogic Development SoftwareGerdJubeltImportExport EDV ServiceRohitab yBMCHyperic (VMware)Thierry LagardeThomas AebyCherwellDEKSoftwarenationalServiceNowElite ComplianceElite AnwendungsbereichA B C D ?xxx?xxxxx11

NameGroundWork MonitorHP Universal DiscoveryHybrid Operating System DiscoveryIPMPlus Workgroup ConsoleIPNetMonitorISpy Lan MonitorJDisc Discovery 2.8Lanamark SuiteLanDetective Internet MonitorLicense Dashboard DiscoveryLLDP AgentLook@LAN Network Monitor2.50 build 35McAfee Rogue System DetectionMetasploitMRTGMuninMustGather toolN-Stalker Web Server DiscoveryNagiosnCompassNDisc6Nessus Vulnerability ScannerNet StumblerNetwork Device DiscoveryNetwork DiscoveryNetwork Discovery ToolNetwork Topology MapperNetworkViewDiscovery MonitoringNexposeNmapntopOPNET AppMapper Xpert &netMapperOPSViewPA Server Monitor 3.612HerstellerGroundWork Open SourceHPCarleton University in CanadaVigyanlabsInnovationsPvt. Ltd.Sustainable SoftworksTIOsoft, Joerg SchuelerJDisc UGLanamarkLAN Detective SoftwareLicense DashboardDr. Herbert HanewinkelCarlo MedasMcAfeerapid7OETIKER PARTNERAGMunin projectIBMN-StalkerNagios Enterprises, LLC.OpnetRémi Denis-CourmontTenable Network Tadas VilkeliskisSolarWindsNetworkView SoftwareAnwendungsbereichA B C D rapid7Gordon Lyonntop?Riverbed Technology Inc.xOpsview Ltd.Power Admin LLCx?xx?xxxxxx?

NamepingPRTG Network MonitorRadar Website MonitorRetina CS Threat ManagementConsoleSAM: Service Advertisementsin MANETsSmartsSolution ManagerSpiceworks ToolsSplunkSQL Server MonitoringSystem Discovery UtilitySystems Director *Tivoli Application DependencyDiscovery ManagerTopology DiscoveryTotal Network MonitorvCenter Application DiscoveryManagerVirtualization ManagerWeb BRAdminWeb Services Discovery-Tool(Disco.exe)WMI MonitorwsScannerZABBIXZenoss CoreHersteller?PaesslerApicalSoftbeyond traditional securityFrank JohnsenEMCSAPSpiceworksSplunk Inc.SpiceworksIntelIBMIBMWhatsUpGoldSoftinventive Lab:work softwareVMwareAnwendungsbereichA B C D Exx?xxxxx?x?x?x?x?xx?xSolarWindsBlueinfyZabbix oftx?xxxxxxxx?x?Tabelle 3: Liste der gefunden Lösungen2.2 Auswahl der vielversprechenden LösungenDa die Anzahl der gefundenen Lösungen hoch ist, wurde der Umfang der analysiertenLösungen auf 20 begrenzt. Ausscheidungskriterien waren zum einen die durch die einzelne Lösung unterstützten Anwendungslevels. Weiterhin wurden die durch die Herstelleröffentlich zur Verfügung gestellten Informationen über ihre Lösungen untersucht, ob dieFunktionalität der Lösung die Lösung der Problemstellung wahrscheinlich zulässt. Aufgrund dieser Erkenntnisse wurden die 20 vielversprechendsten Lösungen ausgewählt. Imnächsten Unterkapitel werden diese Lösungen näher betrachtet.13

2.3 Analyse der LösungenDieses Unterkapitel beschreibt die anhand des vollständigen Kriterienkatalogs analysierten Lösungen.2.3.1 Atrium Discovery and Dependency MappingAtrium Discovery and Dependency Mapping der Firma BMC analysiert das Rechenzentrum oder Netzwerke und sammelt Informationen von physikalischen Geräten bis hin zuinstallierten Programmen innerhalb der Infrastruktur. Weiterhin werden Abhängigkeitenentdeckt und unter anderem grafisch als Karte DatenmodellZugänglichkeit der DatenErweiterbarkeitAnforderung SystemumgebungErfolgreich eingesetztImplementierungLaufzeitumgebungWertABCDE [atrc][atra][atri]Closed Source (kommerziell)Datenbank, keine weiteren Informationen [atre]Export zu BMC Atrium CMDB, RDB, CSV [atrg]Keine ErweiterbarkeitOhne Agent [atrb]Viele nutzen BMC Software, aber keiner explizit Atrium Discovery and Dependency Mapping [atrd]Keine Angabe (Closed Source)VMware Image, eigene Installation (Windows)[atrh][atrf]Tabelle 4: Kriterienkatalog Atrium Discovery and Dependency Mapping2.3.2 Auto-Discovery & Inventory ManagementAuto-Discovery & Inventory Management der Firma Hyperic monitort Systeme, aufdenen ein „HQ Agent“ installiert ist. Dabei wird nicht definiert, was explizit überwachtwerden soll. Stattdessen werden alle Informationen dargestellt, welche durch den Agenterfasst modellZugänglichkeit der Daten14WertABCD [auta][autk]Open Source & Enterprise Edition (keine weiterenAngaben / kein Sourcecode verfügbar) [autl]Datenbank (Datenbank- und Tabellen-Schemas sindin der Dokumentation beschrieben). Es gibt eine Tabelle, die Informationen über jede Plattform, Server, Service, Ressourcen Gruppe und Programm darstellt und mit Werten aus anderen Tabellen verknüpft[autd].Datenbankzugriff [autd]

KriteriumErweiterbarkeitAnforderung SystemumgebungErfolgreich Ins vom Typ JMX-, Skript-, SNMP- und SQLPlug-In, man kann eigene Plug-Ins erstellen [autg][autm]Agentenbasiert, siehe Liste "Technologies Managedby Hyperic"[auta]Ja [aute]Java [auti]Windows, Linux, Mac [autj]Tabelle 5: Kriterienkatalog Auto-Discovery & Inventory Management2.3.3 AutoScan-NetworkAutoScan-Network wirbt damit, das komplette Netzwerk von Netzwerkgeräten bis hinzu laufenden Programmen zu suchen. Hauptsächlich findet die Lösung Netzwerkgeräteund die darauf laufenden Betriebssysteme. Laut Website werden auch diverse Netzwerkprotokolle wie smtp, http und weitere überwacht. Dazu verwendet die Lösung nmodellZugänglichkeit der DatenErweiterbarkeitAnforderung SystemumgebungErfolgreich eingesetztImplementierungLaufzeitumgebungWertABCD [autb]GPLv2 [autb]Keine Angabe, da der Link auf den Sourcecode keineDaten zurückliefert [autf].Export als XML [autb]Gefundene, unbekannte Geräte können manuell hinzugefügt und später automatisch erkannt werden. Eine Erweiterung der Funktionalität ist nicht möglich[autc].Agentenbasiert [autc]Insgesamt 43 user ratings [auth]Keine Angabe(fast) alle [autb]Tabelle 6: Kriterienkatalog AutoScan-Network2.3.4 Cherwell Discovery & InventoryDie Firma Cherwell bietet für ihre Software Cherwell Service Management die Erweiterung Cherwell Discovery & Inventory an. Diese Erweiterung findet von physischen undvirtuellen Netzwerkgeräten bis hin zu installierten Programmen im zu analysierendenNetzwerk. Die gesammelten Daten werden in einer „configuration management database“gespeichert.15

ugänglichkeit der DatenErweiterbarkeitAnforderung SystemumgebungErfolgreich eingesetztImplementierungLaufzeitumgebungWertABCD [chec] [cheb]Closed Source (kommerziell) [chec]Datenbank [chec]Datenbank, Reporting tool, weitere Infos haben denText TBD (to be done?), scheinbar keine native Exportfunktionalität [chea]keine ErweiterbarkeitOhne AgentKunden, aber nicht spezifisch dieses tool. Wahrscheinlich die ganze Suite [ched].Keine AngabeWindows ab XP für Client, MS Server ab 2008 & Diverse Server Programme (IIS, DBS, .) für Server[chee]Tabelle 7: Kriterienkatalog Cherwell Discovery & Inventory2.3.5 DiscoveryDiese Lösung durchsucht das Netzwerk hauptsächlich nach Programmen und bildet dieAbhängigkeiten von installierten Programmen und Netzwerkgeräten untereinander ellZugänglichkeit der DatenErweiterbarkeitAnforderung SystemumgebungErfolgreich eingesetztImplementierungLaufzeitumgebungWertABCD [disg]Closed Source (kommerziell) [dish]Datenbank (SQL, via SericeNow-Platform), keineweiteren Angaben [dise]Export [disb]; CSV, Excel, PDF und XML [disc]Erweiterung durch eigene Module, die Skripte aufrufen [disd].Ohne Agent [disi]Ja, aber nicht spezifisch dieses Produkt [disa].Keine Angabe (Closed Source)Windows Linux [disf]Tabelle 8: Kriterienkatalog Discovery16

2.3.6 HP Universal DiscoveryUniversal Discovery bietet automatisierte Hard- und Softwareerkennung, sowie die Zuordnung von Abhängigkeiten von Services, Anwendungen und der hLizensierungDatenmodellZugänglichkeit der DatenErweiterbarkeitAnforderung SystemumgebungErfolgreich eingesetztImplementierungLaufzeitumgebungWertABCDE [hp1]Closed Source (kommerziell) [hp1]Datenbank (CMDB), keine Angabe zum AufbauExport zu CA CMDB, XML [hp3]Keine AngabeOhne Agent, agentenbasiert [hp2]Keine AngabeKeine Angabe (Closed Source)Keine AngabeTabelle 9: Kriterienkatalog HP Universal Discovery2.3.7 Hybrid Operating System DiscoveryHybrid Operating System Discovery befindet sich momentan im Status einer Pre-Alpha.Die aktuellste Version wurde am 07.10.2009 auf sourceforge hochgeladen [hybd]. DieseLösung scheint Teil der Forschung und Doktorarbeit von François Gagnon zu sein, dain der Doktorarbeit auf die sourceforge-Seite des Programms/Projekts verwiesen atenmodellZugänglichkeit der DatenErweiterbarkeitAnforderung SystemumgebungErfolgreich eingesetztImplementierungLaufzeitumgebungWertABC [hybb]GPL v2 [hybf]Datenbank (SQL, Derby), keine weiteren Informationen [hyba]SQL, keine weiteren Informationen [hyba]Keine ErweiterbarkeitKeine AngabeKeine Angabe (Sieht eher nach „proof of concept“aus.), Pre-Alpha [hybb]Java (Sourcecode in den jars)[hyba]Windows [hybc]Tabelle 10: Kriterienkatalog Hybrid Operating System Discovery17

2.3.8 JDisc Discovery 2.8JDisc Discovery sammelt detaillierte Informationen über Software und Hardware. Esunterstützt dabei alle gängigen Betriebssystemen und eine Vielzahl an Gerätemodellen,die SNMP ngDatenmodellZugänglichkeit der DatenErweiterbarkeitAnforderung SystemumgebungErfolgreich eingesetztImplementierungLaufzeitumgebungWertABCD [jdic]Closed Source (kommerziell)Partnerschaften zu easyCMDB, i-doit undAixpertSoft [jdib], keine weiteren Angaben vom HerstellerExport (Excel, CSV) [jdie]Keine ErweiterbarkeitOhne Agent [jdid]Keine AngabeClosed Source (Größtenteils Java) [jdia]Windows XP oder neuer [jdia]Tabelle 11: Kriterienkatalog JDisc Discovery 2.82.3.9 NagiosNagios ist ein Monitor, der Netzwerkgeräte, Server und darauf installierte nsierungDatenmodellZugänglichkeit der DatenErweiterbarkeitAnforderung Systemumgebung18WertABCDE [nagc]GPL, Nagios Open Software License, Nagios SoftwareLicense [nagb]MySQL und weitere (Plug-Ins) [naga]Export via Plug-In NDOUtils zu einer MySQLDatenbank [nagd] [nagg]. Aufbau der NDOUtilsDatenbank findet man unter [nagh].Plug-Ins, die Skripte oder Programme, die von derKommandozeile aus ausführbar sind, nutzen. DiePlug-Ins erweitern jedoch nicht die Lösung um Funktionalitäten, sondern die Logik, mit der Programmeerkannt und überwacht werden [nagd].Teils wird ein Agent verwendet [nagi]

KriteriumErfolgreich eingesetztImplementierungLaufzeitumgebungWertJa [nage]C [nagj]Linux, Windows (Cygwin) aka Nagwin [nagf]Tabelle 12: Kriterienkatalog Nagios2.3.10 Network Topology MapperNetwork Topology Mapper durchsucht das Netzwerk nach Netzwerkgeräten und erstelltDiagramme der sierungDatenmodellZugänglichkeit der DatenErweiterbarkeitAnforderung SystemumgebungErfolgreich eingesetztImplementierungLaufzeitumgebungWertAB [netc]Closed Source (kommerziell) [netf]Closed SourceExport zu Visio, PDF, PNG [netg]Keine AngabeKeine AngabeKeine AngabeClosed SourceWindows XP oder neuer, .NET 3.5 [netg]Tabelle 13: Kriterienkatalog Network Topology Mapper2.3.11 NetworkView Discovery MonitoringNetworkView Discovery Monitoring durchsucht das Netzwerk und erstellt Diagrammeüber die Netzwerktopologie und enmodellZugänglichkeit der DatenErweiterbarkeitAnforderung SystemumgebungErfolgreich eingesetztImplementierungLaufzeitumgebungWertB [netd]Closed Source (kommerziell) [nete]Closed SourceEMF Export (in der Kaufversion) [netb]Keine AngabeKeine AngabeKeine AngabeClosed SourceWindows [neta]Tabelle 14: Kriterienkatalog NetworkView Discovery Monitoring19

2.3.12 NmapNmap wurde ursprünglich als Portscanner entwickelt, um Server und Services zu identifizieren. Mittlerweile ist es jedoch möglich, Betriebssystem und auch Web-Dienste zuerkennen und zu analysieren. Mittels der Nmap Scritping Engine kann die Lösung vielseitig erweitert modellZugänglichkeit der DatenErweiterbarkeitAnforderung SystemumgebungErfolgreich eingesetztImplementierungLaufzeitumgebungWertABCDE [nmaa]GPL [nmad]Keine AngabeCommandline OutputNmap Scripting Engine [nmab]Keine AngabeJaC [nmae](fast) alle [nmac]Tabelle 15: Kriterienkatalog Nmap2.3.13 OPNET AppMapper Xpert und NetMapperAppMapper Xpert und NetMapper sind Teile von riverbeds OPNET. Mittels dieser beiden Lösungen kann die lokale Systemumgebung, im Hinblick auf Software und Hardwareanalysiert und die Abhängigkeiten grafisch dargestellt modellZugänglichkeit der DatenErweiterbarkeitAnforderung SystemumgebungErfolgreich eingesetztImplementierungLaufzeitumgebungWertABCDE [opnb][opnc][opnd]Closed Source (kommerziell)Keine Angabe (Closed Source)Output Vector Export to CSV: „It exports the contents of an output vector (.ov) file to comma separated value (CSV) files.“ [opna]Keine ErweiterbarkeitSiehe OPNET (OPNET besteht aus mehreren Programmen)Ja [opnc][opnd]Keine Angabe (Closed Source)SaaS, eigene Installation (keine weiteren Angaben)[opnc]Tabelle 16: Kriterienkatalog Opnet20

2.3.14 SmartsSmarts ist Teil der EMC Service Assurance Suite, welche aber nicht als Produkt aufgeführt ist. Generell ist die Produktübersicht, die Verschachtelung einzelner Programmezu Suites sehr undurchsichtig. Informationen über reine Werbetexte hinaus kann manjedoch nur wenige modellZugänglichkeit der DatenErweiterbarkeitAnforderung SystemumgebungErfolgreich eingesetztImplementierungLaufzeitumgebungWertABCD [smab]Closed SourceClosed SourceImport und Export über Adapter [smaa]Plug-In-Support (Java-Script) [smaa]Keine AngabeMicrosoft, Verizon, CompuCom, T-Systems [smac]Closed SourceKeine Angabe, auch nicht für die EMC ServiceAssurance SuiteTabelle 17: Kriterienkatalog Smarts2.3.15 Spiceworks ToolsSpiceworks tools der Firma Spiceworks Inc. ermöglicht eine automatische Inventarisierung einer bestehenden Infrastruktur, inklusive der Verwaltung und Analyse ensierungDatenmodellZugänglichkeit der DatenErweiterbarkeitAnforderung SystemumgebungErfolgreich eingesetztImplementierungLaufzeitumgebungWertABCDE [spic]Closed Source (kostenlos) [spie]Closed SourceSelbstdefinierte Reports und Exportfunktionalität zuCSV, PDF und XLS [spid]Selbstdefinierte Reports [spic], keine Erweiterung derFunktionalitätAgent läuft nur auf Windows [spia]Keine AngabeClosed SourceWindows [spib]Tabelle 18: Kriterienkatalog Spiceworks Tools21

2.3.16 Tivoli Application Dependency Discovery ManagerTivoli Application Dependency Discovery Manager von IBM ermöglicht eine automatische Inventarisierung einer IT-Infrastruktur, bestehend aus Hardware und Software.Außerdem stellt die Lösung die Wechselbeziehungen der gefunden Komponenten grafisch ellZugänglichkeit der DatenErweiterbarkeitAnforderung SystemumgebungErfolgreich eingesetztImplementierungLaufzeitumgebungWertABCD [tivb]Closed Source (kommerziell) [tivb]Closed Source [tivb]Export als BIRT [tiva]Server Extensions mittels Jython [tivc]Keine AngabeJaClosed SourceKeine AngabeTabelle 19: Kriterien

Institut für Architektur von Anwendungssystemen Universität Stuttgart Universitätsstraße 38 D-70569 Stuttgart Fachstudie Nr.178 Evaluierung von Ansätzen zur