Transcription

Jaká zařízení představují bezpečnostní riziko?Příklady z posledních let EMEA PrintOn! 2017

JAK ZÍSKAT VAŠE OSOBNÍ DATAZA 30 SEKUND?Národní konference GDPR 2017Jan ZemanObchodní ředitel HP Inc. Czech Republic23. listopadu 2017EMEA PrintOn! 2017

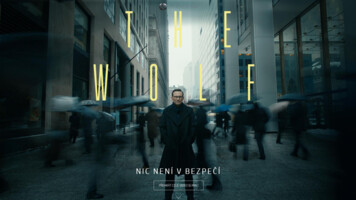

Zdroj informací – YouTube – HP The Wolf

HPdnesFortune 100Operuje vcompany170 zemích 48.2B 50,000250,000 FortuneMost Admiredobrat v FY16Partnerůzaměstnanců#7 v IT oboru18,000 patentů5 Copyright 2016 HP Development Company, L.P. The information contained herein is subject to change without notice.

Týká se Vás GDRP?6

Týká se Vás GDPR?Jakákoliv informace o fyzické osobě podle níž lzedanou osobu přímo či nepřímo identifikovatOsobní údaj JménoPohlavíVěkEmailTelefonAdresaCookieIP adresaFotografieUživatelské jméno Zvláštní kategorie osobních údajů Rasa nebo etnický původ Politické názory Náboženství a filozofické přesvědčení Členství v odborech Genetické a biometrické údaje Zdravotní stav Sexuální život a orientace

Jak se postavit k požadavkům GDPR?V první řadě je potřebné upřesnit zpracování Identifikovat zpracování osobních údajů v organizaciurčit: Účel zpracování Jaký je právní základ zpracování (souhlas, plnění právnípovinnosti, plnění či uzavření smlouvy, oprávněný zájem,veřejný zájem či výkon veřejné moci ) Kdo je správce a kdo zpracovatel Kde jsou osobní údaje uloženy (manuální, IS) Kdo se v rámci organizace s údaji seznamuje, interníodpovědnost za zpracování Způsob zabezpečení osobních údajů a dalšíCíl identifikace zpracování Zjistit jaká zpracování v organizaci probíhají Určit interní odpovědnost za zpracování aochranu Zjištění zda je: zpracování rizikové nutné vést záznamy o zpracování nutné provést posouzení vlivu na ochranuosobních údajů pro konkrétní zpracování nutné zřídit pověřence pro ochranuosobních údajů

Tabulka k provedení identifikace9

Pomocí aplikace - https://www.24lcs.com/cs/gdprSpolupráce s 24LCS.com Legislation Compliance Solution10

Kde jsou největší rizika?11

Na co si dát pozor a co můžete ovlivnit.Náklady na zabezpečení IT2009 - 2015: Nárůst o více než130 % úniků dat přes uživatelskézařízení175 waukee60 mil. USDCitigroupThreeIranianBanksWashingtonPost45 mil. USDNetworkSolutions30 mil. USDTDAmeritradeHannafordBrothersSupermarketChain15 mil. USDACL0 mil. and StaplesHealthcareIRSMonster.comKDDITK / TJMaxxCardsystemsSolutions Inc.2003 2004 tyPuertoRicoDept. ofHealthRockYou!CheckFreeCorporation2009Sony OnlineEntertainmentGawker.comUS FederalReserveBank ofClevelandVirginiaDept. ofHealthBethesdaGameStudiosAT&TAnkle &FootCenter ofTampa Bay,Inc.2010Zdroj velkých úniků dat: Idtheftcenter.org , aktualizováno 16.6.2015Velikost bubliny velikost úniku dat1 Zdroj: Verizon, 2016 Data Breach Investigations Report, 2016 Copyright 2017 HP Development Company, L.P. Informace zde obsažené se mohou změnit bez předchozího LYahooBlizzardCentralHudsonGas &Electric Přístup k zařízení Tok dat mezi sítí azařízenímiKmartHomeDepot Data na pevném disku Konfigurace onyNVIDIA HanesMacRumours.comSnapchatMalware a tantse.comUbuntuKT rspac tSONYPSNYahooJapan Comcast2014PFChangs AshleyMadisonPaytime Vizuální únik (pozorován Fyzická ztráta nebokrádež Podvod a paděláníAnthem2015

V ÍSLABÁ HESLAVISUAL HACKING7% šance že notebook budeodcizenBIOS/FIRMWAREŠkodlivé útoky mohou infikovat další zařízení63% průniků zahrnuje slabá nebo výchozí hesla90% uniklých dat získaných phishingem jsoupřístupové údaje91% pokusů o visual hacking jeúspěšnýchNEOPRÁVNĚNÝ PŘíSTUPVYŘAZENÁ DATOVÁÚLOŽIŠTĚ30% otevřených phishingových emailů12% clicků na nakažené linky nebopřílohy67% vzorků použitých datových úložišťobsahovala data identifikovatelná jakoosobní

Dnešní tiskárny vypadají v podstatě jako počítačePřesto se pouze 16 % manažerů IT domnívá, že představují vysoké riziko ve srovnánís počítači (65 %)1HardwareFirmware asoftwareInternetEmailNetwork access114Průzkum Spiceworks u 309 osob rozhodujících o IT v Severní Americe, EMEA a APAC, jmíénem HP, listopad 2016. Copyright 2017 HP Development Company, L.P. Informace zde obsažené se mohou změnit bez předchozího upozornění.

Nejčastější případy napadení ajejich řešení.15

Nahrání malware do zařízení – malware v dokumentuThe Wolf – příkladyOchrana dat Encrypted storage w/secure erase Secure print / secure mobile print Secure capture HP Secure Content Monitoring & Mgmt

MalwareZabezpečení tiskárny a datCO se stalo?Malware v tiskárně otevře zadnídvířka do sítě, díky čemuž jemožné modifikovat dataZranitelnostiŘešeníTiskárny nemají ochranu protimalwareNasazení technologie „intrusion detection“ Nasaďte tiskárny HP, které umí detekovat a zastavit spuštění malwarua zajistit obnovení čislého systémuNedostatek monitorovánímožného napadení17Monitorování narušení bezpečnosti Zapněte syslog na tiskárně pro monitorování bezpečnostních událostí Připojte tiskárny k firemním monitorovacím nástrojům (SIEM)Play thefilm

PC - ochrana biosuZabezpečení PC a datová bezpečnostCO se stalo?Malware se šíří z tiskáren nastolní počítače, notebooky azálohovací servery a umožňujekompromitovat tisíce záznamůZranitelnostiPC nemá ochranu BIOSu protiinfikování malwaremData nejsou šifrovánaNeexistující monitoring hrozeb181ŘešeníPřechod na zařízení s detekcí napadení BIOSu Upgrade instalované báze na HP Elite PC a tiskárny HP Enterprise simplementovanou technologií HP Sure Start4Zašifrujte veškerá data Zabezpečte data na PC, notebooccíh, serverech, tiskárnách a takéběhem přenostu po síti.Monitorujte hrozby Připojte se k některé ze sítí monitorujících aktuální kybernetickéhrozby(SIEM)HP Sure Start Gen3 available on HP Elite products equipped with Intel 7th generationprocessors.Play thefilm

Firemní politikyZabezpečení PCCO se stalo?Opuštěné PC se zalogovanýmuživatelským účtem umožňujeneoprávněnému uživteli zanéstdo systému škodlivý kód neboprovést neoprávněné akceZranitelnostiNezabezpečené PC je přístupnékolmukoliePosílení zabezpečení identity Multifaktorová autentifikace Vynucení uzamčení konzole pokud uživatel opustí pracovní místoUSB porty jsou otevřenyPosílení bezpečnosti vynucením a upřesněním bezpečnostních politik Zakázání USB portů nebo jejich zpřístupnění oprávněným uživatelům Pravidelná údržba konfigurací pomocí HP MIK3PC nemá ochranu BIOSu protiinfikování malwaremPřechod na zařízení s detekcí napadení BIOSu Upgrade instalované báze na HP Elite PC a tiskárny HP Enterprise simplementovanou technologií HP Sure Start4Play thefilmHP Multi-Factor Authenticate requires 7th Generation Intel Core processor, Intel integrated graphics, and Intel WLAN. 2 HP WorkWise smartphone app will soon be available as a free download on the App Store and Google Play. Seerequirements at hp.com/go/workwise. 3 HP Manageability Integration Kit is not preinstalled, available at hp.com/go/clientmanagement. 4 HP Sure Start Gen3 available on HP Elite products equipped with Intel 7th generation processors.119Řešení

Přístup k USB a dalším I/O portůmZabezpečení tiskárnyCO se stalo?USB klíč je použit pro nahránímalwaru do tiskárnyZranitelnostiŘešeníUSB port tiskárny je přístupnýbez autentikaceZvýšení zabezpečení pomocí správné konfigurace zařízení Vypnutí nepoužívaných USB portů, vzdělávání uživatelů ohledněnebezpeční USB klíčů Zapnutí systému řízení oprávnění k omezení přístupu k funkcím Použití HP JetAdvantage Security Manageru pro nastavení a udržovánísprávné konfiguraceTiskárna není schopnadetekovat narušení systému přiběhu20Využití intrusion detection mechanismů Upgrade zařízení na HP Enterprise tiskárny s run-time intrusiondetection technologiíPlay thefilm

Doporučené bezpečnostní prvkyNejbezpečnějšípočítače na světěHP Sure Start 3. generaceZabezpečení BIOSus detekcí narušeníHP Sure ClickBezpečné prohlíženína webuHP Sure ViewZabudovanýbezpečnostní filtrHP Sure StartUdržuje BIOS v bezpečíHardwareWhitelistingUdržuje v bezpečífirmwareFirmware & SWInternetEmailNetwork access Copyright 2017 HP Development Company, L.P. Informace zde obsažené se mohou změnit bez předchozího upozornění.Detekce narušení zaběhuUdržuje v bezpečípaměťNejbezpečnějšítiskárny nasvětě

COŽ TAKHLE VYTVOŘIT „ENDPOINTSECURITY BaselineBuiltinAddonBaselineBuiltinAddonDevice theft protection Device login with password Visual hacking protection System boot security & malware protection Additional authentications factors Recovery of files from cloud Bootloader integrity check Hardware security with crypto keys Antivirus scan Unverified/corrupt BIOS installation prevention Phishing and malware filter Data-at-rest encryption ComprehensiveComprehensiveComprehensiveLost or stolen device recovery Combination of factors Centralized fleet management Hardware-enforced protection Bluetooth device proximity automatic lock Remote/cloud based fleet management BIOS configuration and rootkit protection Password vault Always-available screen security Password recovery HW-isolated browsing security Credential protection File system level security Hardware-isolated authentication factors Trusted application verification Integrated policy and identity protection User authorization for apps Common criteria and FIPS certification Permanently erased data on drives Prevention of unauthorized use of drives Data protection from abrupt physical impact

23http://www.hp.com/thewolf

Držte si vlky od těla.Více na semináři 20.3. Zabezpečení koncových zařízeníDěkuji za pozornostjan.zeman@hp.com24

Monster. com RBS Worldpa y TD Ameritrad Hannaford e Brothers Supermark et Chain Auction. com.kr Cardsystems Solutions Inc. Virginia Prescriptio n Monitoring Program Network Solutions Universit y of California Berkeley AT&T Ankle & Foot Center of Tampa Bay, Inc. Puerto Rico Dept. of Health Ohio State Universit y Gawker.com US Federal Reserve .