Transcription

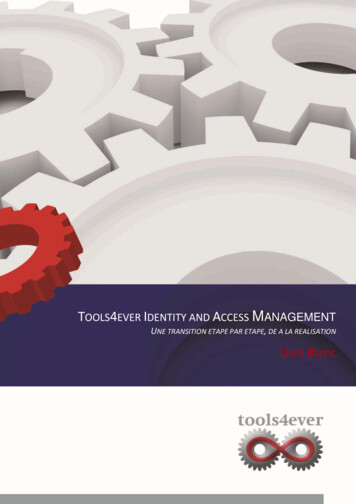

TOOLS4EVER IDENTITY AND ACCESS MANAGEMENTUNE TRANSITION ETAPE PAR ETAPE, DE A LA REALISATION

TABLES DES MATIERESTABLES DES MATIERES . 2SYNTHÈSE . 31.INTRODUCTION . 51.1 DEFINITION DE LA GESTION DES IDENTITES . 62.LA SOLUTION IAM DE TOOLS4EVER . 72.1 GENERALITES . 72.2 ORGANISATION . 82.3 SYSTEME RH, DATA WAREHOUSE OU DONNEES SOURCE . 82.4 PROVISIONING . 82.5 WORKFLOW ET SELF‐SERVICE . 92.6 GOUVERNANCE DES DROITS D’ACCES . 122.6.1 Analyse des rôles : collecte, mise en corrélation et analyse . 142.6.2 Conception des rôles. 152.6.3 Gestion active des rôles . 152.7 AUTHENTIFICATION . 162.8 CONTROLE DES ACCES . 183.QUELS SONT LES ATOUTS DISTINCTIFS DE LA SOLUTION IAM DE TOOLS4EVER? . 203.1 METHODE D’IMPLEMENTATION PAR PHASES . 203.2 UNE GAMME COMPLETE DE CONNECTEURS . 203.3 UN GAMME DE SOLUTIONS DE BOUT EN BOUT . 213.4 EXTENSIBILITE . 21CONCLUSION . 222

SYNTHÈSELes solutions IAM (Identity & Access Management ‐ Gestion des Identités et des Accès) sont de plus en utilisées parles organisations. En effet, en se projetant dans l’avenir et en prenant du recul sur leur situation, elles ont prisconscience de la nécessité de recourir à ce type de solutions, si elles souhaitent réduire leurs dépenses, garantir lasécurité informatique et dynamiser l’innovation. D'un point de vue technique, les facteurs à prendre en compteavant de mettre en place une solution IAM sont les infrastructures informatiques de plus en plus complexes,notamment avec l’apparition des applications du Cloud, le fait de devoir gérer les utilisateurs qui accèdent au réseaude l’entreprise via leurs propres appareils (BYOD ‐Bring Your Own Device) et le développement des environnementsvirtuels. Par ailleurs, les dispositions législatives et réglementaires en vigueur strictes (HIPAA, SOX, Confidentialitédes données médicales ) sont également des facteurs importants à prendre en compte.Selon la définition de Tools4ever, l'IAM est la technologie permettant de gérer l’identité et les droits d'accès desutilisateurs sur différents systèmes et plates‐formes. La suite IAM de Tools4ever couvre tous les aspects qui, selonGartner (Magic Quadrant pour l’Administration & le Provisioning des utilisateurs et Magic Quadrant pour laGouvernance des Identités et des Accès) sont représentatifs d’une solution IAM. Les éléments constitutifs d’unesolution IAM selon Tools4ever sont les suivants : La gestion des authentifications (contrôle des identités), la gestiondes autorisations (gestion des droits d’accès), ainsi que les contrôles et les audits (reporting sur les actions effectuéessur le réseau à des fins d’audit).En implémentant une solution IAM, les organisations passent par différentes phases d’avancement eu égard à laprofessionnalisation de la gestion des accès. Pour que cette mise en œuvre s’opère dans de bonnes conditions,Tools4ever conseille de déployer la solution IAM étape par étape. Cette approche permet aux organisations derépartir l'investissement de manière progressive sur une période plus longue et de se familiariser avec les nouveauxprocessus au fil des phases d'implémentation.La solution IAM est composée de différentes procédures correspondant aux étapes que Tools4ever utilise lors dudéploiement de sa solution. Ces procédures/étapes sont les suivantes (ordre non spécifique) :Provisioning/gestion des utilisateurs :À ce stade, tous les utilisateurs, leurs droits d’accès sont stockés de manière centralisée dans un enregistrementsource. Grâce à ces données (éventuellement modifiées) de l’enregistrement source, il est possible d'octroyer ou desupprimer automatiquement les droits d’accès de certains utilisateurs. Cela permet d'éviter que d'ancienscollaborateurs puissent accéder au réseau de l'entreprise sans autorisation.Gestion du workflow et self‐service :Ces fonctionnalités permettent aux collaborateurs d'effectuer des demandes de modification et de les répercuterdans le système IAM via une interface web. Une fois approuvées par un responsable ou une autre ressourcehabilitée (ex : le License manager), les demandes de modification sont automatiquement traitées et mises en placeau sein de l'infrastructure informatique. Cela permet d’optimiser le processus de gestion des utilisateurs, deconsigner et de tracer toutes les opérations effectuées sur le système.3

Gouvernance des accès (Access Governance) :Cette fonctionnalité garantit que les collaborateurs n'ont accès qu'aux applications et qu’aux éléments dont ils ontbesoin pour mener à bien leurs tâches. De plus, le fait que les utilisateurs disposent toujours de manière directe etsimple aux autorisations adéquates fait que les audits ne sont plus une source d’inquiétude.Authentification :Tools4ever propose diverses solutions permettant aux organisations de résoudre différentes problématiquesd’authentification. Elles regroupent les toutes dernières méthodes d'authentification (authentification à deuxfacteurs et portail SSO), ainsi que les méthodes traditionnelles (ex : les combinaisons identifiant / mot de passe) etcomprennent le Single Sign On, la réinitialisation des mots de passe en self‐service (Self‐Service Reset PasswordManagement ‐ SSRPM), le module prenant en charge la complexité des mots de passe (Password ComplexityManager ‐ PCM) et le module de synchronisation des mots de passe (Password Synchronization Manager ‐ PSM).Contrôle des droits d’accès :Grâce à ce module, le dispositif IAM de Tools4ever permet de contrôler et de surveiller les opérations effectuéespar les collaborateurs sur le réseau. Il permet notamment de savoir qui a supprimé, consulté ou déplacé tel ou telfichier à un moment donné, ou de déterminer quels collaborateurs ont accès à un dossier partagé sur le réseau.Tools4ever propose la solution la plus rapide et la plus simple en termes de contrôle des accès et de gestion de lasécurité.Le propre d’une solution IAM novatrice est d’aider les entreprises à contrôler les identités et les droits d’accèsassociés à leurs réseaux informatiques complexes et à se mettre en conformité avec les législations et lesréglementations strictes. Tools4ever se distingue de ses concurrents grâce à sa méthode d’implémentation parphases caractérisée par un déploiement et une intégration aux méthodes de travail de l’entreprise étape par étape.L'implémentation peut être réalisée dans un délai relativement court, qui se compte en jours ou en semaines toutau plus, mais son assimilation à proprement dit au sein de l'organisation demande généralement de 3 à 6 mois parétape.Tools4ever développe tous ses logiciels en interne, ils ne sont pas issus de fusions‐acquisitions, pour ensuite êtreréintégrés dans le portefeuille de produits de la société. La solution IAM de Tools4ever convient aussi bien auxstructures devant gérer des millions de comptes utilisateurs, qu’aux petites et moyennes structures à partir de300 employés. De nombreuses organisations font déjà confiance aux solutions IAM de Tools4ever et avec de loin leplus grand nombre d'implémentations à son actif, Tools4ever un acteur incontournable du marché.4

1. INTRODUCTIONRécemment encore, alors que les départements informatiques décidaient des méthodes de travail des employésdans un réseau extrêmement cloisonné (DMZ) avec une variété très pauvre d'appareils (ordinateurs portables,postes de travail et « clients légers »), les utilisateurs finaux réclament à l’heure actuelle toujours plus de flexibilité.Ils souhaitent en effet accéder aux systèmes, aux applications et aux informations de l'entreprise depuis n’importequelle localisation et avec tous types d’appareils (BYOD). En raison d'une demande de flexibilité accrûe de la main‐d'œuvre (travailleurs freelance, intérimaires, employés temporaires, consultants externes) et de l'intégration de lachaîne logistique, de plus en plus d’utilisateurs ont besoin d’accéder au réseau de l'entreprise, y compris despersonnes ne faisant pas partie de ses effectifs.Par ailleurs, de récentes avancées, avec notamment l’émergence des solutions de Cloud computing, du BYOD, de lavirtualisation et de la fédération, font que les infrastructures informatiques se complexifient, alors qu’en parallèle lalégislation et la réglementation relatives à la sécurité des informations de l'entreprise deviennent de plus en plusstrictes au fil du temps. Les pouvoirs publics quant à eux, fixent des exigences toujours plus élevées, tandis qu’unnombre croissant d'organisations doit faire face aux audits annuels.Autant de facteurs qui viennent complexifier encore davantage la gestion des informations de l'entreprise, sachantqu’il est impossible de maîtriser une telle complexité manuellement.La Gestion des Identités et des Accès (IAM) permet de rester en conformité avec une législation et uneréglementation toujours plus strictes au sein d’une infrastructure elle aussi toujours plus complexe. Adopter unesolution IAM appropriée, vous permettra d’être en phase avec votre époque eu égard aux dernières avancéestechnologiques (cloud computing, virtualisation et BYOD), sans sacrifier pour autant l’esprit d’initiative de votreentreprise.5

1.1 DEFINITION DE LA GESTION DES IDENTITESLe présent livre blanc présente les différentes caractéristiques de la Gestion des Identités et des Accès (IAM).Tools4ever définit l'IAM comme étant la technologie permettant de gérer les identifiants et les droits d’accès desutilisateurs sur différents systèmes et plates‐formes. La suite de solutions de Tools4ever prend en charge à la foisl'administration et le provisioning des utilisateurs (UAP ‐ User Administration and Provisioning), la gouvernance desidentités et des accès (IAG – Identity and Access Governance). Le présent livre blanc couvre l'ensemble de la gammede produits de Tools4ever dans le domaine de l'IAM.Tools4ever distingue les principaux composants de la solution IAM suivants :1.Gestion de l'authentification :La gestion de l'authentification permet de vérifier que l'identité d'un utilisateur correspond bien à celle quecelui‐ci prétend avoir. La forme la plus classique d'authentification est la combinaison d'un identifiant et d'unmot de passe. La gestion de l'authentification englobe toutes sortes de solutions qui simplifient ou remplacentle recours à un identifiant et à un mot de passe. Citons par exemple les mécanismes d'authentification à deuxfacteurs, tels que l'authentification matérielle par badge, les cartes à puce ou les téléphones portables.2.Gestion des accès :Le but principal de la gestion des accès est de n'octroyer aux utilisateurs que l'accès aux applications et auxressources strictement nécessaires à l'exercice de leur(s) fonction(s) au sein de l'entreprise. La gestion desaccès comprend divers procédés et techniques permettant de veiller à ce que les droits d'accès soient correctsen permanence. Elle se concentre sur l'élaboration et la gestion de la matrice des accès, des dérogations étantapprouvées et visées par les responsables habilités, aux éléments d'audits, etc.3.Administration :Cette composante regroupe les tâches relatives à la gestion des identités, telles la création, la modification etla suppression de comptes utilisateurs dans les systèmes et les applications. Les outils d’administrationpermettent d’automatiser les procédures manuelles en vigueur. Ces procédures sont généralementrapprochées avec celles du système RH et de gestion du Workflow. En l’occurrence, tout ce qui touche à lagestion des comptes utilisateurs fait souvent référence au provisioning (auto‐provisioning) et englobel'automatisation de bout‐en‐bout du processus de gestion des comptes.4.Contrôle et audit :Ce composant permet de contrôler ce qui se passe au sein de l'infrastructure informatique : chaque action d'unutilisateur est enregistrée et une corrélation peut être établie avec les droits d'accès octroyés via l’outild'administration et de gestion des droits d’accès. Les données pertinentes sont rassemblées, mises encorrélation, analysées et font l'objet de rapports à des fins d'audit. Les conclusions peuvent également êtreutilisées pour affiner les règles de la solution IAM et contrôler les différentes procédures.6

2. LA SOLUTION IAM DE TOOLS4EVERLa solution IAM de Tools4ever comprend différents composants, dont l’interconnexion est illustrée dans lediagramme ci‐dessous.2.1 GENERALITESLe rôle de l'organisation est primordial, puisqu’elle est la source d’informations du système IAM. Elle détermine eneffet quelles ressources informatiques sont nécessaires pour prendre en charge les processus opérationnels del’entreprise. Les environnements dépourvus de système IAM automatisé, doivent recourir à toute une série deprocédures manuelles garantissant que leurs collaborateurs disposent de droits d’accès appropriés aux ressourcesde l’entreprise. Désormais, grâce à l’IAM, toutes ces procédures manuelles pourront être automatisées.7

2.2 ORGANISATIONUne organisation est une structure dynamique, sujette à des changements au quotidien. Parmi les changements lesplus fréquemment rencontrés par le système IAM, on recense l’enregistrement de nouveaux collaborateurs, tout cequi a trait à la mobilité professionnelle (changement de poste, de service ou mutation) et enfin, les fins de contrat.D'autres modifications, moins fréquentes mais cependant notables concernent les modifications opérées au niveaude la liste des fonctions, les restructurations et les changements opérés au sein de l’organisation eu égard à laconformité avec les législations et les réglementations en vigueur à des fins d’audit notamment. Ces informationspeuvent être transmises au système IAM via un système RH ou via une interface de gestion du Workflow ou de self‐service.2.3 SYSTÈME RH, DATA WAREHOUSE OU DONNÉES SOURCEDe plus en plus d'organisations choisissent de recourir à leur application RH comme système d'enregistrementsource pour la gestion des identités au sein de leur réseau et pour l'attribution d’équipements. En d'autres termes,si un collaborateur n'est pas enregistré dans le système RH, il ne peut pas recevoir d'équipements (badge d'accès,bureau, poste de travail, etc.).Les entreprises choisissent de recourir à une base de données centrale contenant les données de tous les employésactifs dans l'organisation. Si ce type de données est disponible au sein de plusieurs systèmes plutôt qu’au sein d’unsystème RH unique, un système source composite (mixte) est généré et on parle alors généralement de Datawarehouse (entrepôt de données) ou de système de données source.Une autre tendance intéressante observée dans le domaine des solutions IAM est que les fournisseurs de systèmesRH ajoutent de plus en plus de composants en self‐service, ce qui permet aux managers de visualiser les informationset d'effectuer des modifications eux‐mêmes. Les collaborateurs peuvent consulter de manière plus directe et plusrapide des informations relatives notamment à leur salaire, leurs jours de congé, leur fonction et leur service. Grâceà ces modules en self‐service, les données du système RH sont plus complètes, mises à jour plus rapidement, moinspolluées et de meilleure qualité.Enfin, une troisième tendance intéressante en matière de systèmes IAM est que de nombreuses organisationsprocèdent à une réorganisation de leur matrice de fonctions. En raison du rôle plus central du système RH, il sembleimportant d'assurer l'harmonisation de la matrice de foctions et donc d'éviter qu'elle ne comporte presque autantde fonctions que l'organisation ne compte d'employés. Il est en effet préférable de n'entretenir qu'un ensemblerestreint de définitions de postes, ainsi qu’une correspondance entre la structure des centres de coûts et lahiérarchie existante au sein de l'entreprise.L'interface principale entre le système RH et le système IAM est le module de provisioning de la solution IAM deTools4ever.2.4 PROVISIONING8

Le moteur de provisioning du module IAM de Tools4ever assure l’échange des identifiants entre les systèmes sourceset cibles. Ainsi, les informations sont échangées entre le système RH et les autres systèmes via le réseau ou via leCloud. Pour cela, le moteur communique étroitement avec le Workflow prenant en charge les composants IAM (pourle tri des données et l’enrichissement des BDD), la gouvernance des droits d’accès et le contrôle des droits d’accès.Afin de garantir une gestion flexible, rapide et fiable de millions d’identifiants, le moteur de provisioning estconstitué de plusieurs modules, à savoir l’Identity Vault, le mécanisme de synchronisation et les connecteurs.L'Identity Vault est le lieu de stockage central des identifiants des tous les systèmes connectés. Le Vault contient lesidentifiants, les droits d’accès, les liens et les références ID des systèmes sources et cibles. Le Vault est orienté objet,paramétrable et est capable de gérer des millions d’objets. Grâce à des fonctionnalités puissantes permettant unegestion efficace du dispositif, il est aisé de répondre à chaque exigence ou demande d’échange d’attributs entre lessystèmes.Le mécanisme de synchronisation prend en charge l’échange des données entre l'Identity Vault et les systèmessources et cibles. Il détecte également les modifications dans les systèmes sources et cibles et les répercute dansl'Identity Vault. Il en va de même pour les modifications opérées au niveau du Vault. Toutes ces procédures sontinitiées à partir des connecteurs. Le mécanisme de synchronisation est contrôlé par une base de données contenanttoutes les règles permettant de gérer de nombreuses fonctionnalités : règles de mappage, contrôle des doublons,règles de transformation et règles en matière de détection des itérations.Les Connecteurs prennent en charge la traduction bidirectionnelle des données au sein de l'Identity Vault et desdonnées dans les systèmes sources et cibles. Tools4ever a développé plus de 200 connecteurs et est capable d’enconcevoir de nouveaux à une vitesse fulgurante. Les connecteurs font partie du dispositif de support de Tools4ever.Lors de modifications dans les systèmes sources et cibles, les connecteurs sont adaptés en conséquence parTools4ever. Tools4ever dispose de connecteurs standards pour les systèmes RH (SAP, HCM, Peoplesoft etc.), lesapplications du Cloud (Google Apps, Office365, Salesforce etc.), les applications locales (SAP), les applicationsvirtualisées, les systèmes d’e‐mails (Exchange, Lotus Notes et Groupwise, les bases de données, les systèmesd’exploitation (IS400, Windows et Novell) et les annuaires (Active Directory, eDirectory et LDAP).2.5 WORKFLOW ET SELF‐SERVICELe workflow et le self‐service offrent la possibilité aux collaborateurs de demander facilement des modifications viaune interface web et de les implémenter dans le système IAM. Le workflow et le self‐service sont mis en place pourles informations qui ne peuvent pas être fournies automatiquement depuis le système RH.9

Le schéma ci‐dessous donne un aperçu des dispositifs de workflow et de self‐service :10

L’initiateur en ce qui concerne les modifications fréquentes est l’utilisateur final (le collaborateur). Par exemple,lorsqu’un collaborateur débute une nouvelle mission, de nombreuses démarches doivent être accomplies pours’assurer qu’il aura les accès adéquats aux ressources de l’entreprise, comme par exemple aux applications (Cloud),aux systèmes, aux données et à la messagerie de l’entreprise.Le manager du collaborateur joue un rôle important dans ce processus. En effet, il approuve les demandes eteffectue également les demandes de matériel pour ses collaborateurs. En fonction du type de demande, d'autresparties prenantes comme le responsable des licences, le responsable de la sécurité, les agents en charge desinstallations et des équipements informatiques peuvent être impliquées dans le processus de validation. Une fois lavalidation obtenue, les demandes sont traitées au sein de l’infrastructure IT de façon automatisée via le composantd’auto‐provisioning.Le Workflow offre des avantages non négligeables. En effet, sans lui, il serait notamment difficile d’assurer unetraçabilité effective du processus de validation des droit d’accès d’un collaborateur et à quelle date (en cas d'audit).Le système de gestion du Workflow est un moyen sûr de toujours conserver un historique clair de l’ensemble duprocessus de validation.Les composants de Workflow et de self‐service de Tools4ever disposent d’une interface proche de celle desapplications du type I‐phone, accessible et 100% personnalisable. Les formulaires peuvent être intégrés de façonhomogène aux portails de self‐service et/ou extranet existants et sont extrêmement faciles à utiliser. Les différentsformulaires proposent un mécanisme de délégation perfectionné basé sur les contenus et les types de formulaires.Il est possible de créer un formulaire pour un groupe de collaborateurs en particulier et d’en préciser ensuite lesoptions à sélectionner (contenu), et ce, en fonction du rôle de l’utilisateur final.Pour garantir un fonctionnement optimum du système de Workflow, ce dernier a été équipé d’une série defonctionnalités pratiques. Par exemple, un manager peut déléguer des tâches récurrentes à un assistant. Ou encore,lorsqu’une tâche reste en suspens trop longtemps, elle sera automatiquement transmise à l’échelon supérieur. Lesvalidations de même type peuvent être traitées en une seule opération. Les parcours du Workflow sont facilementmodifiables. En cas d’engorgement, le responsable du Workflow peut répartir des tickets entre les utilisateurs dansle système de Workflow.Les éléments constitutifs du tableau de bord en self‐service ressemblent à un catalogue. Le catalogue se composed’éléments liés aux comptes d’utilisateurs, mais on peut également y trouver des listes de matériels, comme destéléphones, des ordinateurs portables, des espaces de stockage supplémentaires, etc. Le catalogue est conçu defaçon dynamique, sur la base de systèmes sous‐jacents, comme Active Directory, Exchange, le helpdesk, le systèmede gestion du matériel et l’ERP. Si les systèmes sous‐jacents sont modifiés, le catalogue est automatiquement mis àjour pour tenir compte de ces changements.11

2.6 GOUVERNANCE DES DROITS D’ACCESLa Gouvernance des droits d’accès est une composante importante du système IAM de Tools4ever. L’objectif de lagouvernance en matière d’identifiants et de droits d’accès (IAG) est de n’octroyer aux collaborateurs que les accèsaux ressources réseau dont ils ont besoin pour effectuer leurs tâches. Ces dernières années, l’importance de l’IAGn’a fait qu’augmenter en raison du durcissement des législations et des réglementations (HIPAA, SOX, Décret deConfidentialité, etc.), d’une forte augmentation de la numérisation des procédures de travail, ainsi qu’en raisond’une complexification accrûe des infrastructures informatiques. À l’origine, la gouvernance des droits d’accèsconcernait principalement les institutions financières et les grandes entreprises internationales. Or actuellement,elle est de plus en plus largement adoptée par les établissements de soins, les moyennes entreprises (1500‐5000collaborateurs) et d’autres organisations commerciales.Les Conseils d’administration, les directions et les responsables de la sécurité veulent et doivent pouvoir contrôlerles différents droits d’accès de leurs collaborateurs. Un des inconvénients majeurs de cette exigence est qu’elle estcomplexe, fastidieuse et longue à mettre en place. De plus, dans les faits, un contrôle continu du processusd’attribution des droits d’accès n’est pas réalisable.Beaucoup d’organisations sont dans la phase de démarrage de la gouvernance des droits d’accès et ne disposent nide l’approche théorique, ni des logiciels nécessaires. Les droits sont octroyés sur la base de copies de profilsd’utilisateurs (ex : « Yolande va effectuer les mêmes tâches que Marianne »), d’utilisateurs types (disponibles auniveau de l’organisation ou du département), de feuilles de calcul et d’applications mineures développées eninterne.Tools4ever, en revanche, avec sa suite IAM propose la gouvernance des droits d’accès sous la forme d’une approchepar phases, à laquelle viennent s’ajouter différents modules pour logiciels. Dès la phase initiale, la gouvernance desdroits d’accès proposée par Tools4ever propose aux organisations une plate‐forme professionnalisée leurpermettant de gérer leurs droits d’accès de façon bien définie.12

Le schéma ci‐dessous donne un aperçu de l’approche et des modules constitutifs de la Gouvernance des Droitsd’Accès proposée par Tools4ever :13

2.6.1 ANALYSE DES ROLES : COLLECTE, MISE EN CORRELATION ET ANALYSELa Gouvernance des Droits d’Accès commence par une cartographie des différentes structures de droits d’accès,ainsi que des informations afférentes. Ce bilan peut notamment être obtenu grâce à :Des modèles et des processus existants :Il s’agit de dresser un inventaire des procédures manuelles utilisées par les responsables informatiques et lesresponsables applicatifs pour générer et gérer les droits d’accès. Il peut s’agir de copies de profils d‘utilisateurs,d’utilisateurs types, de procédures manuelles et/ou de systèmes internes dotés d’une base de données SQL sous‐jacente.Inventaire :Les informations utilisées sont le plus souvent connues des managers. Parfois, une découverte (partielle) est réaliséeà l’endroit de détermination des droits d’accès qui sont définis pour chaque département/fonction/rôle, ce qui apour conséquence de générer une matrice de sécurité. Très souvent, la compilation de ce type de matrice auranécessité beaucoup de temps et d’efforts, alors que les informations collectées s’avèrent souvent incomplètes ouobsolètes.Extraction des rôles :Il s’agit de l’extraction et de la collecte d’informations depuis le système RH (déterminantes pour la matrice desfonctions et les tâches des collaborateurs dans l’organisation), ainsi que des droits d’accès octroyés pour lessystèmes concernés (ERP, Active Directory, Exchange, Sharepoint et Data storage/Shares). Cette dernière méthodeest souvent désignée comme le développement de rôles ascendant ou de l’extraction de rôles. Les rôles sont définisen fonction de la structure informatique en place.Grâce à la Gouvernance des Accès, Tools4ever prend en charge diverses techniques permettant de collecter etd’enregistrer des informations relatives aux droits d’accès. Tools4ever propose une méthode de stockage homogènepermettant aux utilisateurs de faire correspondre leurs identifiants à leurs droits d’accès. D’ordinaire, ce typed’opération génèrerait des blocages du système pour bon nombre d’organisations, ce type d’informations étant leplus souvent stocké sur différents systèmes avec des ID différents et sous différents formats.L’harmonisation et l’analyse des informations nécessitent un identifiant unique par identité. Une fois les donnéesharmonisées, il sera alors possible de présenter les droits d’accès nettoyés aux différents responsables dedépartements et de les faire actualiser (attestation). Il n’est pas rare d’avoir un pourcentage de données relativesaux droits « polluées » de l’ordre de 25% au sein d’une organisation.Tools4ever propose également des logiciels de simulation permettant de mesurer le pourcentage de droits d’accèseffectivement utilisés pour ses différents systèmes (Stockage de données/NTFS et Active Directory) sur une périodedonnée.14

2.6.2 CONCEPTION DES ROLESAu cours de cette étape, les informations collectées en amont sur les droits d’acc

Gartner (Magic Quadrant pour l'Administration & le Provisioning des utilisateurs et Magic Quadrant pour la Gouvernance des Identités et des Accès) sont représentatifs d'une solution IAM. . Les éléments constitutifs d'une solution IAM selon Tools4ever sont les suivants : La gestion des authentifications (contrôle des identités .