Transcription

SGSISistema de Gestión de laSeguridad de laInformaciónIng: Rodrigo Ferrer V.CISSP, CISA, ABCP, COBIT f.c, CSSA, CST.

Agenda Introducción al SGSI Evaluación de Riesgo. Implementación del SGSI ConclusionesTiempo estimado: 60 min.

IntroduccióIntroducción al SGSI

Información el activoEs el conjunto de datos o mensajes inteligibles creadoscon un lenguaje de representaciórepresentación y que debemosproteger ante las amenazas del entorno, durante sutransmisiótransmisión o almacenamiento, usando diferentestecnologítecnologías lólógicas, fífísicas o procedimentales.

Objetivo del dad

Qué proteger?INFORMATIONASSESTSCRITICALInventario clasificacion

El proceso SGSIPlanearMantenerImplementarEvaluar

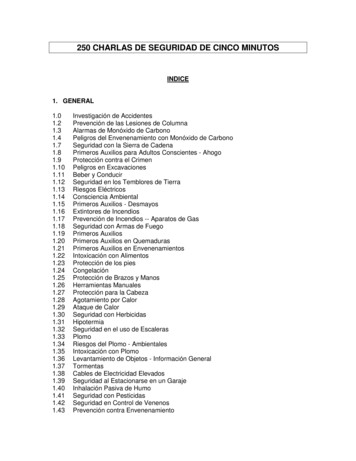

Planear Definir alcanceDefinir una políticaDefinir metodología de valoración del riesgoIdentificar riesgosAnalizar y evaluar riesgosGestión del riesgoObjetivos de controlObtener autorización Para operar SGSIElaborar una declaración de aplicabilidad

Implementar Plan de tratamiento del riesgoImplementar controles seleccionadosDefinir métrica de los controles establecidosImplementar programas de educaciónGestionar la operación del SGSIGestionar los recursos del SGSIImplementar procedimientos

Evaluar Ejecutar procedimientos de revisiónEmprender revisiones regularesMedir la eficacia de los controlesRevisar las valoraciones de riesgosRealizar auditorías internas

Mantener Implementar las mejoras identificadas en el SGSIEmprender acciones correctivas y preventivasComunicar las acciones y mejoras a las partes interesadasAsegurarse que las mejoras logran los objetivos propuestos

Sin embargo embargo 24%29%No se tienenEn DesarrolloFormalmente Definidas47%Fuente: ACIS

Otras mejores prácticas COBITITIL v3.ISO 20000BS 25999ISO 17799ISO 27001ISO 27002NFPA 75EIA TIA 942.

Evaluación de Riesgo de TI

Análisis de Brecha ISO 27001DominioCumplimientoPolítica de Seguridad0%Seguridad en la Organización.20%Control y Clasificación de Activos.33%Aspectos de Seguridad relacionados con el recurso humano.40%Seguridad Física60%Administración de la operación de cómputo y comunicaciones.28%Control de Acceso40%Desarrollo y mantenimiento de Sistemas45%Continuidad del Negocio30%Cumplimiento de Leyes20%Promedio31.6%

El RiesgoLa falta de un SGSI en cualquier organización puedetener como consecuencia:88888888888Perdida de Dinero.Perdida de tiempo.Perdida de productividadPerdida de información confidencial.Pérdida de clientes.Pérdida de imagen.Pérdida de ingresos por beneficios.Pérdida de ingresos por ventas y cobros.Pérdida de ingresos por producción.Pérdida de competitividad en el mercado.Pérdida de credibilidad en el sector.

Por quéqué realizar una EvaluacióEvaluación deRiesgo?Riesgo? Identificar, Analizar, y evaluar.Conocer los riesgosEjercicio de entendimiento de toda la organización.Identificar los procesos críticos del negocio y lasaplicaciones que los soportan. Presentar un diagnóstico de la Situación Actual. Identificar los puntos de mayor atención y focalizarel esfuerzo.

GestióGestión del riesgo

Gestión del riesgo

Output

Analisis de la Infraestructura poraplicación crítica. Seguridad Física.8 Monitoreo ambiental8 Control de acceso8 Desastres naturales8 Control de incendios8 Inundaciones Seguridad en las conexiones a Internet.8 Políticas en el Firewall8 VPN8 Detección de intrusos Seguridad en la infraestructura de comunicaciones.8 Routers8 Switches8 Firewall8 Hubs8 RAS Seguridad en Sistema Operacionales(Unix, Windows) Correo Electrónico Seguridad en las aplicaciones.

Vulnerabilidades en la redEjemplo informe

Tipo de controles en el manejo delriesgoTécnicos otecnológicosFísicosAdministrativosObjetivos del Manejo del riesgo

Tipos de Controles Administrative ControlsAdministrative Controls8 Manegement responsabilities Security Policies SGSI Procedures Screening Personal Classifying data BCP,DRP. Change Control Technical Controls8 IDS8 Encryption Physical Control8 Security GuardsTechnical controlsPhysical Controls8 Perimeters fences8 Locks8 Removal of CD-ROM

ImplementacióImplementación del SGSI

SGSIPolíticaCorporativaPolítica Generalesde Seguridadde la InformaciónPolíticas detalladas deSeguridad de la InformaciónProcedimientos de Seguridad dela InformaciónEstándares y formatos de Seguridad de la Información

PolíPolíticas.Una política de seguridad, es una declaración formalde las reglas que deben seguir las personas conacceso a los activos de tecnología e información,dentro de una organización.Documento General SGSI

Procedimientos.Los procedimientos son la descripción detallada de lamanera como se implanta una Política. Elprocedimiento incluye todas las actividadesrequeridas y los roles y responsabilidades de laspersonas encargadas de llevarlos a cabo.Ejemplo de procedimiento

Estándares Es la definición cuantitativa o cualitativa de un valor oparámetro determinado que puede estar incluido enuna norma o procedimiento. Los estándares pueden estar ligados a unaplataforma específica (parámetros de configuración)o pueden ser independientes de esta (longitud depasswords). Ejemplo de estándar de configuración Firewall.

Formatos Documentos utilizados para formalizar, legalizar y verificar larealización o no de ciertas actividades. Ejemplo de formato.

Plan de Entrenamiento en Seguridad. El aspecto humano se debeconsiderar en cualquier proyectode seguridad. Debe ser corto pero continuo. A veces es la única solución aciertos problemas de seguridadcomo instalación de troyanos. Debe ser apoyado por campañaspublicitarias, Email, objetos etc.

Nuestra propuesta

Servicios a ofrecer “GaP Analysis” en relación al ISO 27001 Análisis de riesgo (risk assessment) orientado a aplicaciones eInfraestructura de red o complementar el hasta ahora realizado. Análisis de vulnerabilidades Plan de remediación de vulnerabilidades ciertamente explotadas Análisis de la Seguridad Física en el Centro de Computo. Definición de Políticas, Procedimientos, Estándares, formatos paralas aplicaciones definidas como críticas. Diseño de la Arquitectura de Seguridad para conectividad haciaInternet. Plan de educación en Seguridad de la información.

Conclusiones

Conclusiones Importancia de contar con un SGSIEl SGSI es parte de la estrategia del negocioLa implementación de los controles es un proceso selectivoLa seguridad de la información se enmarca dentro de un procesocontinuo La información es el activo en el siglo 21. Seguridad de la información y la continuidad del negocio seinterrelacionan. Tiempo en la balanza con los ingresos.

FIN

COBIT ITIL v3. ISO 20000 BS 25999 ISO 17799 ISO 27001 ISO 27002 NFPA 75 EIA TIA 942. Evaluaciónde Riesgo de TI. Análisis de Brecha ISO 27001 Cumplimiento de Leyes 20% Promedio 31.6% Continuidad del Negocio 30% Desarrollo y mantenimiento de Sistemas 45% Control de Acceso 40%