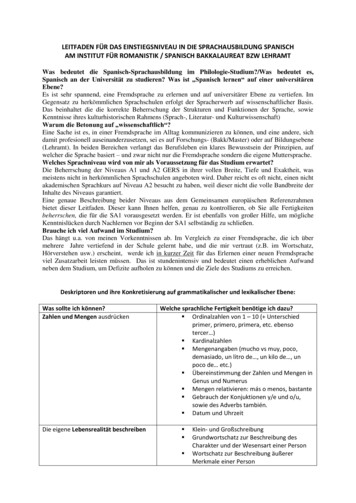

Transcription

Informationssicherheit und dieEinführung eines ISMS nach ISO27001

Agenda Hintergrund Darstellung & Funktionsweise der ISO 27001 Dokumentenstruktur & Rollen der ISO 27001 Bedeutung der Security Awareness in der ISO 270012

HINTERGRUND4

HintergrundWas ist eigentlich KRITIS?5

HintergrundDas IT-Sicherheitsgesetz und dessen Anforderungen6

HintergrundBestimmung der KRITIS-Unternehmen durch Rechtsverordnung7

DARSTELLUNG & FUNKTIONSWEISEDER ISO 2700110

Darstellung & Funktionsweiseder ISO 27001Definition ISMS11

Darstellung & Funktionsweiseder ISO 27001BegriffsbestimmungDie Begriffe IT-Sicherheit undInformationssicherheit werden oft synonymverwendet, jedoch sagen sie etwasunterschiedliches aus:IT-Sicherheit:Die IT-Sicherheit beinhaltet die Sicherheit dertechnischen Komponenten.Informationssicherheit:Die Informationssicherheit beinhaltet den Schutzaller sensibler Unternehmensinformationen,darunter fällt auch die IT-Sicherheit. Somit ist dieIT-Sicherheit ein Teil der Informationssicherheitund nicht synonym zu verwenden.InformationssicherheitITSicherheit12

Darstellung & Funktionsweiseder ISO 27001Verschiedene Standards und ZertifizierungsmöglichkeitenTop-DownISO 27001Zertifikat(international)IT-Grundschutz BSI 200-1Managementsysteme fürInformationssicherheitBottom-UpBSI IT-GSZertifikat(national)ISIS 12Vorgehensmodell zurBeschreibung eines ISMS fürKMU & BehördenBottom-UpVorstufe zuobigenZertifikatenDIN/ISO icht für KRITISgeeignet!13

Darstellung & Funktionsweiseder ISO 27001Wo setzt die ISO 27001 an?BSIISO k14

Darstellung & Funktionsweiseder ISO 27001Die ISO 2700X-Reihe (Auszug)NormBezeichnungISO 27001Information security management systems requirements specificationISO 27002Code of practice for information security managementISO 27003Guidance in implementing an ISMSISO 27004Measures and measurement for the assessment of the effectivenessISO 27005Information security risk managementISO 27006Requirements for . audit and certification of information securitymanagement systems15

Darstellung & Funktionsweiseder ISO 27001Sektorenspezifische Standards der ISO 2700X-ReiheNormBezeichnungISO 27010Information security management for inter-sector & inter-organisationalcommunicationsISO 27011ISM guidelines for telecommunications organisations based on ISO/IEC27002ISO 27015ISMS for financial sectorISO 27017Code of practice for information security controls for cloud computingservices based od ISO/IEC 27002ISO 27018Code of practice for PII protection in public clouds acting as PIIprocessorsISO/IEC TR 27019Information security management guidelines based on ISO/IEC 27002for process control systems specific to the energy utility industry16

Darstellung & Funktionsweiseder ISO 27001ISMS nach ISO 27001 – Ein ganzheitlicher LösungsansatzRevision & satorische &Technische nt17

Darstellung & Funktionsweiseder ISO 27001PDCA und KVO als Regelprozess der ISO 2700118

Darstellung & Funktionsweiseder ISO 27001Die Controls der ISO 27001Controls:114ISO 27001:2017NochumzusetzenNichtzutreffendUmgesetzt19

Darstellung & Funktionsweiseder ISO 27001Anhang A der ISO 27001 A.5 InformationssicherheitsrichtlinienA.6 Organisation der InformationssicherheitA.7 PersonalsicherheitA.8 Verwaltung der WerteA.9 ZugangssteuerungA.10 KryptographieA.11 Physische und umgebungsbezogeneSicherheitA.12 BetriebssicherheitA.13 KommunikationssicherheitA.14 Anschaffung, Entwicklung und Instandhaltenvon SystemenA.15 LieferantenbeziehungenA.16 Handhabung vonInformationssicherheitsvorfällenA.17 Informationssicherheitsaspekte beim BCMA.18 Compliance20

Darstellung & Funktionsweiseder ISO 27001Die ISO 27001 spezifiziert also die Anforderungen für -die Herstellung,-die Einführung,-den Betrieb,-die Überwachung,-den kontinuierlichen Verbesserungsprozess (KVP)eines ISMS. Die ISO 27001 kann auf jede Organisationsform und Größe angewendetwerden.21

Darstellung & Funktionsweiseder ISO 27001Integriertes Managementsystem22

Darstellung & Funktionsweiseder ISO 27001Vorteile eines ISMS nach ISO 27001 (1/2) Internationales Grundverständnis für Informationssicherheit und -management Akzeptanz bei Kunden und Lieferanten (globale Geltung) International anerkannte Zertifizierung „Ganzheitlicher“ Ansatz – Verantwortung liegt beim Management Bezieht Geschäftsstrategie und -ziele mit ein Folgt den Geschäftsprozessen Bezieht die Maßnahmenebene mit ein Sinnvolle Anwendung auch ohne Zertifizierung möglich Unternehmensrisiken werden erkannt und verstanden Die Aufmerksamkeit richtet sich auf Informationsressourcen, die das größteRisiko inne haben.23

Darstellung & Funktionsweiseder ISO 27001Vorteile eines ISMS nach ISO 27001 (2/2) "Owner" kennen das akzeptable Risikoniveau und sind motiviert ihre Risiken zuminimieren. Nachweis der Informationssicherheit gegenüber Dritten (Gesetzgeber,Lieferanten und Kunden) Wettbewerbsvorteil Sicherheit wird integraler Bestandteil der Geschäftsprozesse Sicherheit im Unternehmen wird messbar Allgemein erhöhtes Sicherheitsbewusstsein im Unternehmen Erleichterte Einhaltung gesetzlicher Bestimmungen, z.B. BDSG (neu)/DS-GVO Nahtloses Einpassen von ISO 27001 in andere Managementsysteme, wie z.B.ISO 900124

DOKUMENTENSTRUKTUR &ROLLEN DER ISO 2700125

Dokumentenstruktur & Rollender ISO 27001Dokumentation und Nachweisbarkeit „Accountability“ Dokumentation des aktuellen Zustands undFortschritts von festgelegten Prozessen Dokumentation von verabschiedeten Richtlinienund deren Verbreitung Dokumentation von Gesamt- und Einzelkonzepten Dokumentation von Maßnahmen26

Dokumentenstruktur & Rollender ISO 27001Dokumentation und Nachweisbarkeit „Accountability“ Pflichtdokumente des ISMS müssen grundsätzlich immer erstellt werden! Form und Inhalte sind z.T. vorgeschrieben Achten Sie auf einen geeigneten Revisionszyklus Ihrer Dokumente! Dokumentation ist ein Qualitätsmerkmal Dokumentation trägt zur Risikominimierung bzw. Schadensbegrenzung imStörfall bei:Z.B. bei Wiederanlauf von Systemen: deutlich schneller, wenn Verfahrendokumentiert sowie aktuell ist und geübt wirdEin Protokoll mit Auswertung der Wiederanlaufübungen dient z.B. alsNachweis für den Auditor und den Wirtschaftsprüfer.27

Dokumentenstruktur & Rollender ISO 27001Dokumentenstruktur in der linieFür alle en(operativ)Organisatorische undtechnische KonzepteArbeitsanweisungenund DokumentationenBeschränkterund dedizierterAnwenderkreis28

Dokumentenstruktur & Rollender ISO 27001Die Informationssicherheitsleitlinie ist ein strategisches Dokument der Geschäftsleitung. ist ein verbindliches Dokument für alle Mitarbeiter des Unternehmens. drückt die Entscheidung der Unternehmensleitung zur IS aus. gibt den groben Rahmen vor.29

Dokumentenstruktur & Rollender ISO 27001Die Informations-Richtlinien ergänzen die Leitlinie und sind verbindlich. müssen die Ziele der Leitlinie beachten. legen organisatorische und technische Anforderungen fest.Beispiele für Richtlinien: Richtlinie zur Zugangsteuerung Richtlinie zur Klassifizierung von Informationen Richtlinie zur Handhabung von Informationssicherheitsvorfällen30

Dokumentenstruktur & Rollender ISO 27001Anweisungen und DokumentationArbeitsanweisungensind konkrete Anweisungen,Arbeitsabläufe,Zielvorgaben,How to swie z.B. :Feinkonzepte,Systemhandbücher,NotfallpläneSie enthalten eindeutige, konkrete, im Voraus definierte Handlungsanweisungenfür entsprechende Adressatenkreise (Administratoren, Notfallbeauftragte etc.):Hierzu zählen Anweisungen z.B. wie IT-Systeme konfiguriert werden müssen, welche Sicherheitsmaßnahmen im Notfall eingeleitet werden müssen.31

Dokumentenstruktur & Rollender ISO 27001PflichtdokumentationFolgende Dokumente sind zwangsläufig gemäß ISO 27001 zu erstellen (1/4)ThemaInhaltISMS ertungsmethodeMethode zur Risikobewertung, die zu nachvollziehbaren undrückverfolgbaren Ergebnissen führtAnwendbarkeitserklärungAussage zu den Maßnahmenzielen aus dem Anhang angewendet ja/nein und Begründung dazuRisikobehandlungsplanLenkung der Maßnahmen, um die Risiken adäquat zu behandelnWirksamkeitsbewertung derDefinition, wie Maßnahmenziele auf ihre Wirksamkeit hinbewertet werden sollenMaßnahmenziele32

Dokumentenstruktur & Rollender ISO 27001PflichtdokumentationFolgende Dokumente sind zwangsläufig gemäß ISO 27001 zu erstellen (2/4)ThemaInhaltLenkung von DokumentenWie werden Dokumente freigegeben und gelenkt?Lenkung von AufzeichnungenWie werden Aufzeichnungen gelenkt und aufbewahrt?Anwendungsbereich undGrenzenBeschreibung und Definition des Scope33

Dokumentenstruktur & Rollender ISO 27001PflichtdokumentationFolgende Dokumente sind zwangsläufig gemäß ISO 27001 zu erstellen (3/4)ThemaInhaltBericht über RisikobewertungKompletter Durchlauf des Risk Assessments inkl. der Auswertungder ErgebnisseBewertung der ISMSWirksamkeitBewertung der Wirksamkeit der implementierten MaßnahmenBewertung der Methode zurRisikobewertung und desRestrisikos/akzeptiertenRisikosAufzeichnungen überAusbildung, Training,Kompetenz, Erfahrung,Qualifikationen34

Dokumentenstruktur & Rollender ISO 27001PflichtdokumentationFolgende Dokumente sind zwangsläufig gemäß ISO 27001 zu erstellen (4/4)ThemaInhaltInterne lSMS AuditsAufzeichnung über geplante, durchgeführte und bewertete interneISMS AuditsManagementbewertungAufzeichnung über geplante, durchgeführte und bewerteteManagementbewertungen35

Dokumentenstruktur & Rollender ISO 27001Überblick: Rollen in der ungISMS gf. vertretung(Betriebs-/Vertrauensrat)Mitarbeiter36

BEDEUTUNG DER SECURITYAWARENESS IN DER ISO 2700137

Bedeutung der Security AwarenessSicherheitslücken sind oft hFehlende Prozessefür Alltag & NotfallUngenehmigtetechn. ntes &inkonsequentesRecoveryZusammenarbeitSocial EngineeringRisiko & ErfolgPriorisierung &Überlastung38

Bedeutung der Security AwarenessSicherheitslücken sind oft hausgemacht Kritische Geschäftsprozesse werden von Menschen gesteuert. Vertrauliche Daten werden von Menschen verarbeitet. Die IT ist „nur“ ein Hilfsmittel zur Aufgabenerledigung.Sicherheit hängt vor allem von menschlichen Handlungen ab! An dieser Stelle liegt zumeist das Problem! Mitarbeiter sind mit Sicherheitsmaßnahmen oft überfordert. Fehlendes Bewusstsein & Wissen Fehlende Einsicht, fehlende Bereitschaft mitzuwirken. Achtlosigkeit aufgrund von Unwissenheit39

Bedeutung der Security AwarenessDer Schlüssel zum Erfolg: Unternehmenskultur & Kommunikation40

Bedeutung der Security AwarenessLösungsansätze Etablierung und kontinuierliche Aufrechterhaltung desSicherheitsbewusstseins bei jedem einzelnen Mitarbeiter. Allen Mitarbeitern ist die Auswirkung der Beeinträchtigung derSicherheitsschutzziele Vertraulichkeit, Verfügbarkeit, Integrität bewusst zumachen. Alle Mitarbeiter sind zur Mitwirkung durch Aufmerksamkeit, Mitdenken undMelden zu bewegen. Maßnahmen sind stetig an technische und organisatorischeWeiterentwicklungen und Bedrohungen anzupassen. Mitarbeiter sind zu befähigen. Das ausschließliche Aussprechen von Verboten hilft nur bedingt.41

Ist etwas unklargeblieben?42

Vielen Dank für IhreAufmerksamkeit43

Ihr AnsprechpartnerDipl.-Kfm.Christian Westerkamp, LL.M.Mitglied der GeschäftsleitungE-Mail: christian.westerkamp@anmatho.deMobil: 49 160 970 40 90044

ISO/IEC TR 27019 Information security management guidelines based on ISO/IEC 27002 for process control systems specific to the energy utility industry. 17 ISMS nach ISO 27001 –Ein ganzheitlicher Lösungsansatz Darstellung & Funktionsweise der ISO 27001 gie & n nt rung rung Informationssicherheits-Management. 18 PDCA und KVO als Regelprozess der ISO 27001 Darstellung & Funktionsweise der ISO .