Transcription

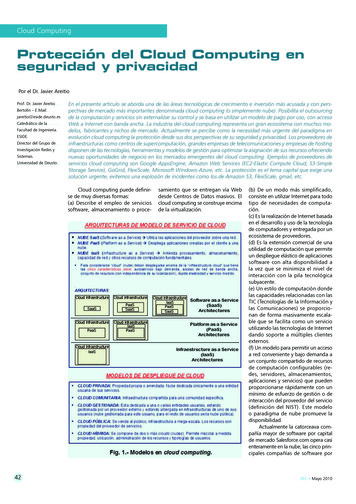

Cloud ComputingProtección del Cloud Computing enseguridad y privacidadPor el Dr. Javier AreitioProf. Dr. Javier AreitioBertolín – E.Mail:jareitio@eside.deusto.esCatedrático de laFacultad de Ingeniería.ESIDE.Director del Grupo deInvestigación Redes ySistemas.Universidad de Deusto.En el presente artículo se aborda una de las áreas tecnológicas de crecimiento e inversión más acusada y con perspectivas de mercado más importantes denominada cloud computing (o simplemente nube). Posibilita el outsourcingde la computación y servicios sin externalizar su control y se basa en utilizar un modelo de pago por uso, con accesoWeb a Internet con banda ancha. La industria del cloud computing representa un gran ecosistema con muchos modelos, fabricantes y nichos de mercado. Actualmente se percibe como la necesidad más urgente del paradigma enevolución cloud computing la protección desde sus dos perspectivas de su seguridad y privacidad. Los proveedores deinfraestructuras como centros de supercomputación, grandes empresas de telecomunicaciones y empresas de hostingdisponen de las tecnologías, herramientas y modelos de gestión para optimizar la asignación de sus recursos ofreciendonuevas oportunidades de negocio en los mercados emergentes del cloud computing. Ejemplos de proveedores deservicios cloud computing son Google AppsEngine, Amazon Web Services (EC2-Elastic Compute Cloud, S3-SimpleStorage Service), GoGrid, FlexiScale, Microsoft Windows-Azure, etc. La protección es el tema capital que exige unasolución urgente, evitemos una explosión de incidentes como los de Amazon S3, FlexiScale, gmail, etc.Cloud computing puede definirse de muy diversas formas:(a) Describe el empleo de serviciossoftware, almacenamiento o proce-42samiento que se entregan vía Webdesde Centros de Datos masivos. Elcloud computing se construye encimade la virtualización.(b) De un modo más simplificado,consiste en utilizar Internet para todotipo de necesidades de computación.(c) Es la realización de Internet basadaen el desarrollo y uso de la tecnologíade computadores y entregada por unecosistema de proveedores.(d) Es la extensión comercial de unautilidad de computación que permiteun despliegue elástico de aplicacionessoftware con alta disponibilidad ala vez que se minimiza el nivel deinteracción con la pila tecnológicasubyacente.(e) Un estilo de computación dondelas capacidades relacionadas con lasTIC (Tecnologías de la Información ylas Comunicaciones) se proporcionan de forma masivamente escalable que se facilita como un servicioutilizando las tecnologías de Internetdando soporte a múltiples clientesexternos.(f) Un modelo para permitir un accesoa red conveniente y bajo demanda aun conjunto compartido de recursosde computación configurables (redes, servidores, almacenamientos,aplicaciones y servicios) que puedenproporcionarse rápidamente con unmínimo de esfuerzo de gestión o deinteracción del proveedor del servicio(definición del NIST). Este modeloo paradigma de nube promueve ladisponibilidad.Actualmente la catorceava compañía mayor de software por capitalde mercado Salesforce.com opera casienteramente en la nube, las cinco principales compañías de software porREE Mayo 2010

Cloud Computingingresos de ventas tienen ofertas decloud computing y las previsiones delmercado en su conjunto se espera quecrecerán a 160 billones de dólares parael 2011 (fuente Merrill Lynch). SegúnIDC Enterprise Panel la seguridad esla principal preocupación en torno aeste nuevo paradigma. RecientementeIBM ha resultado seleccionado por lasFuerzas Aéreas de Estados Unidos paradiseñar y desplegar una infraestructurasegura de cloud computing capaz dedar soporte a las redes de inteligenciay defensa. Uno de los proyectos españoles sobre cloud computing es NUBA(Normalized Usage of Business-oriented Architectures) cuyo coordinadores TID (Telefónica I D), cuenta entreotros con socios como Atos Origin,Centros de supercomputación de Barcelona y Galicia, la UCM, etc. En elOpenCloud Manifesto de 2009 algunos de los principales proveedores decloud computing indican que deberíaexistir cooperación entre proveedores,libertad de elección para los clientes,flexibilidad en su uso, utilización de estándares necesarios, rapidez y agilidadcon posibilidad de introducir mejorasque los clientes precisen y coordinaciónde esfuerzos entre proveedores.Los principales modelos de despliegue son:(1) Nube privada. La infraestructurade cloud sólo opera para una organización. Puede gestionarla la propiaorganización o una tercera parte ypuede existir en el local o fuera.(2) Nube comunitaria. La infraestructura de nube se comparte por partede varias organizaciones y soportauna comunidad específica que tieneintereses compartidos (por ejemplomisión, requisitos de seguridad, política y consideraciones de cumplimiento). La pueden gestionar las organizaciones o una tercera parte y puedeexistir en el local o fuera.(3) Nube pública. La infraestructurade nube se hace disponible al públicoen general o a un gran grupo industrial y es propiedad de una organización que vende los servicios de cloudcomputing.(4) Nube híbrida. La infraestructurade nube es una composición de doso más nubes (privada, comunitaria opública) única para las entidades perose limitan juntas por medio de tecnología propietaria o estandarizadaque permite la portabilidad de datosy aplicaciones.Los principales modelos de servicioson:(1) Nube SaaS (Software as a Service). La capacidad proporcionadaal consumidor consiste en utilizarlas aplicaciones del proveedor quese ejecutan en la infraestructura denube y son accesibles desde diversosdispositivos cliente (PCs-notebooks,teléfonos móviles, iPhones, etc.) utilizando una interfaz cliente ligerocomo un navegador Web (por ejemplo correo electrónico basado Web owebmail). El consumidor no gestiona,ni controla la infraestructura de nubesubyacente, red, servidores, sistemasoperativos, almacenamiento, capacidades de cada aplicación individualModelos en CloudComputing. Beneficiose inconvenientes.Cloud computing es una nuevatendencia en TIC que evolucionamuy rápidamente y que se esta haciendo cada vez más popular, representa un cambio importante enla forma en la que se almacenan yejecutan aplicaciones (aplicacionesde escritorio, aplicaciones y serviciosWeb) posibilita un autoservicio bajodemanda. Permite mover la computación a la nube. Aunque el concepto no es muy nuevo el términocloud computing aparece como talen el 2007, sin embargo ya desdehace tiempo utilizamos ciertas formas de cloud computing como porejemplo las Redes Sociales comoFacebook/MySpace y cuentas decorreo electrónico basadas en Webcomo gmail. El cloud computingproporciona una infraestructuraeventualmente ilimitada para almacenar y ejecutar datos y programasde clientes. Los clientes no necesitan tener su propia infraestructura,sólo acceso vía Web.REE Mayo 201043

Cloud Computingcon la posible excepción de establecerde forma limitada la configuración dela aplicación específica del usuario.(2) Nube PaaS (Platform as a Service). La capacidad proporcionadaal consumidor se despliega en lasaplicaciones creadas por el consumidor de la infraestructura de nubeutilizando lenguajes de programacióny herramientas soportadas por el proveedor (como Java, Python, .Net). Elcliente no gestiona, ni controla lainfraestructura de nube subyacente,red, servidores, sistemas operativos oalmacenamiento pero el consumidortiene control sobre las aplicacionesdesplegadas y posiblemente las configuraciones del entorno de hospedajede la aplicación.(3) Nube IaaS (Infrastructure as aService). La capacidad proporcionada al consumidor es la provisión deprocesamiento, almacenamiento, redes y otros recursos de computaciónfundamentales donde el consumidorpuede desplegar y ejecutar softwarearbitrario que puede incluir sistemasoperativos y aplicaciones. El consumidor no gestiona, ni controla lainfraestructura de nube subyacente,pero tiene control sobre los sistemasoperativos, almacenamiento, aplicaciones desplegadas y posiblementesobre componentes de red seleccionados (como firewalls, balanceadoresde carga, etc.).Los principales beneficios que puedeaportar el cloud computing son:(a) Minimiza el gasto de capital. Reduce el costo de propiedad (infraestructura como hardware y software)y mantenimiento.(b) Independencia de localización ydispositivo.(c) Mejora de utilización y eficiencia.(d) Escalabilidad y elasticidad muyalta.(e) Potencia de computación elevada.(f) Nuevas formas de colaboraciónde grupo.(g) No necesita espacio físico paraalmacenar servidores y bases de datosya que están en la nube.(h) Independencia de sistemas operativos y virtualmente capacidad dealmacenamiento ilimitada.44Los principales inconvenientes que pueden identificarse en el cloud computingson:(a) El primero y más urgente es laprotección de la seguridad y privacidad de datos y programas.(b) Carencia de control.(c) Fiabilidad cuestionada.(d) Única limitación el acceso a Internet que se quede sin conexión oque las conexiones se hagan de bajavelocidad.(g) La no portabilidad de una aplicación construida para un servido denube a otro proveedor de serviciosde cloud computing.Problemas deseguridad y privacidaden cloud computingEl cloud computing presenta losmismos problemas de los sistemasconvencionales más otros muchosnuevos específicos.REE Mayo 2010

Cloud Computingseguridad perimétricos como IDS/IPS/Firewall. Es posible que la nube puedaatacar la máquina que se conecta aella.(7) Único punto de fallo. Los serviciosde nube se han anunciado bajo el lemaque proporcionan más disponibilidad,pero quizás igual estemos equivocados,existen de hecho más puntos únicos defallo y ataque. Posibles contramedidasredundar equipos, enlaces de comunicaciones y software por si aparecenfallos fortuitos o provocados.(8) Dificultad para el aseguramientode la integridad computacional. Puede una empresa asegurarse que unproveedor de nube esta ejecutandode forma defectuosa una aplicaciónhospedad y dar resultados válidos. Unaposible contramedida se propone en elProyecto Holding@Home de Stanfordque da la misma tarea a múltiples clientes para alcanzar un consenso sobre elcorrecto resultado.(9) Impacto en el uptime y no poderescalar lo suficiente para poder ejecutar ciertas aplicaciones cuando elcolectivo de clientes es muy elevado ycontinuo con el colapso consiguientede la nube.Entre los más relevantes se puedenidentificar:(1) Vulnerabilidades en el proveedor decloud computing. Pueden ser a nivel deplataforma como inyección SQL o XSS(Cross-Site Scripting). Se han dado enSalesforce.com, Google Docs. Comoposibles contramedidas la herramientade IBM AppScan que explora vulnerabilidades en servicios Web como unservicio de seguridad de nube.(2) Ataques a nivel de VM. Un problema potencial en arquitecturas demulti-arrendamiento son las posiblesvulnerabilidades en el hipervisor otecnología VM (Virtual Machine) utilizada por los proveedores de nubes.Han aparecido y seguirán apareciendo vulnerabilidades en VMware, Xen,Virtual PC y Virtual Server de Microsoft. Algunas formas de mitigar estasvulnerabilidades son los parches, lamonitorización y los IDS/IPS/firewall.(3) Phishing/Scams en proveedores decloud computing. Un ejemplo es el casoREE Mayo 2010del incidente de phishing de Salesforce.Como contramedidas utilizar herramientas anti-fraude/ingeniería social.(4) Dificultad para realizar análisis forense en la nube. En entornos cloudcomputing la probabilidad de que losdatos sean eliminados, sobrescritos,borrados o destruidos es muy elevadaya que se trata de una infraestructuraabierta multi-servidor.(5) Dificultad para la autenticación yautorización. La autenticación y autorización a nivel de empresa no seextiende a la nube de forma sencilla.Las políticas y métricas propias de unacompañía son difíciles y a veces imposibles de integrar con la seguridadde la nube para poder incluir recursosde nube.(6) Expansión de la superficie de ataquede red. El usuario de una nube debeproteger la infraestructura utilizadapara conectarse e interaccionar con lanube, tarea muy complicada ya que lanube esta fuera de los mecanismos de45

Cloud Computing(10) Difícil generación de auditorias.Es un efecto colateral de la carencia decontrol en la nube. No existe suficiente transparencia en las operacionesdel proveedor de la nube a nivel deauditoría.(11) Espionaje en el proveedor de lanube. Y robo de información corporativa. En Facebook los usuarios dejandatos sensibles y convencionales, estosdatos los utiliza Facebook para presentarlos a otros usuarios y también losutilizan aplicaciones de terceras partesque se ejecutan en la plataforma. Sepodrían crear aplicaciones maliciosasy ejecutarlas en la nube Facebook pararobar datos sensibles.(12) Problemas que plantea la propiedad transitiva. Un proveedor de nubecontratado puede realizar subcontratas sobre las que el usuario de la nubetiene menos o ningún control y quepueden no ser de confianza. Caso delos servicios Linkup y Nirvanix.(13) Demasiados datos para obtenercorrelaciones. El crecimiento del clo-ud computing ha creado enormesconjuntos de datos que pueden monitorizarse por aplicaciones como lasde las empresas de marketing/anuncios. Por ejemplo Google utiliza suinfraestructura de nube para recogery analizar datos de clientes para sured de anuncios utilizando mineríade datos. Si se comparten datos conotras partes es conveniente anonimizarlos.(14) Nulo control sobre la diligencia delas operaciones de proveedor. Un proveedor de nube no puede garantizar aun usuario que ha borrado datos nodeseados o que almacena correctamente los datos del cliente.(15) No claridad en relación a las obligaciones contractuales. Un proveedorpodría violar patentes.(16) Carencia de interoperabilidadentre nubes. Un usuario de datosque contrata con una nube no puede pasarse a otra nube debido a laexistencia de formatos propietarios yvulnerabilidades en APIs.Componentes cloudrelevantes a laseguridad.El cloud computing es actualmente la noción más popular en TIC, suselementos de elasticidad más relevantes son: el almacenamiento, el procesamiento y las redes virtuales. Comoelementos fundamentales del cloudcomputing se pueden identificar:(a) Tecnologías primarias: virtualización, tecnología GRID, las arquitecturasorientadas al servicio o SOA, la computación distribuida, las redes de bandaancha, el navegador como plataforma,el software open source y gratuito.(b) Otras tecnologías: Web 2.0, SLAs(Service Level Agreements), sistemasautonómicos, frameworks de aplicaciones Web, etc. Los SLAs son contratosentre clientes y proveedores de servicio referentes al nivel de servicio quevan a proporcionar (ver http://www.sla-zone.co.uk/). Contienen métricasde rendimiento, por ejemplo caudal,tiempo de respuesta, tiempo operativo,uptime. Documenta las capacidades deseguridad-privacidad, detalla la gestiónde problemas y contiene penalizacionespor parte del proveedor en caso de nocumplimiento en seguridad, rendimiento, privacidad, etc.Se pueden identificar como principales componentes cloud desde laperspectiva de la seguridad:(1) Servicios de aprovisionamientocloud. Las ventajas principales que puede aportar son la rápida reconstituciónde servicios, permite la disponibilidad(provisión en múltiples centros de datosde múltiples instancias) y las capacidades de honey-net avanzadas. Comoprincipales desafíos identificados, elimpacto de comprometer el servicio deaprovisionamiento.(2) Servicios de almacenamientode datos cloud. Las ventajas principalesque puede aportar son la fragmentación y dispersión de datos, la replicación automatizada, la provisión dezonas de datos (por ejemplo por país),el cifrado en reposo y en tránsito y la retención automatizada de datos. Comoprincipales desafíos identificados, lagestión del aislamiento y el multi-arrendamiento de datos, el controlador dealmacenamiento (presenta un únicopunto de fallo en caso de verse comprometido) y la exposición de datos aposibles gobiernos extranjeros.46REE Mayo 2010

Cloud Computing(3) Infraestructura de procesamiento cloud. Las ventajas principales quepuede aportar son la capacidad paraproteger masters y sacar imágenesseguras. Como principales desafíosidentificados, el multi-arrendamientode aplicaciones, la dependencia en loshipervisores y el aislamiento de procesos y los mecanismos de sandbox paraaplicaciones.(4) Servicios de soporte cloud. Las ventajas principales que puede aportarson los controles de seguridad bajodemanda, por ejemplo la autenticación, el logging, los firewalls, etc. Comoprincipales desafíos identificados, elriesgo adicional cuando se integra conaplicaciones del cliente, las necesidadesde certificación y acreditación comoaplicación separada y las actualizaciones de código.(5) Seguridad perimétrica y de red cloud. Las ventajas principales que puedeaportar son la protección contra ladenegación de servicios distribuida oDDoS, las capacidades VLAN, la seguridad perimétrica como IAM/IDS/IPS, firewall, autenticación, etc. Comoprincipales desafíos identificados, laszonas virtuales con movilidad de aplicaciones.las instancias de sistemas operativos,cifrado de acceso a las aplicaciones,cifrado de los datos de las aplicacionesen reposo-almacenamiento y tránsito.(l) Seguridad de la nube pública encontraposición con la seguridad de lanube interna-privada.(m) Carencia de control de versión SaaSpública.(n) Problemas con el movimiento dePII (Personal Identificable Information)y datos sensibles a la nube (valoracióndel impacto de la privacidad).(o) Utilizar SLAs para obtener seguridadde nube (requisitos sugeridos para SLAsde nube, cuestiones relacionadas conanálisis forense en cloud).(p) Planificación de contingencias yrecuperación de desastres para implementaciones de nube.(q) Gestión de cumplimientos comoSOX, PCI-DSS, HIPAA, FISMA, etc.(r) Auditorias por ejemplo del tipo SAS70.Entre las principales cuestiones deprivacidad del cloud computing:(1) Desde la perspectiva de los individuos que se conectan a la nube:maximizar el control de usuario individual, crear servicios anónimospara usuarios individuales, crear mecanismos para el uso de identidadesmúltiples y limitar la información deidentidad y autenticación para transacciones de alto nivel.(2) Desde la perspectiva de los proveedores de cloud computing: anonimato de la información personal,cifrar datos si contienen informaciónpersonal, compartimentar-aislar elprocesamiento y almacenamiento dedatos, controlar los identificadoresúnicos, gestionar explícitamente losrequisitos de seguridad y privacidadentre los proveedores de servicioscloud computing.(3) Desde una perspectiva global:proporcionar un aviso adecuado so-Los principales retos en seguridad delcloud computing son:(a) Necesidad de gestión del aislamiento.(b) El multi-arrendamiento.(c) Los retos del registro o logging.(d) Las cuestiones de propiedad delos datos.(e) Las garantías de calidad de servicioo QoS.(f) La dispersión de datos y las leyesde privacidad internacionales comopor ejemplo la Directiva Europea deProtección de Datos y el Programa norteamericano Safe Harbor, la exposiciónde datos a gobiernos extranjeros y lascitaciones de datos y las cuestiones deretención de datos.(g) La dependencia en supervisoresseguros.(h) La atracción de todo tipo de atacantes debido al elevado valor del objetivoque es la “nube”.(i) La seguridad de sistemas operativosvirtuales en la nube.(j) La posibilidad de fallos masivos.(k) Necesidades de cifrado en cloudcomputing: cifrado para el acceso ala interfaz de control de recursos de lared, cifrado administrativo de acceso aREE Mayo 201047

Cloud ComputingEste artículo seenmarca en las actividades desarrolladas dentro del proyecto LEFIS-APTICE(financiado porSocrates. EuropeanCommission).bre la privacidad, soportar el desarrollode PET (Privacy Enhacing Technologies),utilizar la valoración del impacto de laprivacidad y coordinar la aplicación dela privacidad y el cumplimiento a travésde diferentes áreas jurisdiccionales (porejemplo, cuando se pasa de un país europeo a un paraíso fiscal). Si los clientesemprenden procesos del tipo test de penetración no suele ser una buena opciónen entornos outsourcing como cloudcomputing ya que el proveedor de lanube no puede distinguir nuestros testcon un ataque real y además nuestrostest de penetración pueden potencialmente impactar negativamente en otrosusuarios de forma inaceptable.Consideraciones finalesNuestro grupo de investigaciónlleva trabajado casi diez y seis años enel área de la seguridad y privacidaden cloud computing. Del análisis de laseguridad de la nube se han detectadocuestiones clave como confiabilidad,multi-arrendamiento, cifrado no convencional, problemas de cumplimiento,IAM, cuestiones de integridad de datos,códigos y procesamientos.48Bibliografia- OpenCloud Manifesto: http://www.opencloudmanifesto.org/.- Areitio, J. “Seguridad de la Información: Redes,- Reese, G. “Cloud Application Architectures:Informática y SI”. Cengage Learning-Paraninfo.Building Applications and Infrastructure in the2009.Cloud”. O’Reilly Media. 2009.- Areitio, J. “Análisis en torno a los esquemas de- Linthicum, D.S. “Cloud Computing and SOAcompromiso digital y su aplicación en seguridadConvergence in Your Enterprise: A Step-by-Stepde red”. REE. Nº 644/645. Julio-Agosto 2008.Guide”. Addison-Wesley Professional. 2009.- Areitio, J. “Análisis en torno a la auditoria de- Amazon Web Services: http://www.developer.seguridad en tecnologías de la información yamazonwebservices.com/, http://aws.amazon.las comunicaciones”. REE. Nº 625. Diciembrecom/ec2/.2006.- Chakrabarti, A. “Grid Computing Security”.- Areitio, J. “Test de penetración y gestión deSpringer. 2007.vulnerabilidades, estrategias clave para evaluar la- Cloud Security Alliance (CSA): http://www.seguridad de red”. REE. Nº 653. Abril 2009.cloudsecurityalliance.org/.- Areitio, J. “Tipificación de amenazas, identi-- Hoopes, J. “Virtualization for Security: Inclu-ficación de contramedidas de seguridad en elding Sandboxing, Disaster Recovery, High Avai-ámbito de gestión de redes y sistemas”. REE. Nºlability, Forensic Analysis and Honeypotting”.613. Dic. 2005.Syngress. 2008.- Areitio, J. “Identificación de la tecnología firewa-- Rittinghouse, J. and Ransome, J. “Cloud Com-ll para la protección de la seguridad de red”. REE.puting: Implementation, Management andNº 638. Enero 2008.Security”. CRC Press. 2009.- Buffington, J. “Data Protection for Virtual Data- Krutz, R.L. and Vines, R.D. “Cloud Security: ACenters”. Sybex. 2010.Comprehensive Guide to Secure Cloud Com-- Mather, T., Kumaraswamy, S. and Latif, S. “Cloudputing”. Wiley. 2010.Security and Privacy: An Enterprise Perspective on- Fingar, P. “Dot Cloud: The 21st Century Bu-Risks and Compliance”. O’Reilly Media. 2009.siness Platform Built on Cloud Computing”.- Marchini, R. “Cloud Computing: A PracticalMeghan-Kiffer Press. 2009.Introduction to the Legal Issues”. BSI Standards.- Norman, T.L. “Risk Analysis and Security Coun-2010.termeasure Selection”. CRC Press. 2010.REE Mayo 2010

IDC Enterprise Panel la seguridad es la principal preocupación en torno a este nuevo paradigma. Recientemente IBM ha resultado seleccionado por las Fuerzas Aéreas de Estados Unidos para diseñar y desplegar una infraestructura segura de cloud computing capaz de dar soporte a las redes de inteligencia y defensa. Uno de los proyectos espa-